Encontrando GIT Exposed em larga escala

echo [site] | subfinder -silent | xargs -I@ sh -c 'goop @ -f'

#hacking #pentest #bugbounty #security #cybersecurity

It's too easy

#hacking #cybersecurity #security #pentest

Sim, o nostr é um protocolo, o client que vc usa só serve para conectar vc na rede, então, as informações continuam lá independente do client que está usando. De um jeito simples é isso

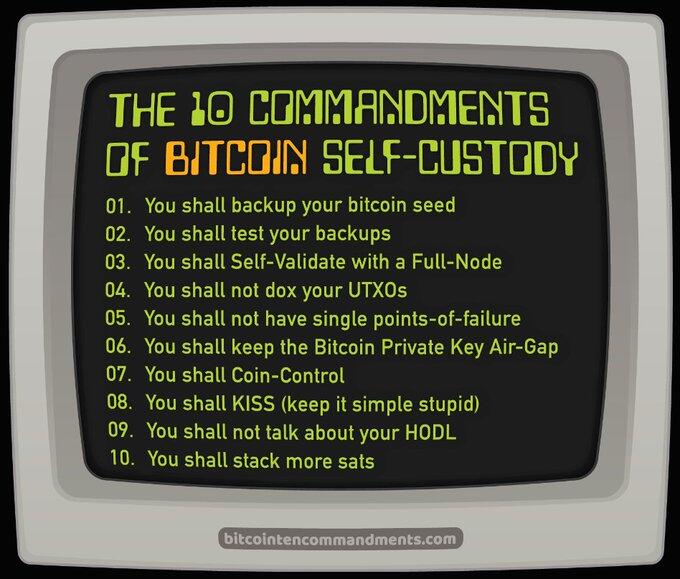

Tá difícil. Mais gente vai se motivar a aprender sobre Bitcoin.

https://x.com/marcelvanhattem/status/1834091842532524341?t=aF7I0ABC9TY13qZeTvqfqA&s=19

É verdade esse bilhete? Já sabem de onde eles vão roubar esse dinheiro? Tipo, poupança ou só da conta msm

Que bacana, não sabia que o protocolo Nostr foi criado por um brasileiro! Kudos ao nostr:npub180cvv07tjdrrgpa0j7j7tmnyl2yr6yr7l8j4s3evf6u64th6gkwsyjh6w6

Ai sim! Quando fiquei sabendo achei muito top

Nesse artigo, mostro de uma forma simples, como funciona o processo de compilação de um programa escrito em C

#hacking #pentest #programação #cybersecurity

https://squ4nch.github.io/programa%C3%A7%C3%A3o/Entendendo-a-compilacao/

Nesse artigo, mostro como podemos extrair senhas salvas no navegador e como podemos usar isso durante um pentest ou uma missão de red team

#pentest #cybersecurity #hacking #redteam

https://squ4nch.github.io/web%20hacking/Extraindo-credenciais/

"Quanto menos alguém entende, mais quer discordar" - Galileu Galilei

Nesse artigo mostro como criar um sqlmap tamper para Filter Evasion e WAF Bypassing

#hacking #pentest #redteam #cybersecurity

Documentário sobre ataques cibernéticos durante a eleição nos EUA (legenda em português)

#hacking #cyberwar

É raro, mas acontece muito....

Quando falamos de testes em aplicativos mobile, conseguir interceptar o tráfego do app com a API / Backend é fundamental para o sucesso da exploração. Nesse artigo eu mostro uma das maneiras possíveis de se fazer isso

https://squ4nch.github.io/mobile/Interceptando-trafego-Android/

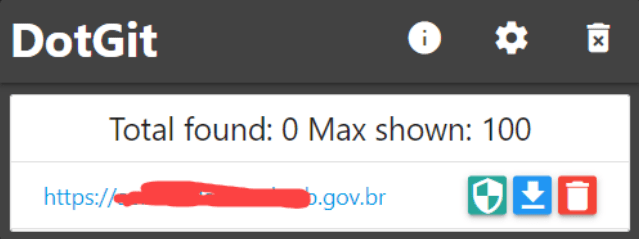

Adicionei uma nova função na ferramenta, agora ela também retorna todos os arquivos JavaScript presentes na URL e também realiza buscas por informações sensíveis dentro deles, como por exemplo, chaves de API, secrets, entre outros

E ai pessoal

Para quem tem interesse nesse tema, segue meu artigo falando sobre os principais ataques de desanonimização contra usuários da rede Tor

https://squ4nch.github.io/opsec/Ataques-de-desanonimiza%C3%A7%C3%A3o-contra-a-rede-Tor/