Até onde vi, o que foi confiscado foi um tablet e provavelmente outros eletrônicos para ser coletado provas.

Não dizendo que nenhum outro bem foi confiscado, mas não vi menção a isso fora dessa postagem.

Esse idoso já estava sendo investigado por postar uma imagem com soldados da SS com cartaz antissemita, os chamando de "verdadeiros democratas".

É bizarro que chamar um ministro de idiota seja crime, mas não é como se isso tivesse sido a motivação para a invasão da policia a casa dele, apesar que eu não duvide que tenha acelerado.

Sempre que vejo algo tão específico assim, imagino que seja experiencia próprio de quem fez ksks

É bem desconhecido, mas é uma ótima custom rom para privacidade também.

Basicamente "Keepass" é a versão original para windows, que foi "portada" para o linux e mac usando o "mono" (uma implementação do .NET para o linux e mac), por isso surgiu o "KeepassX", basicamente o mesmo programa mas reescrito para linux, sem uso do mono.

O "XC" é um fork melhorado do "X" para pc, e o DX é uma versão mobile.

Todos farão o mesmo em sua essencia, que é armazenar suas credenciais de forma segura, mas são para plataformas diferentes. Há vários outros clientes que suportam o banco do Keepass, mas esses dois eu considero as melhores versões.

Na boa estou com um Redmi Note 8 Pro há quase 5 anos, prefiro trocar a bateria e a tela do que comprar outro celular. Não por ser um modelo perfeito, mas só porquê desencanei de celular mesmo, quando se trata de tecnologia prefiro gastar com pc.

Se eu não tivesse bosta nenhuma melhor para fazer com dinheiro, teria dois celulares, um pixel justamente para pôr um GrapheneOS ou CopperheadOS, usar da forma cypherpunk possível e transferir toda minha identidade da onion (ou seja, essa que vocês estão vendo) para ele.

E o outro algum Rugged como o mencionado pela Lorena, para uso normal, por mais que ainda teria práticas de privacidade como uso de firewall e debloat.

Online? Bitwarden.

Offline? KeepassXC. Só exportar o banco e usar o KeepassDX no celular.

Acho difícil um mirror que pode estar na puta que pariu ser mais rápido que um brasileiro que está próximo...

Mas vou testar.

Tanto a China continental quanto Taiwan reivendicam o nome "China", os poucos países que reconhecem Taiwan como um país na verdade os reconhecem como "a verdadeira China".

Brasil, extremamente diplomático como sempre foi nunca tratou a provincia de Taiwan dessa forma, tanto que mantém apenas um escritório de representação lá ao invés de uma embaixada. O Lule só oficializou essa tratativa.

Eu ter dito que Taiwan pertencer a China por sí só já faz parte de como a provincia é vista oficialmente por maior parte do mundo, tanto que você mesmo repetiu isso como um fato (talvez sem nem perceber).

Para mim, é mais neutro do que deveria.

Colapso da sociedade ocidental porquê uma drag está falando no parlamento?

Que problemão, hein.

Brasil sempre reconheceu esse fato.

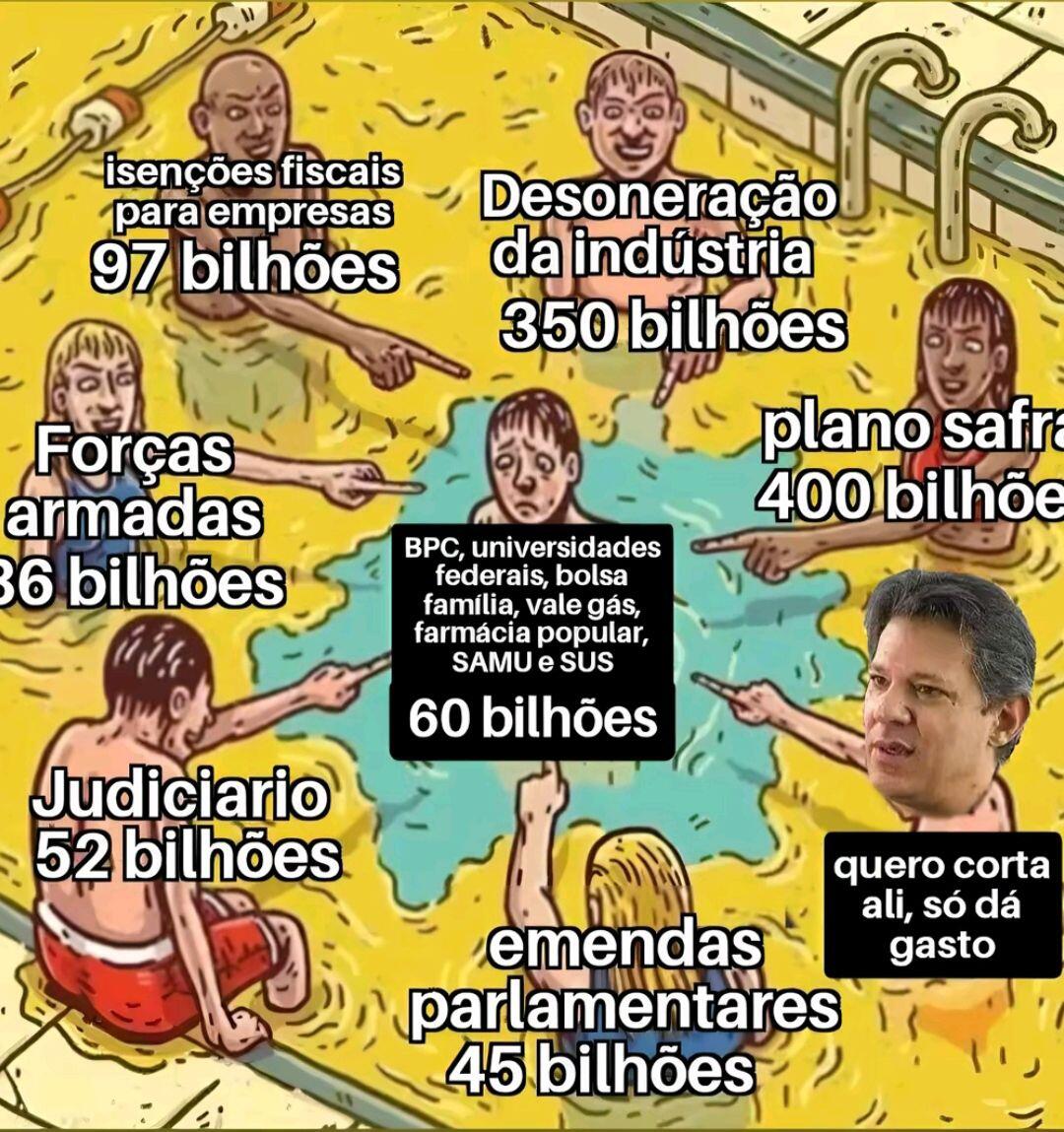

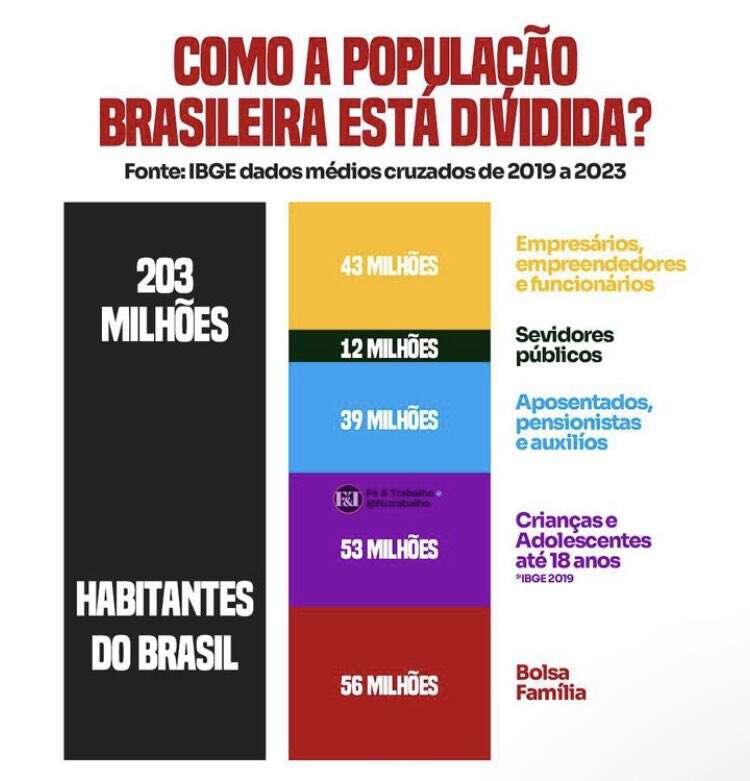

43 milhões de empregados formais.

Extrema maioria desses que estão no grafico como beneficiário do bolsa familia trabalha informal, e não vivem do auxílio como o gráfico dá a entender (porquê será?).

Se somar trabadolhes informais e formais (incluindo os servidores públicos), passa dos 100 milhões.

## Remoção de Bloatwares via adb.

Tutorial feito por nostr:nprofile1qqspu2dr8um8kkchcusm69g5gutahhd3c28xmdxg8umkha6yen4lz2c7ndfr4 poste original abaixo:

Quando o assunto é privacidade em celulares, uma das medidas comumente mencionadas é a remoção de bloatwares do dispositivo, também chamado de debloat. O meio mais eficiente para isso sem dúvidas é a troca de sistema operacional. Custom Rom’s como LineageOS, GrapheneOS, Iodé, CalyxOS, etc, já são bastante enxutos nesse quesito, principalmente quanto não é instalado os G-Apps com o sistema. No entanto, essa prática pode acabar resultando em problemas indesejados como a perca de funções do dispositivo, e até mesmo incompatibilidade com apps bancários, tornando este método mais atrativo para quem possui mais de um dispositivo e separando um apenas para privacidade.

Pensando nisso, pessoas que possuem apenas um único dispositivo móvel, que são necessitadas desses apps ou funções, mas, ao mesmo tempo, tem essa visão em prol da privacidade, buscam por um meio-termo entre manter a Stock rom, e não ter seus dados coletados por esses bloatwares. Felizmente, a remoção de bloatwares é possível e pode ser realizada via root, ou mais da maneira que este artigo irá tratar, via adb.

## O que são bloatwares?

Bloatware é a junção das palavras bloat (inchar) + software (programa), ou seja, um bloatware é basicamente um programa inútil ou facilmente substituível — colocado em seu dispositivo previamente pela fabricante e operadora — que está no seu dispositivo apenas ocupando espaço de armazenamento, consumindo memória RAM e pior, coletando seus dados e enviando para servidores externos, além de serem mais pontos de vulnerabilidades.

## O que é o adb?

O Android Debug Brigde, ou apenas adb, é uma ferramenta que se utiliza das permissões de usuário shell e permite o envio de comandos vindo de um computador para um dispositivo Android exigindo apenas que a depuração USB esteja ativa, mas também pode ser usada diretamente no celular a partir do Android 11, com o uso do Termux e a depuração sem fio (ou depuração wifi). A ferramenta funciona normalmente em dispositivos sem root, e também funciona caso o celular esteja em Recovery Mode.

Requisitos:

Para computadores:

• Depuração USB ativa no celular;

• Computador com adb;

• Cabo USB;

Para celulares:

• Depuração sem fio (ou depuração wifi) ativa no celular;

• Termux;

• Android 11 ou superior;

Para ambos:

• Firewall NetGuard instalado e configurado no celular;

• Lista de bloatwares para seu dispositivo;

## Ativação de depuração:

Para ativar a Depuração USB em seu dispositivo, pesquise como ativar as opções de desenvolvedor de seu dispositivo, e lá ative a depuração. No caso da depuração sem fio, sua ativação irá ser necessária apenas no momento que for conectar o dispositivo ao Termux.

## Instalação e configuração do NetGuard

O NetGuard pode ser instalado através da própria Google Play Store, mas de preferência instale pela F-Droid ou Github para evitar telemetria.

F-Droid:

https://f-droid.org/packages/eu.faircode.netguard/

Github: https://github.com/M66B/NetGuard/releases

Após instalado, configure da seguinte maneira:

Configurações → padrões (lista branca/negra) → ative as 3 primeiras opções (bloquear wifi, bloquear dados móveis e aplicar regras ‘quando tela estiver ligada’);

Configurações → opções avançadas → ative as duas primeiras (administrar aplicativos do sistema e registrar acesso a internet);

Com isso, todos os apps estarão sendo bloqueados de acessar a internet, seja por wifi ou dados móveis, e na página principal do app basta permitir o acesso a rede para os apps que você vai usar (se necessário). Permita que o app rode em segundo plano sem restrição da otimização de bateria, assim quando o celular ligar, ele já estará ativo.

## Lista de bloatwares

Nem todos os bloatwares são genéricos, haverá bloatwares diferentes conforme a marca, modelo, versão do Android, e até mesmo região.

Para obter uma lista de bloatwares de seu dispositivo, caso seu aparelho já possua um tempo de existência, você encontrará listas prontas facilmente apenas pesquisando por elas. Supondo que temos um Samsung Galaxy Note 10 Plus em mãos, basta pesquisar em seu motor de busca por:

```

Samsung Galaxy Note 10 Plus bloatware list

```

Provavelmente essas listas já terão inclusas todos os bloatwares das mais diversas regiões, lhe poupando o trabalho de buscar por alguma lista mais específica.

Caso seu aparelho seja muito recente, e/ou não encontre uma lista pronta de bloatwares, devo dizer que você acaba de pegar em merda, pois é chato para um caralho pesquisar por cada aplicação para saber sua função, se é essencial para o sistema ou se é facilmente substituível.

### De antemão já aviso, que mais para frente, caso vossa gostosura remova um desses aplicativos que era essencial para o sistema sem saber, vai acabar resultando na perda de alguma função importante, ou pior, ao reiniciar o aparelho o sistema pode estar quebrado, lhe obrigando a seguir com uma formatação, e repetir todo o processo novamente.

## Download do adb em computadores

Para usar a ferramenta do adb em computadores, basta baixar o pacote chamado SDK platform-tools, disponível através deste link: https://developer.android.com/tools/releases/platform-tools. Por ele, você consegue o download para Windows, Mac e Linux.

Uma vez baixado, basta extrair o arquivo zipado, contendo dentro dele uma pasta chamada platform-tools que basta ser aberta no terminal para se usar o adb.

## Download do adb em celulares com Termux.

Para usar a ferramenta do adb diretamente no celular, antes temos que baixar o app Termux, que é um emulador de terminal linux, e já possui o adb em seu repositório. Você encontra o app na Google Play Store, mas novamente recomendo baixar pela F-Droid ou diretamente no Github do projeto.

F-Droid: https://f-droid.org/en/packages/com.termux/

Github: https://github.com/termux/termux-app/releases

## Processo de debloat

Antes de iniciarmos, é importante deixar claro que não é para você sair removendo todos os bloatwares de cara sem mais nem menos, afinal alguns deles precisam antes ser substituídos, podem ser essenciais para você para alguma atividade ou função, ou até mesmo são insubstituíveis.

Alguns exemplos de bloatwares que a substituição é necessária antes da remoção, é o Launcher, afinal, é a interface gráfica do sistema, e o teclado, que sem ele só é possível digitar com teclado externo. O Launcher e teclado podem ser substituídos por quaisquer outros, minha recomendação pessoal é por aqueles que respeitam sua privacidade, como Pie Launcher e Simple Laucher, enquanto o teclado pelo OpenBoard e FlorisBoard, todos open-source e disponíveis da F-Droid.

Identifique entre a lista de bloatwares, quais você gosta, precisa ou prefere não substituir, de maneira alguma você é obrigado a remover todos os bloatwares possíveis, modifique seu sistema a seu bel-prazer. O NetGuard lista todos os apps do celular com o nome do pacote, com isso você pode filtrar bem qual deles não remover.

Um exemplo claro de bloatware insubstituível e, portanto, não pode ser removido, é o com.android.mtp, um protocolo onde sua função é auxiliar a comunicação do dispositivo com um computador via USB, mas por algum motivo, tem acesso a rede e se comunica frequentemente com servidores externos. Para esses casos, e melhor solução mesmo é bloquear o acesso a rede desses bloatwares com o NetGuard.

MTP tentando comunicação com servidores externos:

## Executando o adb shell

No computador

Faça backup de todos os seus arquivos importantes para algum armazenamento externo, e formate seu celular com o hard reset. Após a formatação, e a ativação da depuração USB, conecte seu aparelho e o pc com o auxílio de um cabo USB. Muito provavelmente seu dispositivo irá apenas começar a carregar, por isso permita a transferência de dados, para que o computador consiga se comunicar normalmente com o celular.

Já no pc, abra a pasta platform-tools dentro do terminal, e execute o seguinte comando:

```

./adb start-server

```

O resultado deve ser:

*daemon not running; starting now at tcp:5037

*daemon started successfully

E caso não apareça nada, execute:

```

./adb kill-server

```

E inicie novamente.

Com o adb conectado ao celular, execute:

```

./adb shell

```

Para poder executar comandos diretamente para o dispositivo. No meu caso, meu celular é um Redmi Note 8 Pro, codinome Begonia.

Logo o resultado deve ser:

begonia:/ $

Caso ocorra algum erro do tipo:

adb: device unauthorized.

This adb server’s $ADB_VENDOR_KEYS is not set

Try ‘adb kill-server’ if that seems wrong.

Otherwise check for a confirmation dialog on your device.

Verifique no celular se apareceu alguma confirmação para autorizar a depuração USB, caso sim, autorize e tente novamente. Caso não apareça nada, execute o kill-server e repita o processo.

## No celular

Após realizar o mesmo processo de backup e hard reset citado anteriormente, instale o Termux e, com ele iniciado, execute o comando:

```

pkg install android-tools

```

Quando surgir a mensagem “Do you want to continue? [Y/n]”, basta dar enter novamente que já aceita e finaliza a instalação

Agora, vá até as opções de desenvolvedor, e ative a depuração sem fio. Dentro das opções da depuração sem fio, terá uma opção de emparelhamento do dispositivo com um código, que irá informar para você um código em emparelhamento, com um endereço IP e porta, que será usado para a conexão com o Termux.

Para facilitar o processo, recomendo que abra tanto as configurações quanto o Termux ao mesmo tempo, e divida a tela com os dois app’s, como da maneira a seguir:

Para parear o Termux com o dispositivo, não é necessário digitar o ip informado, basta trocar por “localhost”, já a porta e o código de emparelhamento, deve ser digitado exatamente como informado. Execute:

```

adb pair localhost:porta CódigoDeEmparelhamento

```

De acordo com a imagem mostrada anteriormente, o comando ficaria “adb pair localhost:41255 757495”.

Com o dispositivo emparelhado com o Termux, agora basta conectar para conseguir executar os comandos, para isso execute:

```

adb connect localhost:porta

```

Obs: a porta que você deve informar neste comando não é a mesma informada com o código de emparelhamento, e sim a informada na tela principal da depuração sem fio.

Pronto! Termux e adb conectado com sucesso ao dispositivo, agora basta executar normalmente o adb shell:

```

adb shell

```

Remoção na prática

Com o adb shell executado, você está pronto para remover os bloatwares. No meu caso, irei mostrar apenas a remoção de um app (Google Maps), já que o comando é o mesmo para qualquer outro, mudando apenas o nome do pacote.

Dentro do NetGuard, verificando as informações do Google Maps:

Podemos ver que mesmo fora de uso, e com a localização do dispositivo desativado, o app está tentando loucamente se comunicar com servidores externos, e informar sabe-se lá que peste. Mas sem novidades até aqui, o mais importante é que podemos ver que o nome do pacote do Google Maps é com.google.android.apps.maps, e para o remover do celular, basta executar:

```

pm uninstall –user 0 com.google.android.apps.maps

```

E pronto, bloatware removido! Agora basta repetir o processo para o resto dos bloatwares, trocando apenas o nome do pacote.

Para acelerar o processo, você pode já criar uma lista do bloco de notas com os comandos, e quando colar no terminal, irá executar um atrás do outro.

Exemplo de lista:

Caso a donzela tenha removido alguma coisa sem querer, também é possível recuperar o pacote com o comando:

```

cmd package install-existing nome.do.pacote

```

## Pós-debloat

Após limpar o máximo possível o seu sistema, reinicie o aparelho, caso entre no como recovery e não seja possível dar reboot, significa que você removeu algum app “essencial” para o sistema, e terá que formatar o aparelho e repetir toda a remoção novamente, desta vez removendo poucos bloatwares de uma vez, e reiniciando o aparelho até descobrir qual deles não pode ser removido. Sim, dá trabalho… quem mandou querer privacidade?

Caso o aparelho reinicie normalmente após a remoção, parabéns, agora basta usar seu celular como bem entender! Mantenha o NetGuard sempre executando e os bloatwares que não foram possíveis remover não irão se comunicar com servidores externos, passe a usar apps open source da F-Droid e instale outros apps através da Aurora Store ao invés da Google Play Store.

Referências:

Caso você seja um Australopithecus e tenha achado este guia difícil, eis uma videoaula (3:14:40) do Anderson do canal Ciberdef, realizando todo o processo: http://odysee.com/@zai:5/Como-remover-at%C3%A9-200-APLICATIVOS-que-colocam-a-sua-PRIVACIDADE-E-SEGURAN%C3%87A-em-risco.:4?lid=6d50f40314eee7e2f218536d9e5d300290931d23

Pdf’s do Anderson citados na videoaula: créditos ao anon6837264

Processo de instalação do Termux e adb no celular: https://youtu.be/APolZrPHSms

Obrigado por replicar.

Ok, vamos lá... Em momento algum coloquei o que o Brasil oferece em termos de saúde e educação como perfeito, bem longe disso na realidade.

Concordo que seja completamente bizarro o Estado brasileiro financiar com o SUS coisas como terapia familia, homeopatia e essas porras, mas você não vai falir com uma divida absurda de grande com algo simples como ter quebrado um braço.

No que diz respeito a ajuda em catástrofes, é verdade que o Brasil é em geral lento e muito falho, mas em dimensões maiores o Brasil nunca deixa de estar presente, como é o caso dos EUA.

Para mim o tal "financiamento brasileiro de ditaduras" é puro espantalho, mas mesmo que não fosse, nem se compara com ditaduras, grupos terroristas e merdas financiadas pelos EUA.