Tem opção boleto.. então essa é a melhor opção 🙂

▪️Estamos com ordens no nostr:nprofile1qqsdhc93hklp988r3km4844fjln298nf8t7s92sar7dsqha88ph9cfsppemhxue69uhkummn9ekx7mp0qy08wumn8ghj7mn0wd68yttsw43zuam9d3kx7unyv4ezumn9wshsxhj39v APK ✳️

P2P mundial sem KYC ✅ 🇧🇷

🔸Bora movimentar a Bitcoin Economy ⚡🔃

▫️Dúvidas chame no meu SimpleX🔵 ( link no perfil da bio ) ou OxChat 🟣

#mostro #p2p #bitcoin #nostr

Vou testa 🤔

Ashigaru whirlpool.

whirlpoolstats.xyz

Ter até tem mas é pouco mais complicado de fazer porriso que existe esse tipo de ferramenta pra facilitar.

Ashigaru Whirlpool.

Nunca usei ,mas isso é normal pra um banco não ter sacar bitcoin.

Sim seria nome ID praticamente tira a privacidade do usuário e deixa ele mais exposto a possíveis ataques direcionado aquele ID/nome MTM.. Ao meu ver só piorar uma coisa que está tanto certo.. está basicamente deixando a privacidade de lado pra ter mais público.

Sim , seria incrível.

Por isso acho que soluções sem seed são as melhores soluções. Todo mundo vai cometer algum erro no futuro, então evitar a possibilidade de existir esses erros é essencial. Por isso gosto da nostr:npub1tkey6tcfk0jf2ageje7xvqnnph4443h4pc4aqesuqjeywyke073qfmwral

Tenho que ler sobre pra entender melhor.

A maioria dos caso eu conseguir ajudar , mas a pessoas tem que consciência de usar um setup que ela é pessoas que vão herdar os sats consiga fazer recuperação dos Sats.

nostr:nprofile1qqsyh28gd5ke0ztdeyehc0jsq6gcj0tnzatjlkql3dqamkja38fjmeqprfmhxue69uhkummnw3ezu7n9vfjkget99e3kcmm4vshsz8thwden5te0dehhxarj9e3xjarrda5kuetj9eek7cmfv9kz7qgwwaehxw309ahx7uewd3hkctc667482 nostr:nprofile1qqsg2uq9ft6yj73275auzqmh8nflzkl8zzlmu5dsuy7q9ktd7mfzawqppemhxue69uhkummn9ekx7mp0qys8wumn8ghj7mn0wd68yttjv4kxz7fwvf5hgcm0d9hzumnfde4xztcprfmhxue69uhkummnw3ezu6r90p5x27pwdahxc6twv5hs0uthn7 em que isso influencia na privacidade das conversas? IPs estarão em risco? Quais são os desapontamentos quanto a isso?

Eu estou conversando e analisando pra entender melhor o propósito de usar blockchain no SimplexChat. Pelo que entende é pra isso os token da blockchain do simplexchat : Os Vouchers da Comunidade — não são livremente negociáveis. Você pode comprá-los com um único propósito: pagar pela capacidade do servidor de uma forma que dificulte a vinculação entre a compra e o uso do voucher (a transação utilizará proteção ZK). Os operadores de servidor compartilharão a receita com a rede, financiando a governança e o desenvolvimento. Eles não serão livremente vendáveis ou transferíveis e expirarão se não forem usados em um período de 6 a 12 meses.

Faz bastante tempo desde do último tutorial que escreve esse ano em maio , volta a escreve e posta mais no Nostr.

🚀

## "Privacidade significa ter o controle total sobre seus próprios dados e quem pode ou não acessá-los." - Philip Zimmermann

https://nostrcheck.me/media/public/nostrcheck.me_1250741105016427331697395189.webp

Segue o fio. 🧵

## SISTEMA OPERACIONAL MÓVEIS

## SISTEMA OPERACIONAL DESKTOP

## PGP

Pgp :

Como funciona o PGP? : https://njump.me/nevent1qqsz9r7azc8pkvfmkg2hv0nufaexjtnvga0yl85x9hu7ptpg20gxxpspremhxue69uhkummnw3ez6ur4vgh8wetvd3hhyer9wghxuet59upzqjagapkjm9ufdhynxlp72qrfrzfawvt4wt7cr795rhw6tkyaxt0yqvzqqqqqqy259fhs

Por que eu escrevi PGP. - Philip Zimmermann.

## VPN

Orbot:

https://njump.me/nevent1qqsxswkyt6pe34egxp9w70cy83h40ururj6m9sxjdmfass4cjm4495stft593

## I2P

i2p : https://njump.me/nevent1qqsvnj8n983r4knwjmnkfyum242q4c0cnd338l4z8p0m6xsmx89mxkslx0pgg

Entendendo e usando a rede I2P : https://njump.me/nevent1qqsxchp5ycpatjf5s4ag25jkawmw6kkf64vl43vnprxdcwrpnms9qkcppemhxue69uhkummn9ekx7mp0qgsyh28gd5ke0ztdeyehc0jsq6gcj0tnzatjlkql3dqamkja38fjmeqrqsqqqqqpvht4mn

Criando e acessando sua conta Email na I2P : https://njump.me/nevent1qqs9v9dz897kh8e5lfar0dl7ljltf2fpdathsn3dkdsq7wg4ksr8xfgpr4mhxue69uhkummnw3ezucnfw33k76twv4ezuum0vd5kzmp0qgsyh28gd5ke0ztdeyehc0jsq6gcj0tnzatjlkql3dqamkja38fjmeqrqsqqqqqpw8mzum

## APLICATIVO 2FA

Aegis Authenticator : https://njump.me/nevent1qqsfttdwcn9equlrmtf9n6wee7lqntppzm03pzdcj4cdnxel3pz44zspz4mhxue69uhhyetvv9ujumn0wd68ytnzvuhsygzt4r5x6tvh39kujvmu8egqdyvf84e3w4e0mq0ckswamfwcn5eduspsgqqqqqqscvtydq

## GERENCIADOR DE SENHAS

KeePassXC:

https://njump.me/nevent1qqsgftcrd8eau7tzr2p9lecuaf7z8mx5jl9w2k66ae3lzkw5wqcy5pcl2achp

## CHAT MENSAGEM

Briar : https://njump.me/nevent1qqs8rrtgvjr499hreugetrl7adkhsj2zextyfsukq5aa7wxthrgcqcg05n434

Element Messenger : https://njump.me/nevent1qqsq05snlqtxm5cpzkshlf8n5d5rj9383vjytkvqp5gta37hpuwt4mqyccee6

Pidgin : https://njump.me/nevent1qqsz7kngycyx7meckx53xk8ahk98jkh400usrvykh480xa4ct9zlx2c2ywvx3

Thunderbird:

https://njump.me/nevent1qqspq64gg0nw7t60zsvea5eykgrm43paz845e4jn74muw5qzdvve7uqrkwtjh

Tutonota :

k-9 mail :

## E-MAIL-ALIÁS

## NAVEGADOR

Navegador Tor :

## BUSCADORES

## APP-STORE

F-Droid : https://njump.me/nevent1qqst4kry49cc9g3g8s5gdnpgyk3gjte079jdnv43f0x4e85cjkxzjesymzuu4

## RSS

## VIDEOO CONFERENCIA

Jitsi meet : https://njump.me/nevent1qqswphw67hr6qmt2fpugcj77jrk7qkfdrszum7vw7n2cu6cx4r6sh4cgkderr

## TECLADOS

OpenBoard :

## MAPAS

## TRADUÇÃO

## REMOÇÃO DOS METADADOS

## ESTEGANOGRAFIA

## PERFIL DE TRABALHO

## QR-Code

## Climático

## ENCRYPTS

VeraCrypt : https://njump.me/nevent1qqsf6wzedsnrgq6hjk5c4jj66dxnplqwc4ygr46l8z3gfh38q2fdlwgm65ej3

## EXTENSÕES

uBlock Origin : https://njump.me/nevent1qqswaa666lcj2c4nhnea8u4agjtu4l8q89xjln0yrngj7ssh72ntwzql8ssdj

Snowflake : https://njump.me/nevent1qqs0ws74zlt8uced3p2vee9td8x7vln2mkacp8szdufvs2ed94ctnwchce008

## CLOUD

Nextcloud : https://njump.me/nevent1qqs2utg5z9htegdtrnllreuhypkk2026x8a0xdsmfczg9wdl8rgrcgg9nhgnm

## NOTEPAD

Standard Notes : https://njump.me/nevent1qqsv3596kz3qung5v23cjc4cpq7rqxg08y36rmzgcrvw5whtme83y3s7tng6r

## MÚSICA

## PODCAST

AntennaPod : https://njump.me/nevent1qqsp4nh7k4a6zymfwqqdlxuz8ua6kdhvgeeh3uxf2c9rtp9u3e9ku8qnr8lmy

## VISUALIZAR VIDEO

VLC : https://njump.me/nevent1qqs0lz56wtlr2eye4ajs2gzn2r0dscw4y66wezhx0mue6dffth8zugcl9laky

## YOUTUBE

NewPipe : https://njump.me/nevent1qqsdg06qpcjdnlvgm4xzqdap0dgjrkjewhmh4j3v4mxdl4rjh8768mgdw9uln

## COMPARTILHAMENTO DE ARQUIVOS

## Wallet Bitcoin

## CÂMERA

## OFFICE

## TEXTOS

Operations security ( OPSEC) :

O MANIFESTO CRIPTOANARQUISTA

Declaração de independência do ciberespaço

- John Perry Barlow - 1996 : https://njump.me/nevent1qqs2njsy44n6p07mhgt2tnragvchasv386nf20ua5wklxqpttf6mzuqpzpmhxue69uhkummnw3ezumt0d5hsygzt4r5x6tvh39kujvmu8egqdyvf84e3w4e0mq0ckswamfwcn5eduspsgqqqqqqsukg4hr

The Cyphernomicon: Criptografia, Dinheiro Digital e o Futuro da Privacidade. escrito por Timothy C. May -Publicado em 1994. :

Livro completo em PDF no Github PrivacyOpenSource.

https://github.com/Alexemidio/PrivacyOpenSource/raw/main/Livros/THE%20CYPHERNOMICON%20.pdf

Share

## OpenKeychain é uma aplicação de criptografia de código aberto para Android, Ele usa a tecnologia PGP (Pretty Good Privacy) para criptografar e descriptografar informações.

O OpenKeychain Foi criado por Dominik Schürmann em 2011, com o objetivo de disponibilizar uma ferramenta de criptografia acessível e fácil de usar para usuários de Android. O openKeychain é uma das principais opções de criptografia de e-mail para usuários de Android em todo o mundo.

Criptografia de e-mail é um processo de proteção das informações contidas em um e-mail, de forma que somente as pessoas autorizadas possam acessá-las. A criptografia envolve a codificação da mensagem original em uma sequência de caracteres ilegíveis, que só podem ser decodificados por alguém que possua a chave de criptografia correspondente.O objetivo da criptografia de e-mail é garantir a privacidade e segurança das informações enviadas por e-mail, especialmente quando se trata de informações confidenciais ou sensíveis. Isso ajuda a prevenir que informações privadas sejam interceptadas ou lidas por pessoas não autorizadas durante a transmissão do e-mail.

## Tutorial OpenKeychain

1. Baixar no F-droid https://f-droid.org/app/org.sufficientlysecure.keychain

Ao abrir o OpenKeychain pela primeira vez, você verá uma tela inicial indicando que ainda não há chaves configuradas. Nesse ponto, você terá três opções:

1. Criar uma nova chave PGP diretamente no OpenKeychain: Ideal para quem está começando e precisa de uma solução simples para criptografia em comunicações diárias.

2. Usar um token de segurança (como Fidesmo, Yubikey, NEO, ou Sigilance) Se você busca uma segurança ainda maior, pode optar por armazenar sua chave privada em um token de segurança. Com essa configuração, a chave privada nunca é salva no dispositivo móvel. O celular atua apenas como uma interface de comunicação, enquanto a chave permanece protegida no token, fora do alcance de possíveis invasores remotos. Isso garante que somente quem possui o token fisicamente possa usar a chave, elevando significativamente o nível de segurança e controle sobre seus dados.

3. Importar uma chave PGP existente: Você pode importar uma chave PGP que já tenha sido gerada anteriormente, seja por meio de um arquivo no dispositivo ou por outro meio ler na área de transferência.

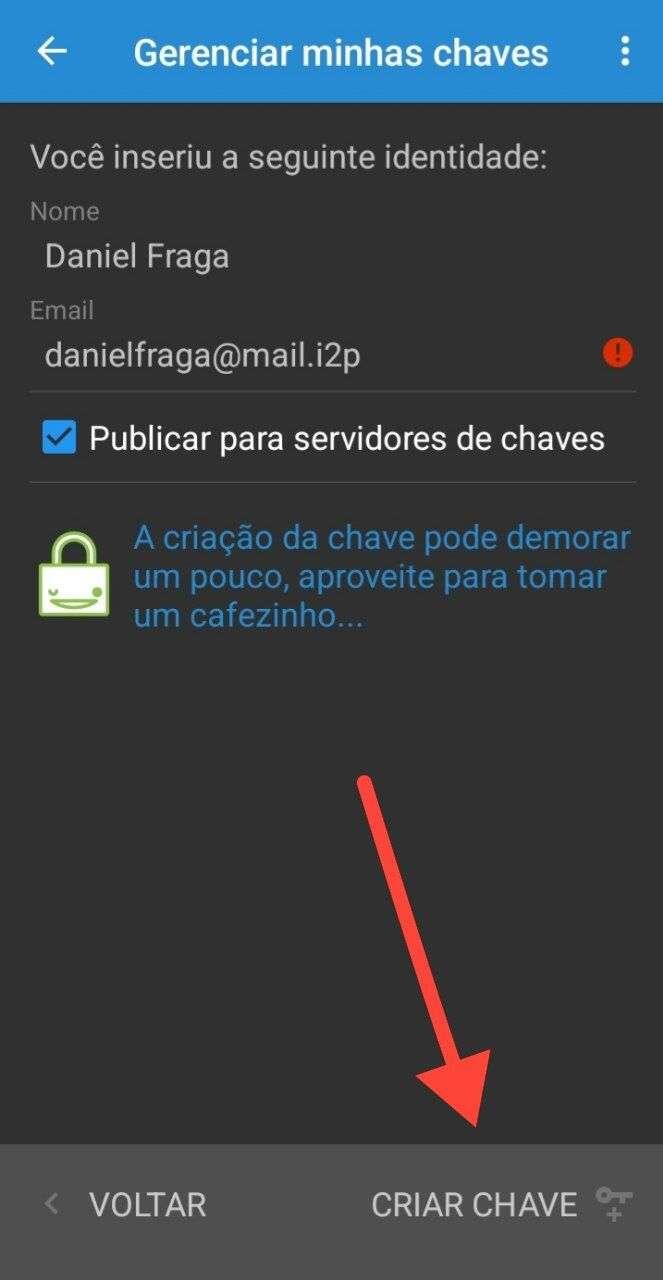

## 1. CRIANDO UMA NOVA CHAVE PGP.

Para iniciantes, recomendamos criar uma nova chave diretamente no aplicativo. abordaremos o uso do OpenKeychain em modo online, que é mais comum para comunicações diárias.

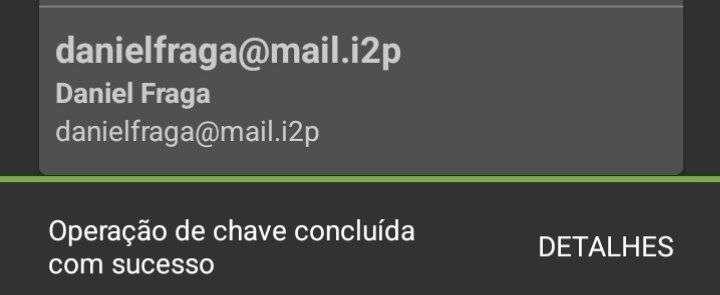

Passo 1: Clique em “Criar minha chave”.

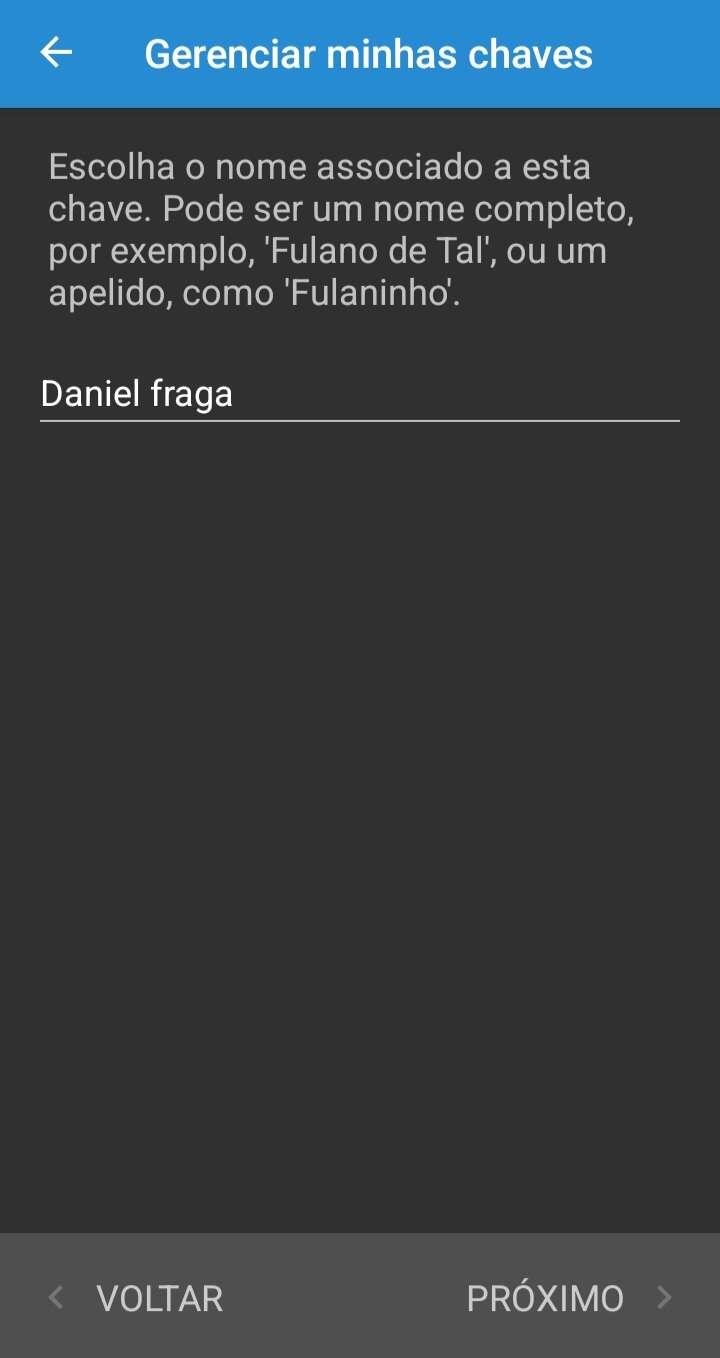

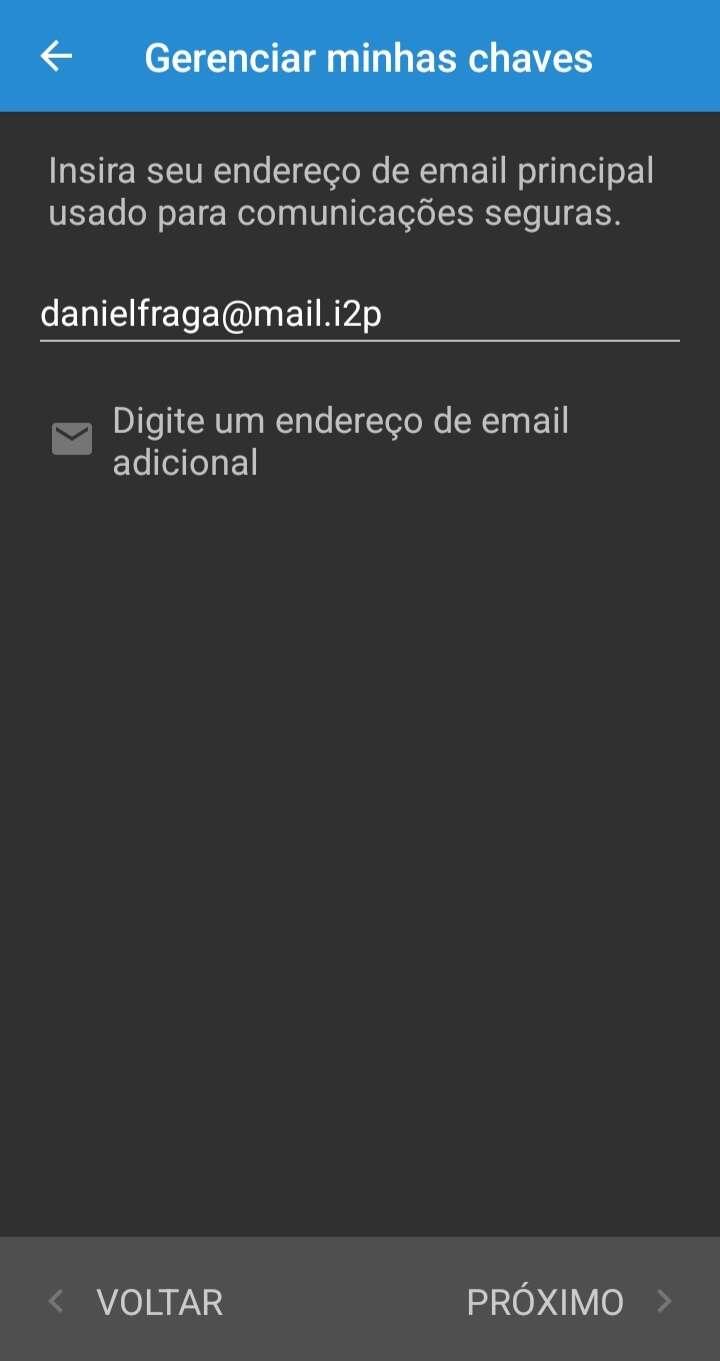

Passo 2: Criando sua chave PGP.

Para criar sua chave, você precisará fornecer algumas informações Os campos 'Nome' e 'Endereço de e-mail' são apenas formas convenientes para identificar a sua chave PGP.

- Nome: Escolha um nome ou um pseudônimo.

- E-mail: Associe um endereço de e-mail à chave, seja ele pessoal ou um e-mail relacionado ao pseudônimo.

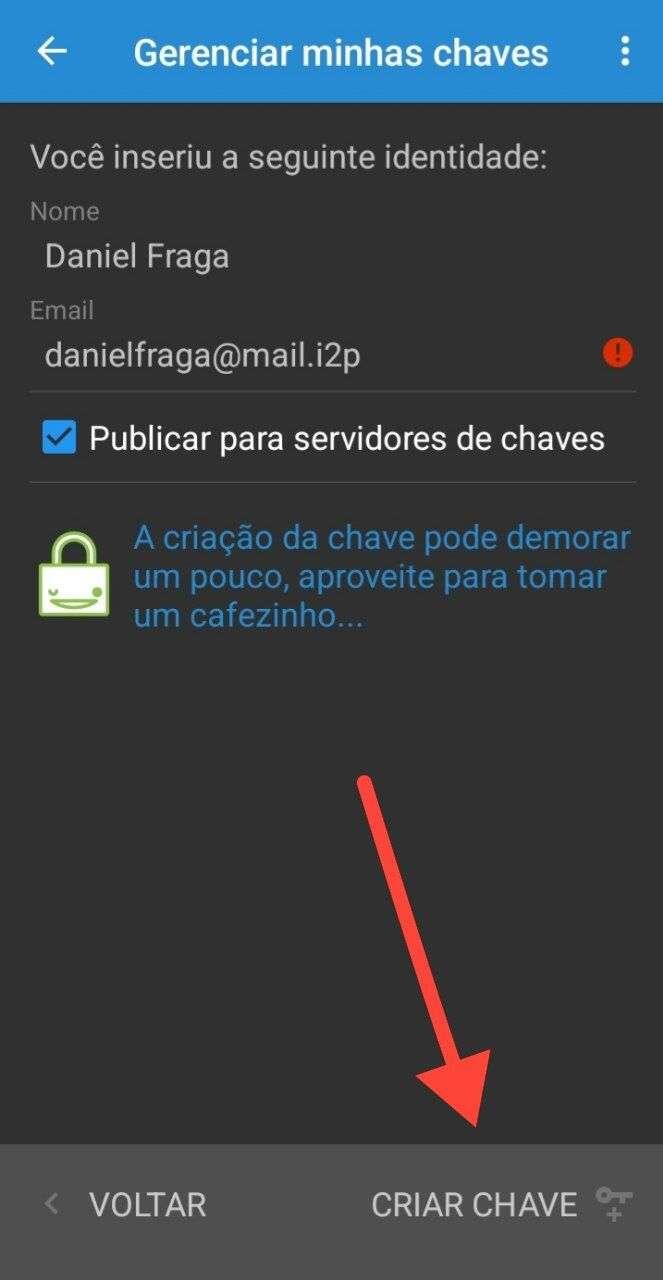

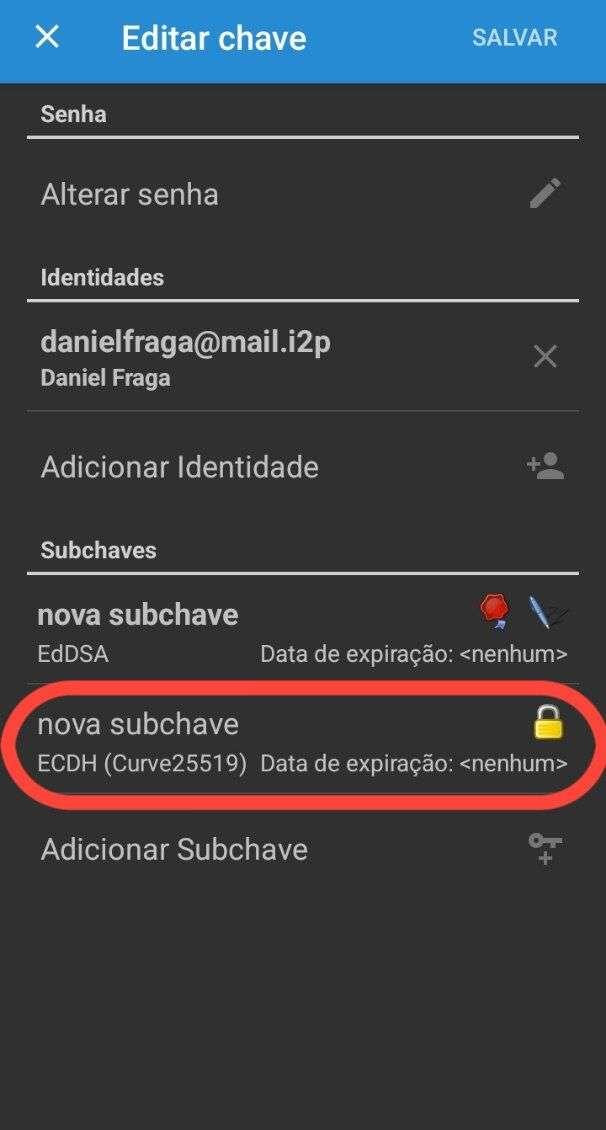

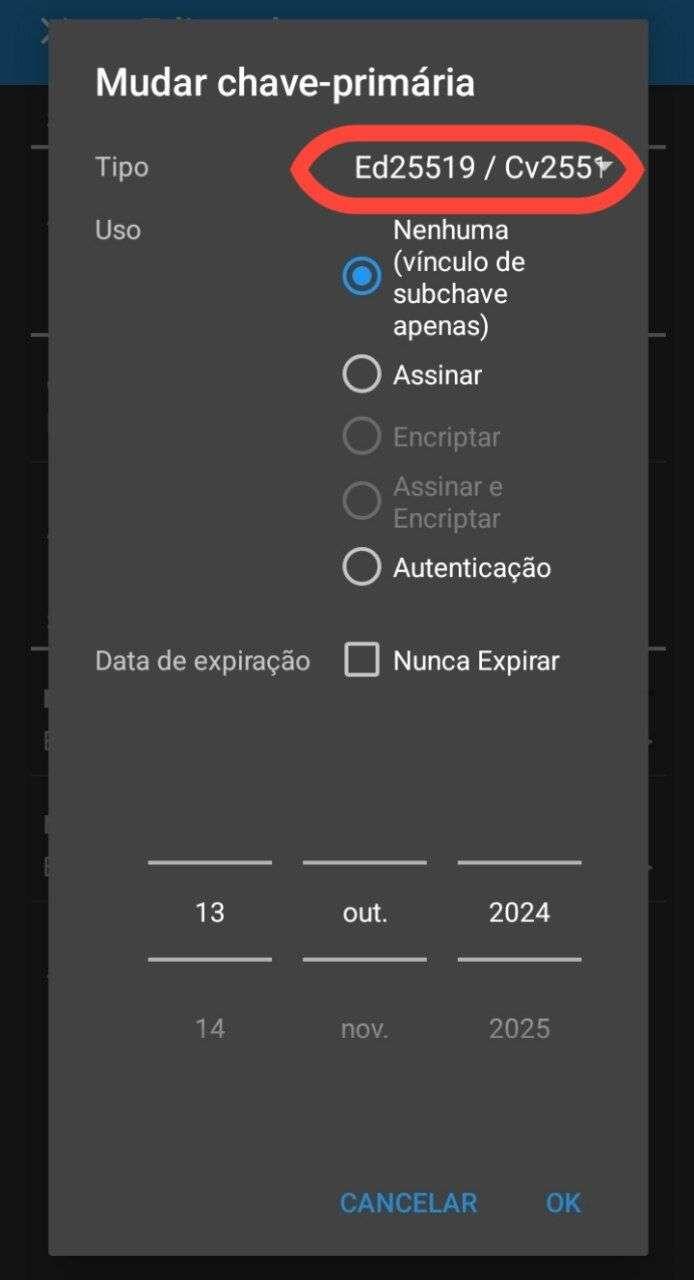

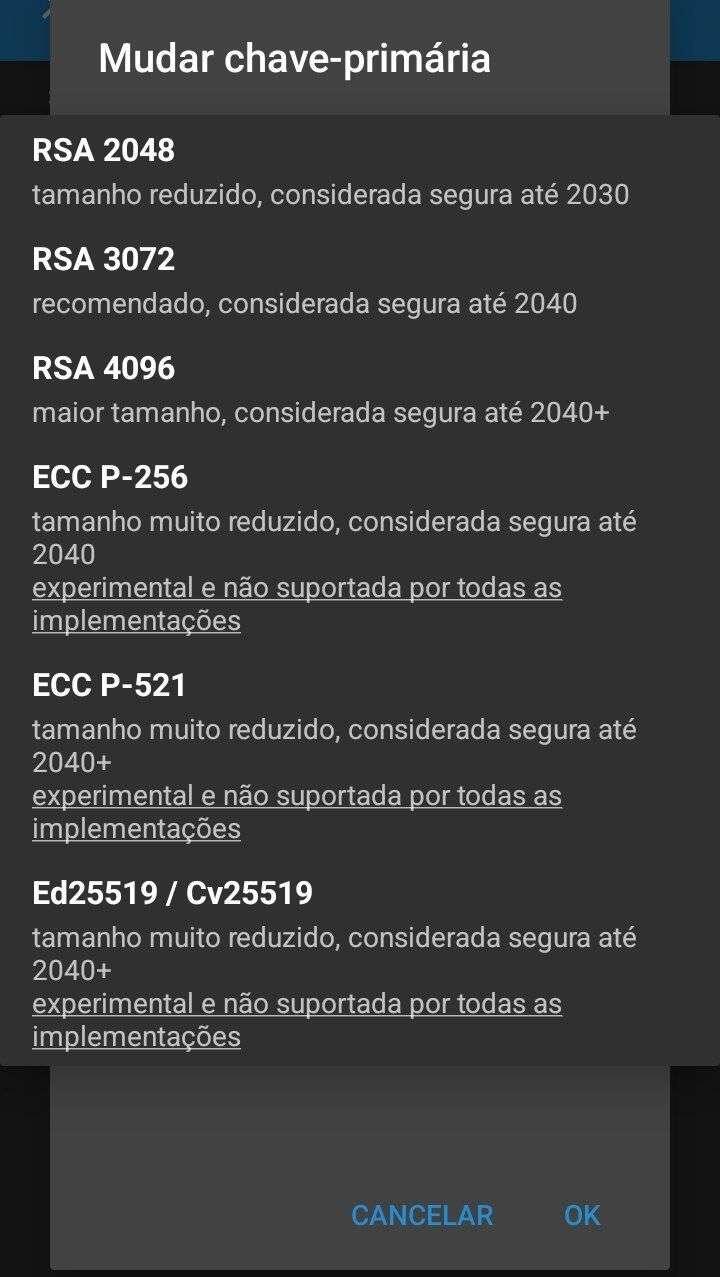

## 2. REVISANDO E PERSONALIZANDO A CRIAÇÃO DA CHAVE.

Passo 3: Antes de criar sua chave PGP, verifique se os dados inseridos estão corretos.

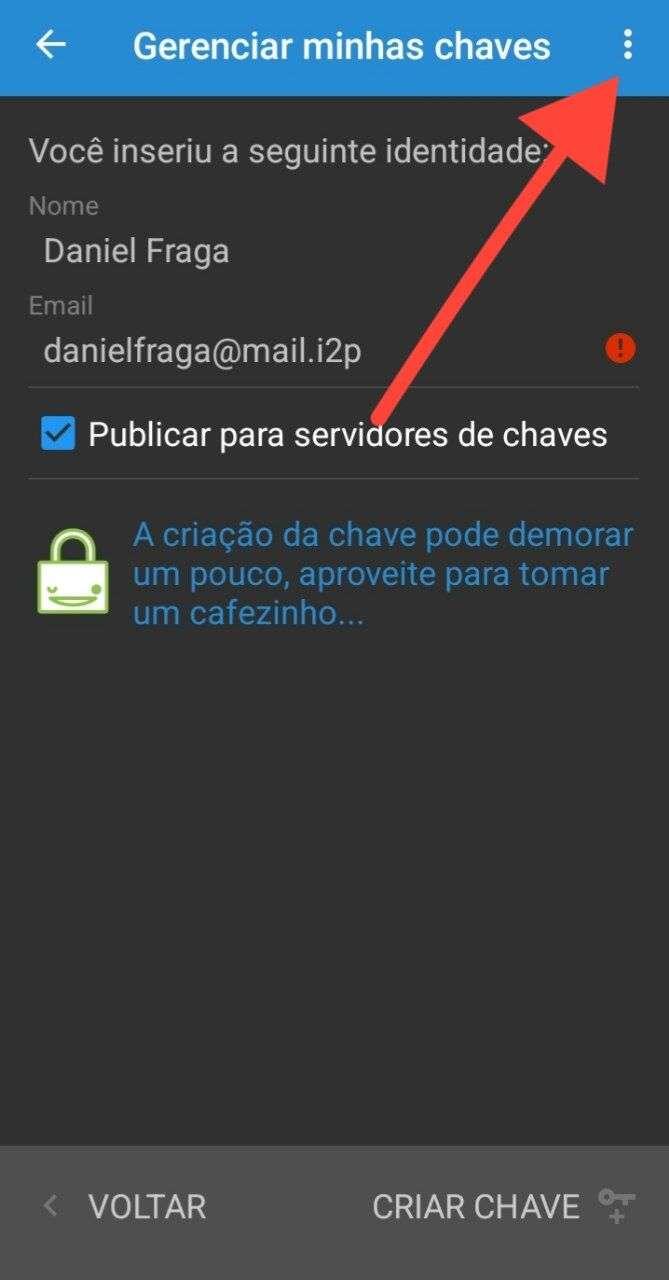

Você também pode personalizar as configurações de segurança clicando nos três pontos no canto superior direito.

Ao cliclar em ' nova subchave ' pode alterar a data de expiração e pode mudar a criptografia usado na chave cliclando opção ed2255/cv255.

Neste tutorial, utilizaremos as configurações padrão do aplicativo.

Passo 4: Clique em "Criar chave" para concluir o processo.

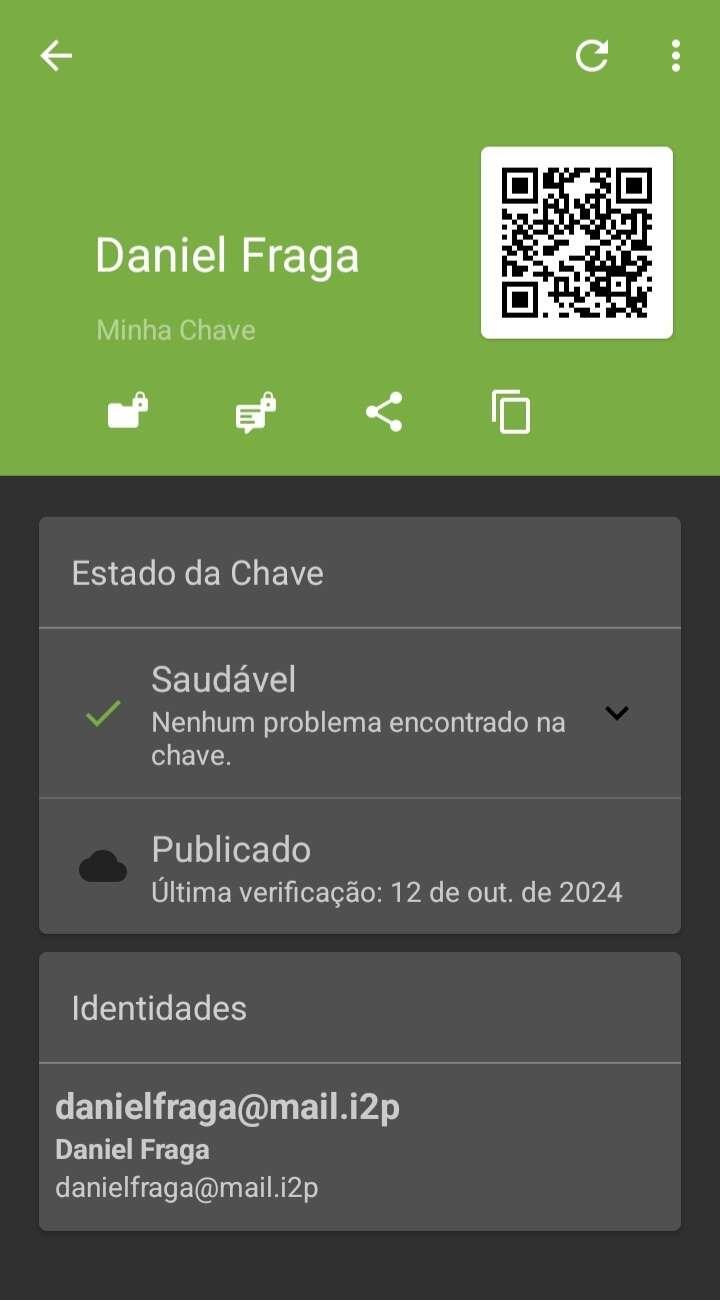

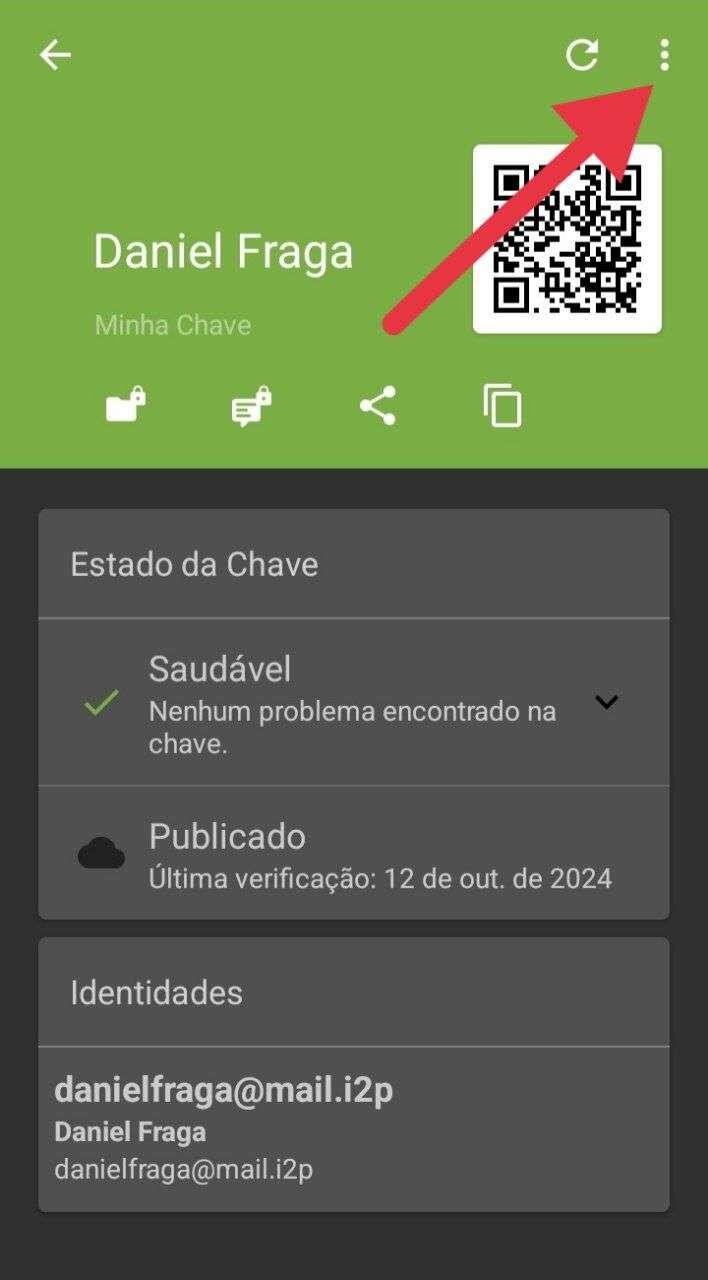

## 3. Como Compartilhar sua Chave PGP Pública

Após criar sua chave PGP, você pode compartilhá-la para que outras pessoas possam enviar mensagens criptografadas para você. Veja o passo a passo de como exibir e compartilhar sua chave pública:

Passo 1: Acesse sua chave pública

Abra o OpenKeychain e selecione a chave que deseja compartilhar. Clique na chave para visualizar os detalhes.

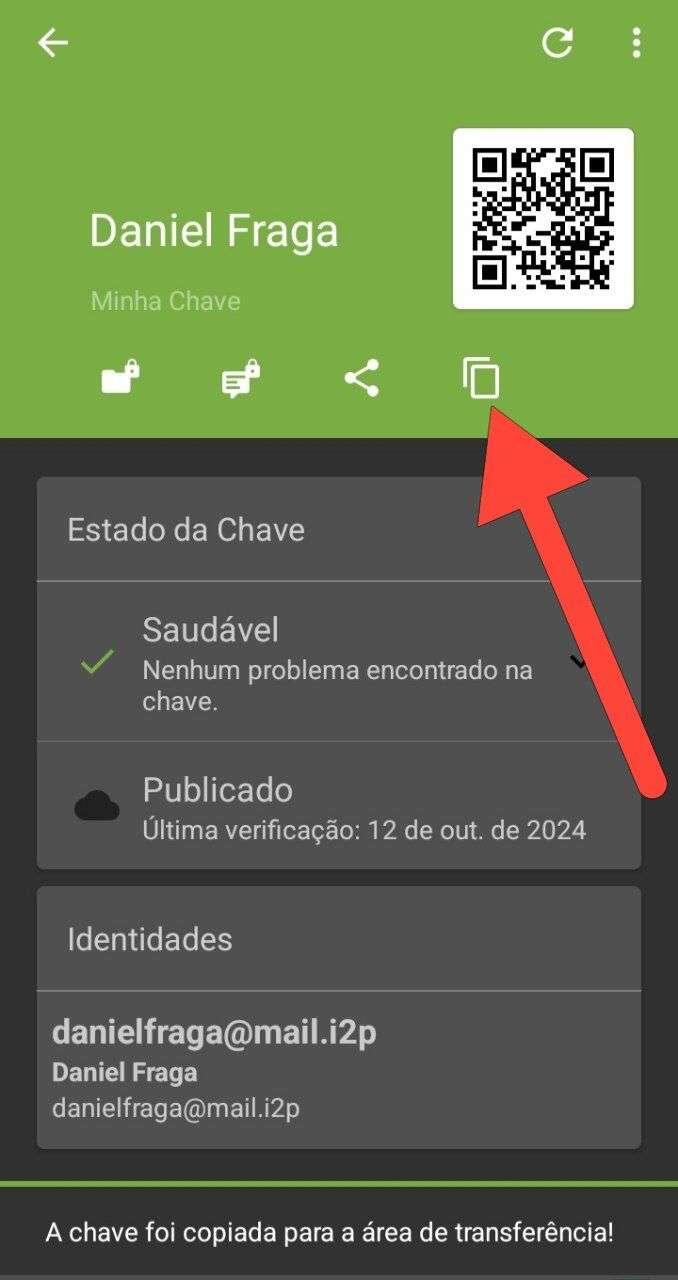

Passo 2: Copiar sua chave pública

Nos detalhes da chave, você verá a opção "Copiar para a Área de Transferência". Clique nessa opção para copiar o código da sua chave pública.

A chave PGP copiada terá o seguinte formato:

-----BEGIN PGP PUBLIC KEY BLOCK-----

mDMEZwsLHRYJKwYBBAHaRw8BAQdA6NRLlJIWnTBJtYwZHlrMbTKRbYuXmjsMn8MB

7etV3HK0JERhbmllbCBGcmFnYSAgPGRhbmllbGZyYWdhQG1haWwuaTJwPohyBBMW

CAAaBAsJCAcCFQgCFgECGQEFgmcLCx0CngECmwMACgkQFZf+kMeJWpR4cwEA8Jt1

TZ/+YlHg3EYphW8KsZOboHLi+L88whrWbka+0s8A/iuaNFAK/oQAlM2YI2e0rAjA

VuUCo66mERQNLl2/qN0LuDgEZwsLHRIKKwYBBAGXVQEFAQEHQEj/ZfJolkCjldXP

0KQimE/3PfO9BdJeRtzZA+SsJDh+AwEIB4hhBBgWCAAJBYJnCwsdApsMAAoJEBWX

/pDHiVqUo/oA/266xy7kIZvd0PF1QU9mv1m2oOdo7QSoqvgFiq6AmelbAP9lExY5

edctTa/zl87lCddYsZZhxG9g2Cg7xX/XsfrnAA==

=TniY

-----END PGP PUBLIC KEY BLOCK-----

Dica: Se ocorrer algum erro ao compartilhar sua chave pública com um amigo, peça para que ele a criptografe para ele mesmo. Isso permitirá que ele adicione a chave corretamente. Caso a chave pública ainda não esteja no dispositivo, ao clicar em "Backup de chave", aparecerá a opção para importá-la. Se a chave já estiver no dispositivo, essa ação irá recarregá-la.

Passo 3: Compartilhar sua chave PGP

Você pode colar a chave pública em e-mails, assinaturas, perfis de redes sociais ou outros meios para compartilhá-la facilmente. Para facilitar a visualização, você também pode exibi-la em seu perfil de redes sociais.

Para acessar mais opções de compartilhamento, clique nos três pontos no canto superior direito e selecione a opção "Avançado".

Na seção "Compartilhar", você verá sua Key ID e terá a opção de publicar sua chave PGP em um servidor de chaves.

Sugestão para compartilhar nas redes sociais:

Você pode exibir sua chave de forma simples, por exemplo:

PGP: 1597 FE90 C789 5A94

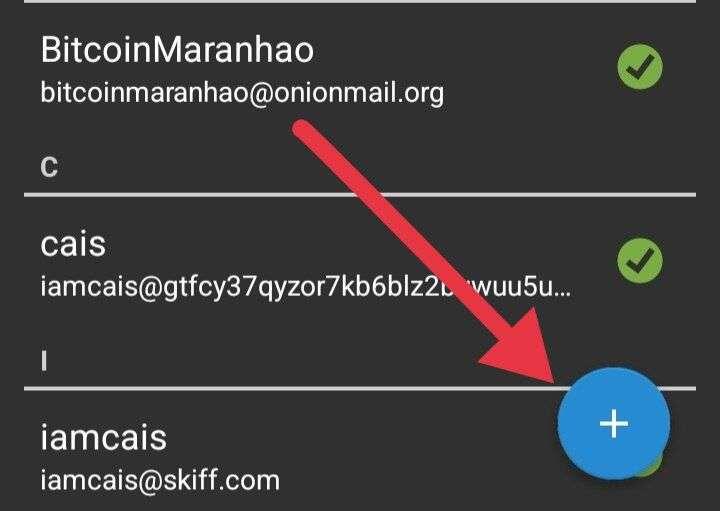

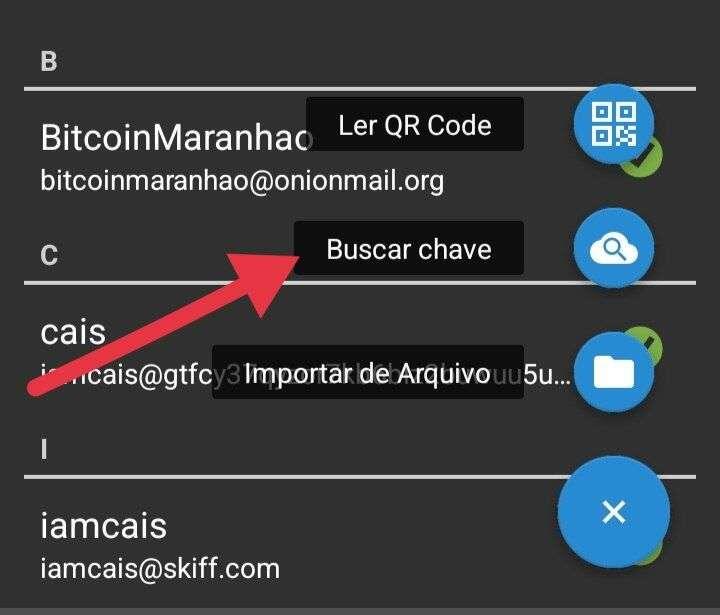

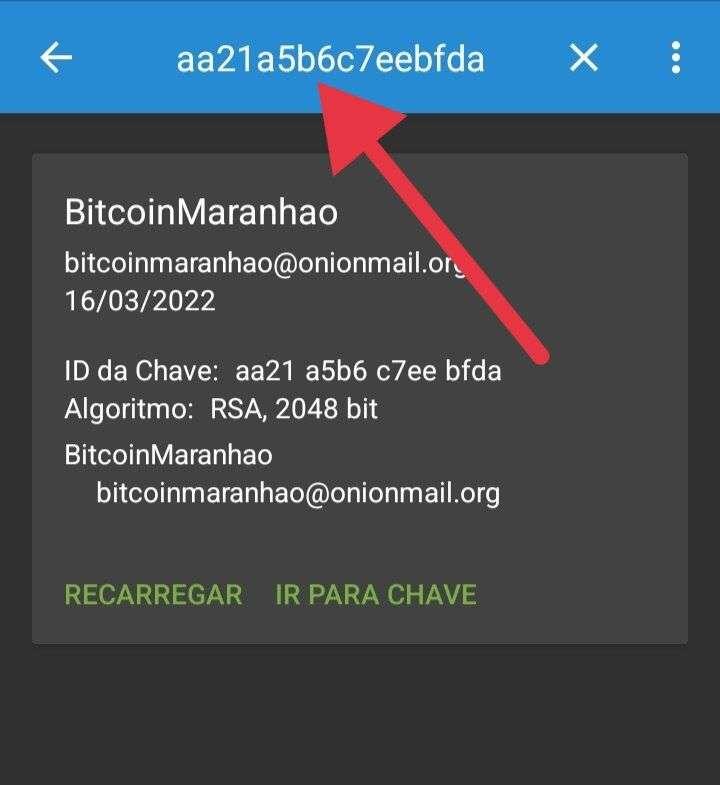

## Importar a chave pública usando a fingerprint

Passo 1:Clique no ícone "+" para começar.

Passo 2: Selecione a opção "Buscar Chave".

Passo 3: Digite a fingerprint da chave em letras minúsculas, sem espaços. A chave correspondente aparecerá para ser adicionada.

Além disso, você pode compartilhar sua chave pública em formato QR Code, facilitando a troca de chaves em eventos ou conversas rápidas.

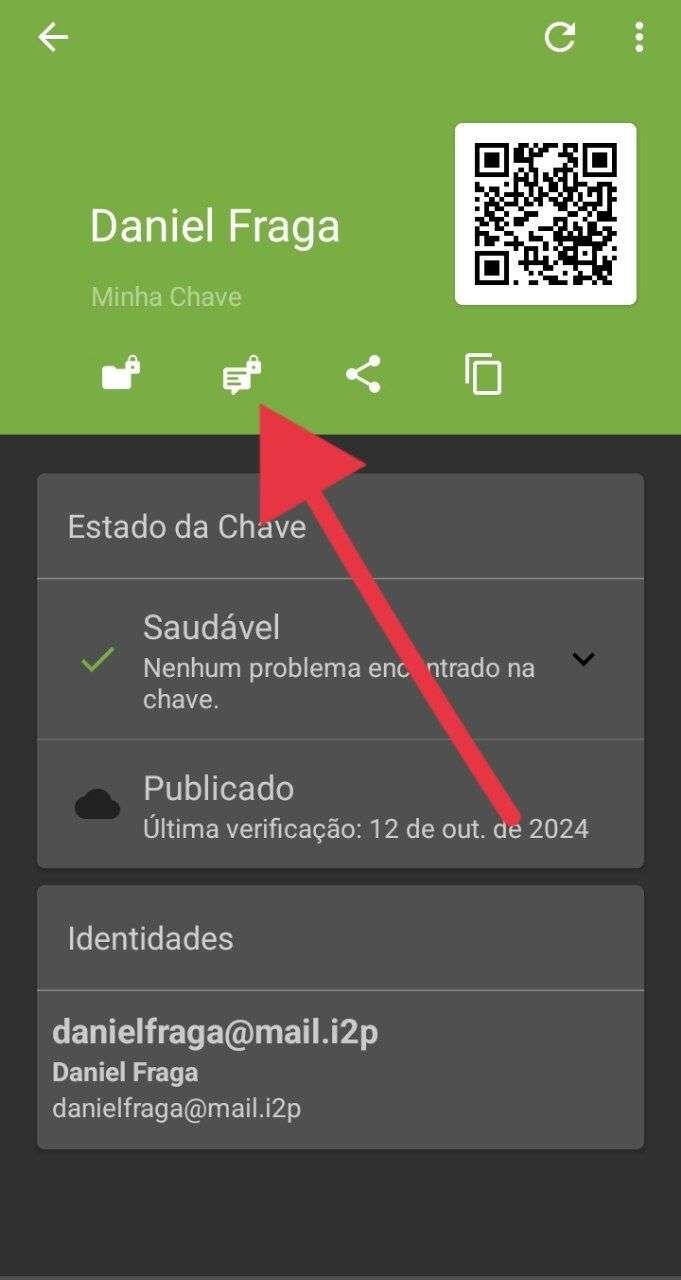

Como Assinar Mensagens para Confirmar a Autenticidade da Sua Rede Social

Você pode autenticar sua conta em redes sociais utilizando sua chave PGP. Ao assinar uma mensagem com sua chave, você demonstra que realmente possui essa conta. Siga o passo a passo abaixo para assinar uma mensagem:

Passo 1: Clique na sua chave PGP.

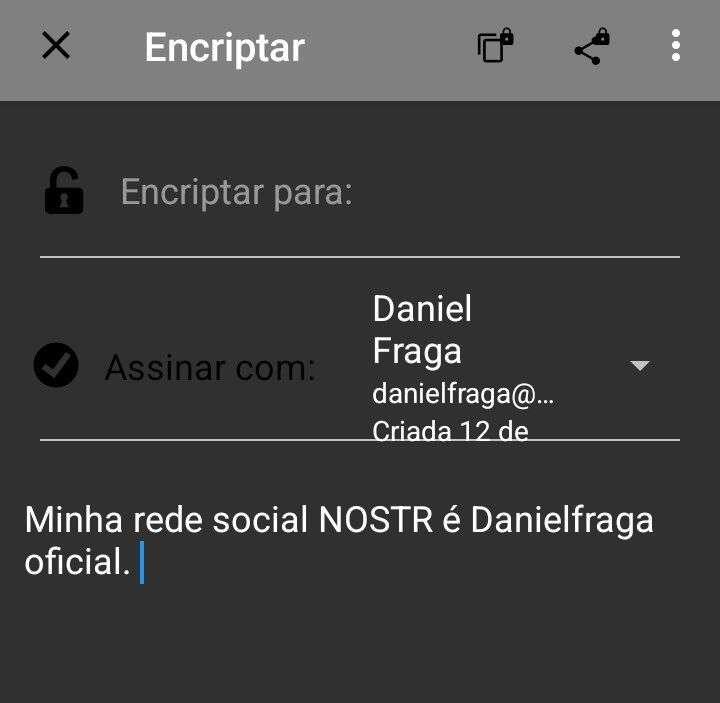

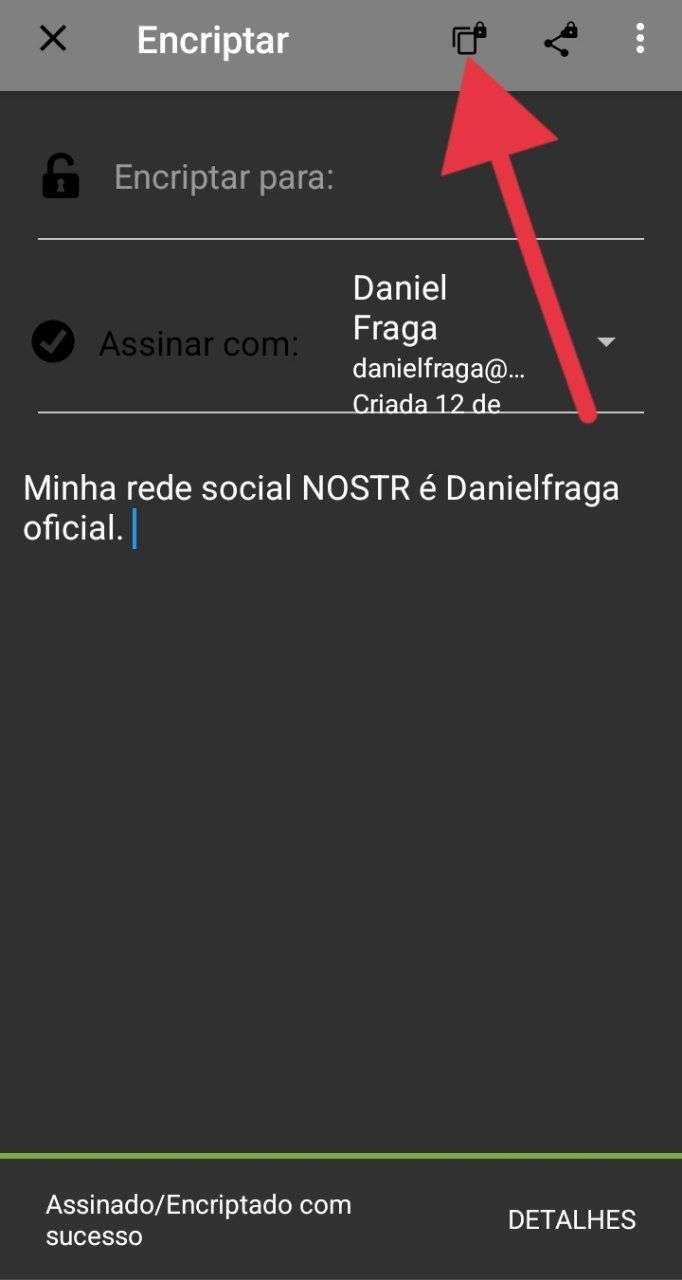

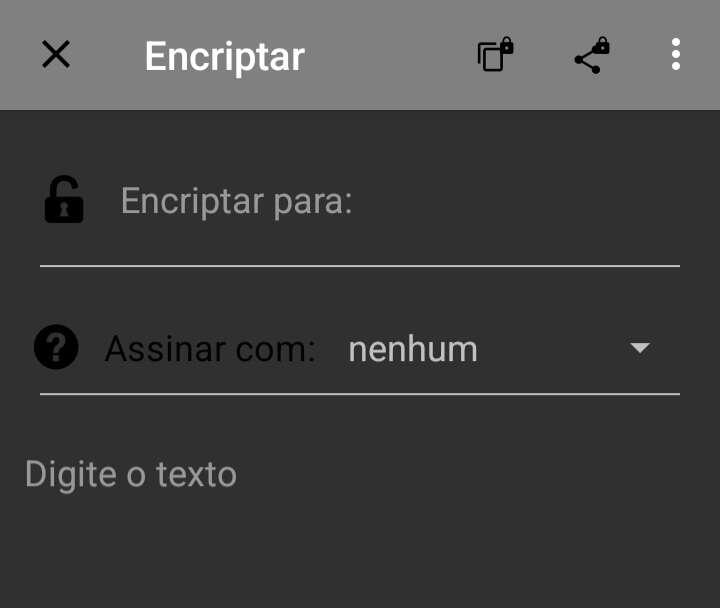

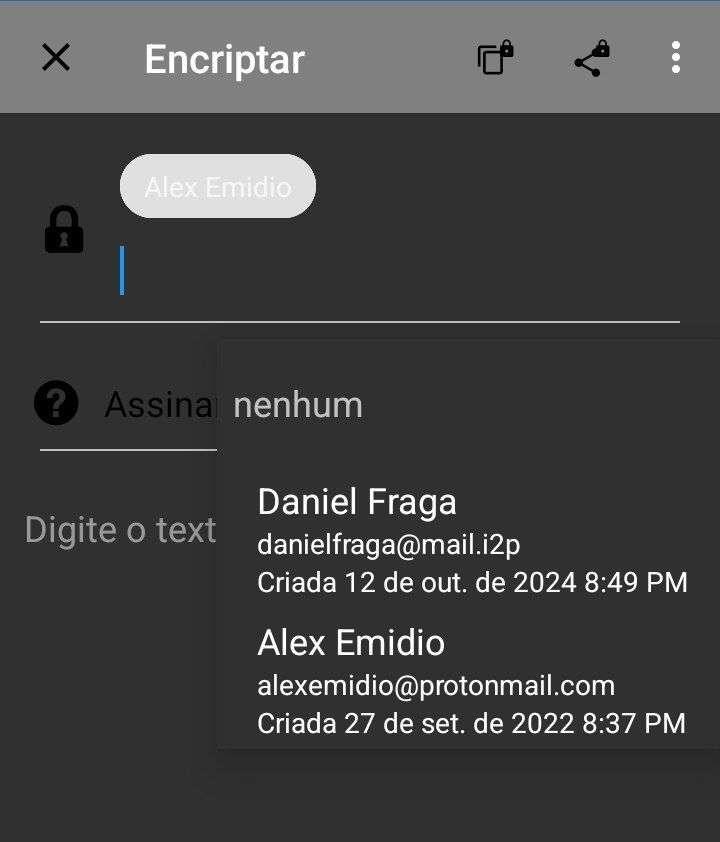

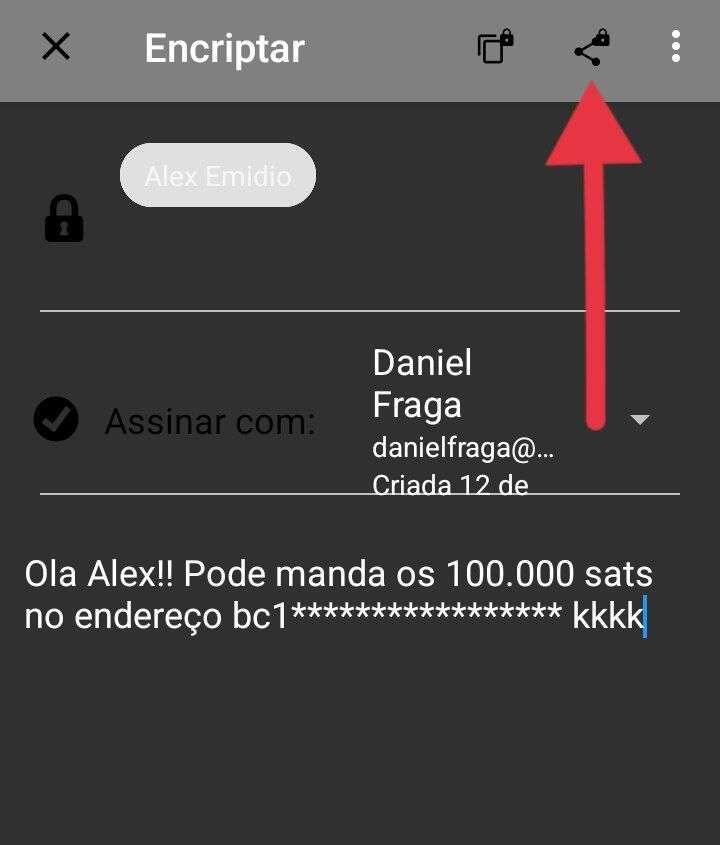

Passo 2: Clique no ícone indicado pela seta para abrir o campo de texto.

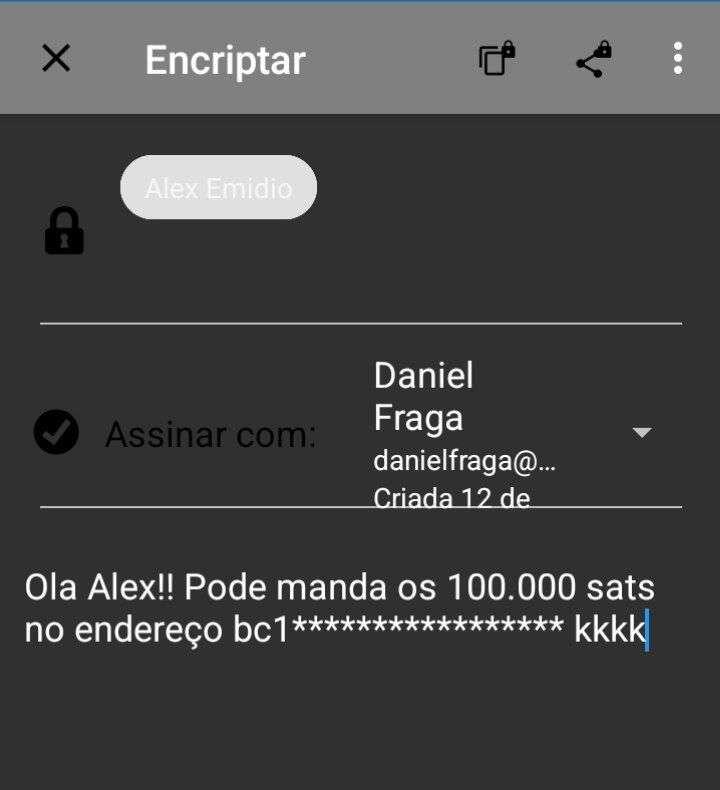

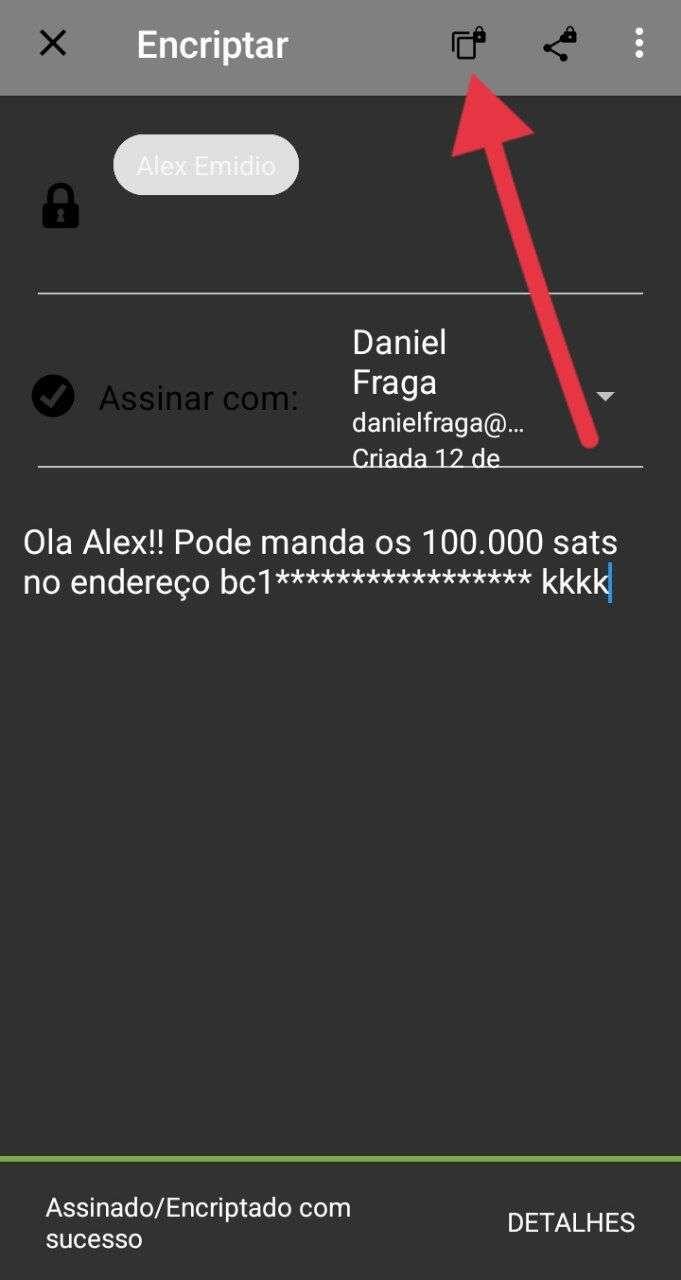

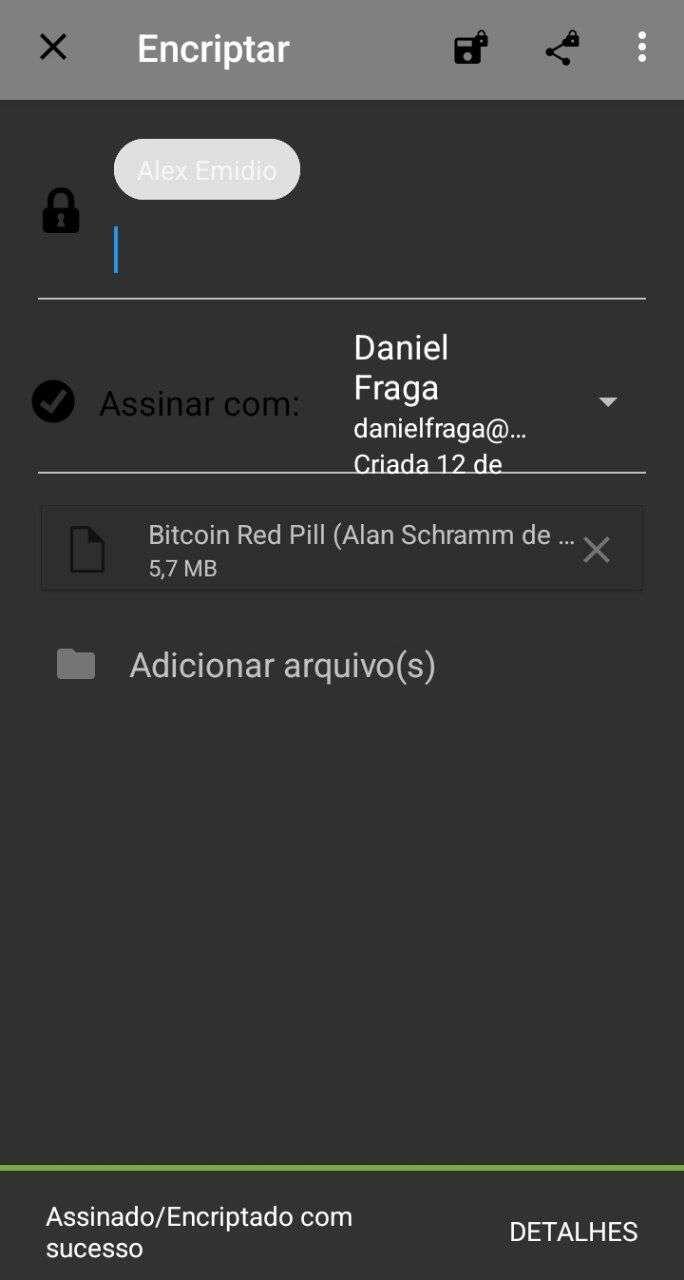

Passo 3: Deixe a opção "Encriptar para:" vazio. Em "Assinar com:", selecione sua chave PGP e digite a mensagem que deseja enviar, como o nome da sua rede social.

Passo 4: Clique no ícone indicado pela seta para copiar o texto assinado. Uma mensagem aparecerá informando: "Assinado/Encriptado com Sucesso".

A mensagem copiada terá o seguinte formato:

-----BEGIN PGP SIGNED MESSAGE-----

Hash: SHA256

Minha rede social NOSTR é Danielfraga oficial.

-----BEGIN PGP SIGNATURE-----

iIQEARYIACwlHERhbmllbCBGcmFnYSAgPGRhbmllbGZyYWdhQG1haWwuaTJwPgUC

ZxBBLgAKCRAVl/6Qx4lalGeNAPwP71rpsbhRnZhoWZsTDOFZY8ep/d0e5qYx5iPx

HV26dwD/fKyiir1TR8JwZvEbOTYS0+Dn4DFlRAAfR3lKVTC96w4=

=37Lj

-----END PGP SIGNATURE-----

Com isso, você pode facilmente demonstrar a autenticidade da sua conta nas redes sociais.

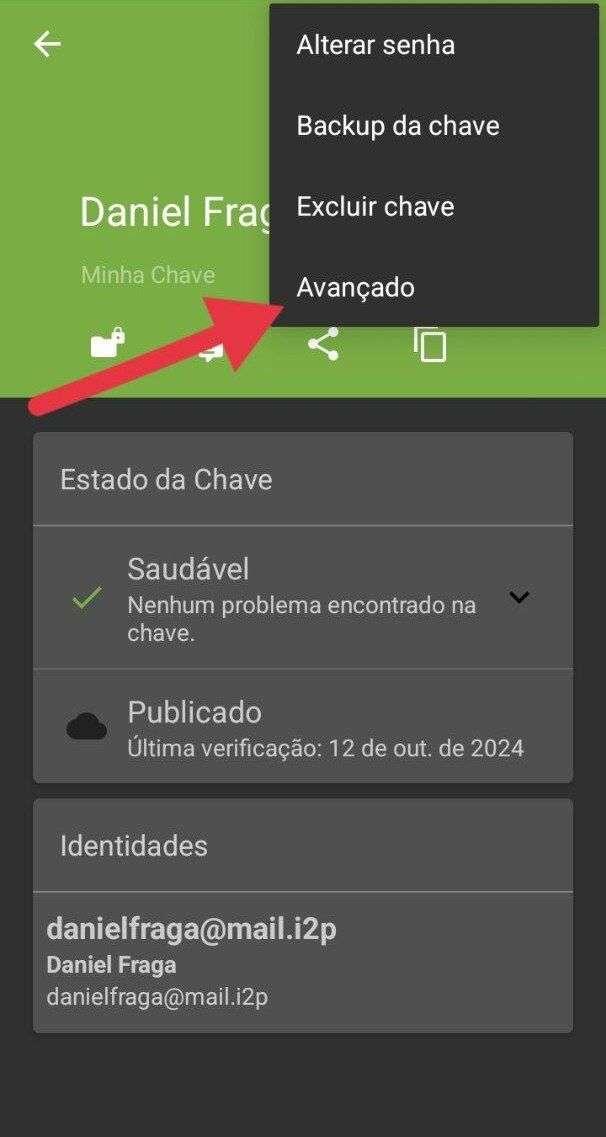

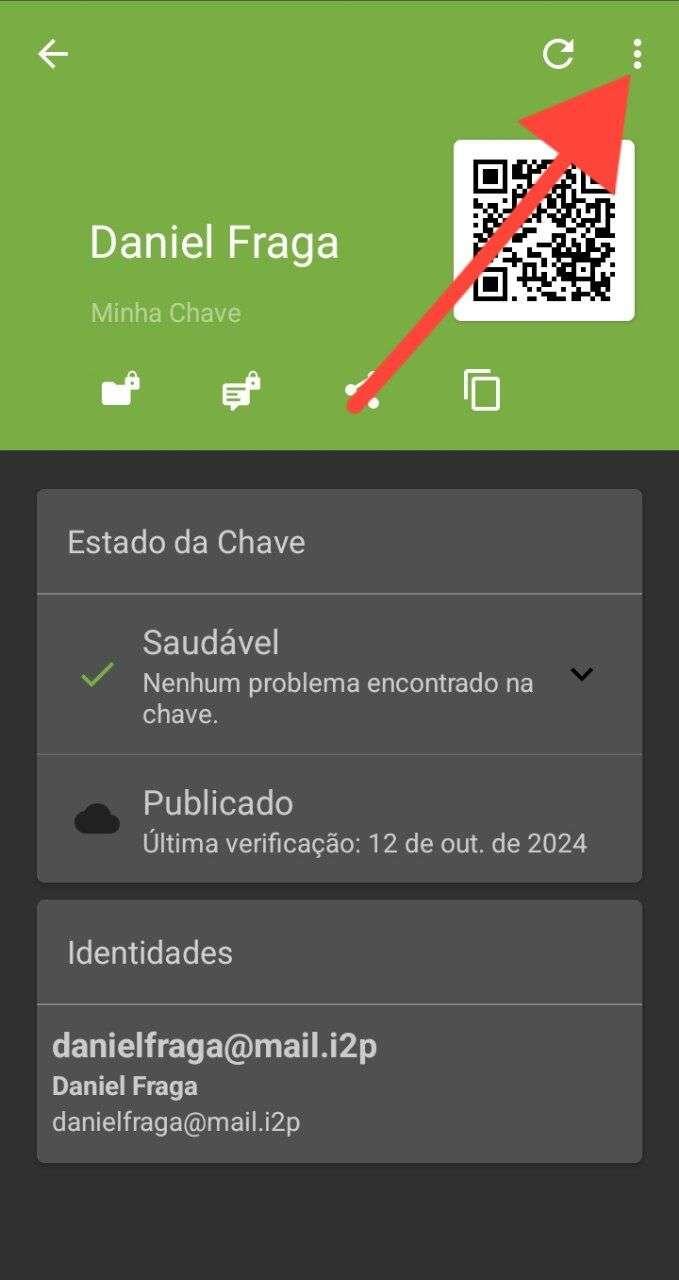

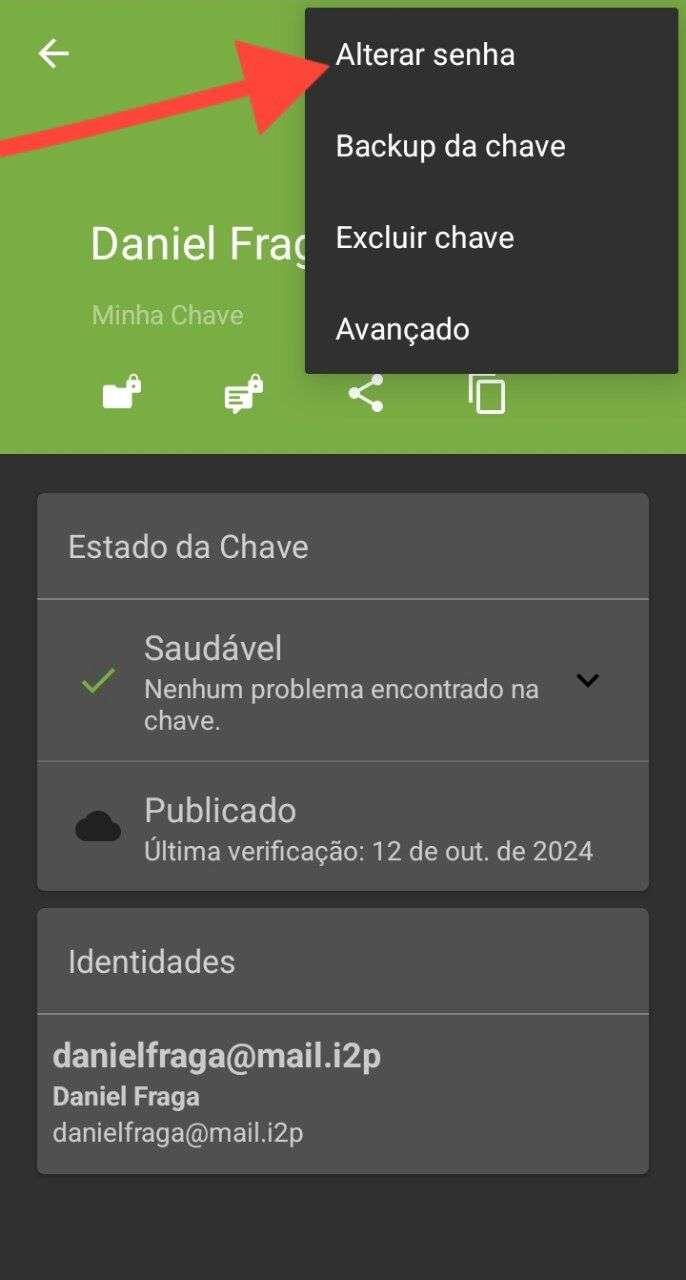

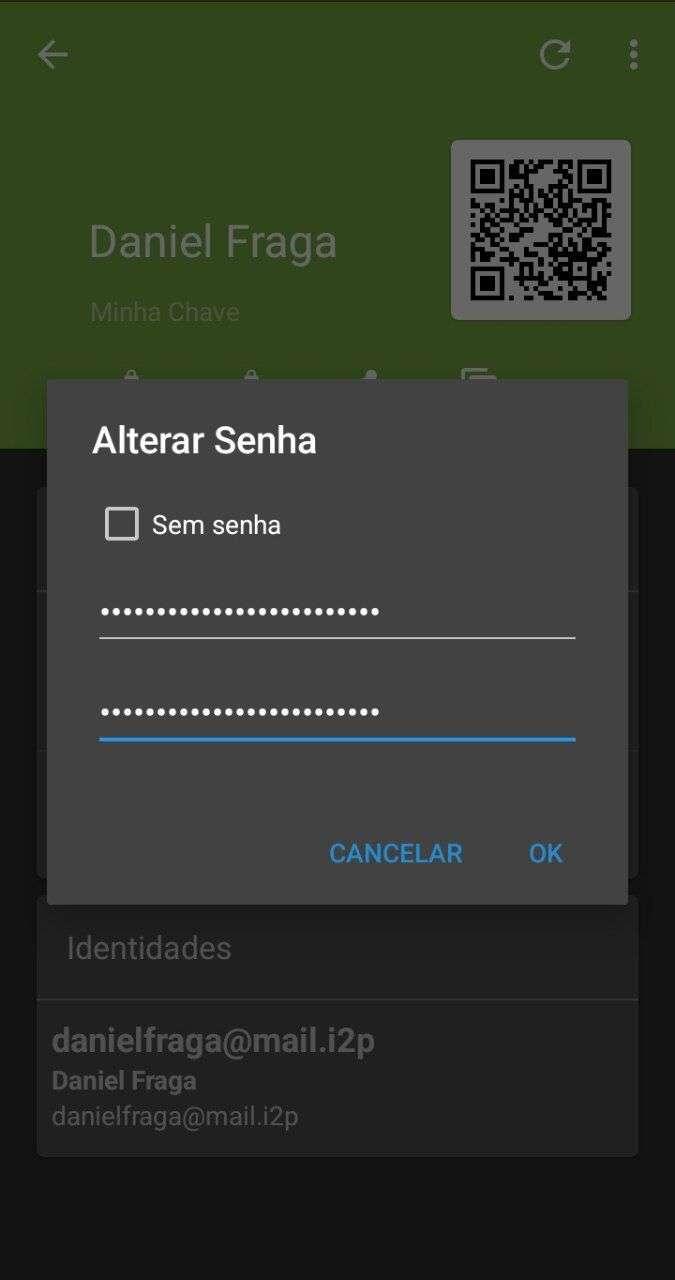

## 4. PROTEGENDO SUA CHAVE COM UMA SENHA.

Passo 5: Após a criação da chave, é fundamental definir uma senha (ou passphrase) para adicionar uma camada extra de segurança. Recomendamos usar senhas longas (com mais de 20 caracteres) e de alta entropia para evitar ataques de força bruta. Ferramentas como KeePassDX ou Bitwarden podem ajudá-lo a gerar e gerenciar essas senhas.

Para definir a senha, clique na sua chave PGP, acesse o menu no canto superior direito e selecione "Alterar senha".

Agora basta adicionar uma senha forte.

## 5. CRIPTOGRAFAR E DESCRIPTOGRAFAR MENSAGENS E ARQUIVOS COM SUA CHAVE PGP

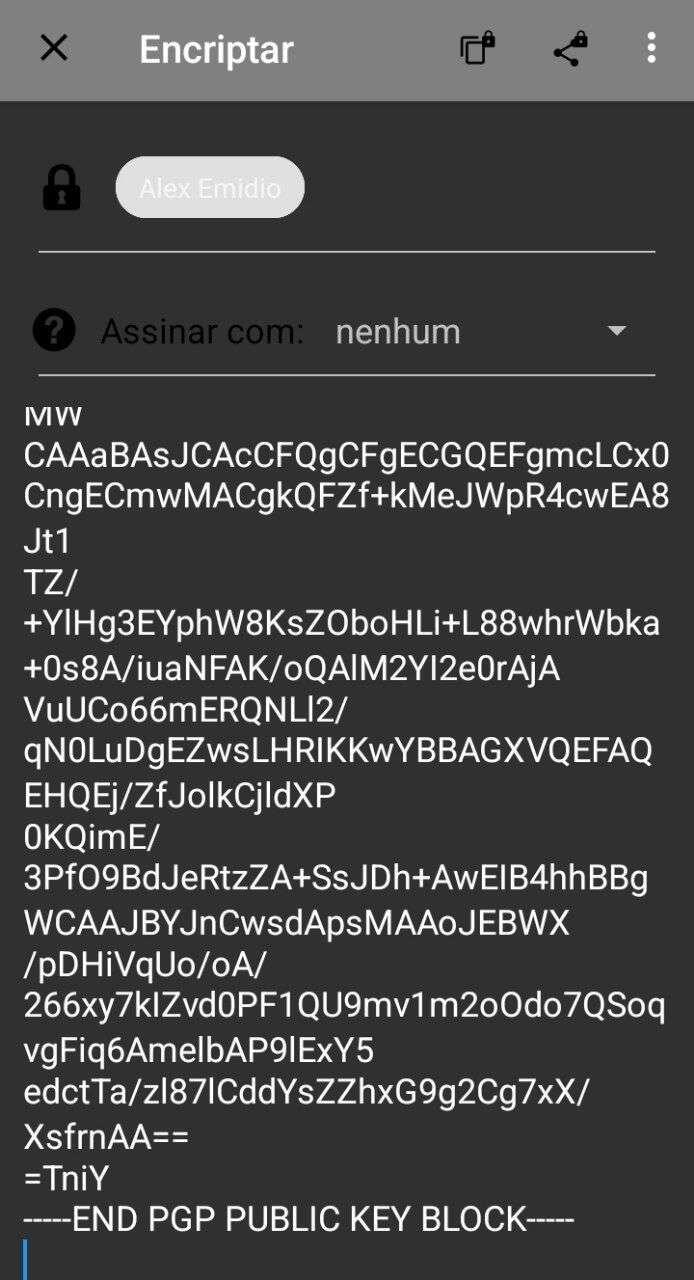

### Criptografar Mensagens

Você pode criptografar mensagens para garantir que apenas o destinatário, que possui sua chave pública, possa lê-las. Siga os passos abaixo para criptografar um texto:

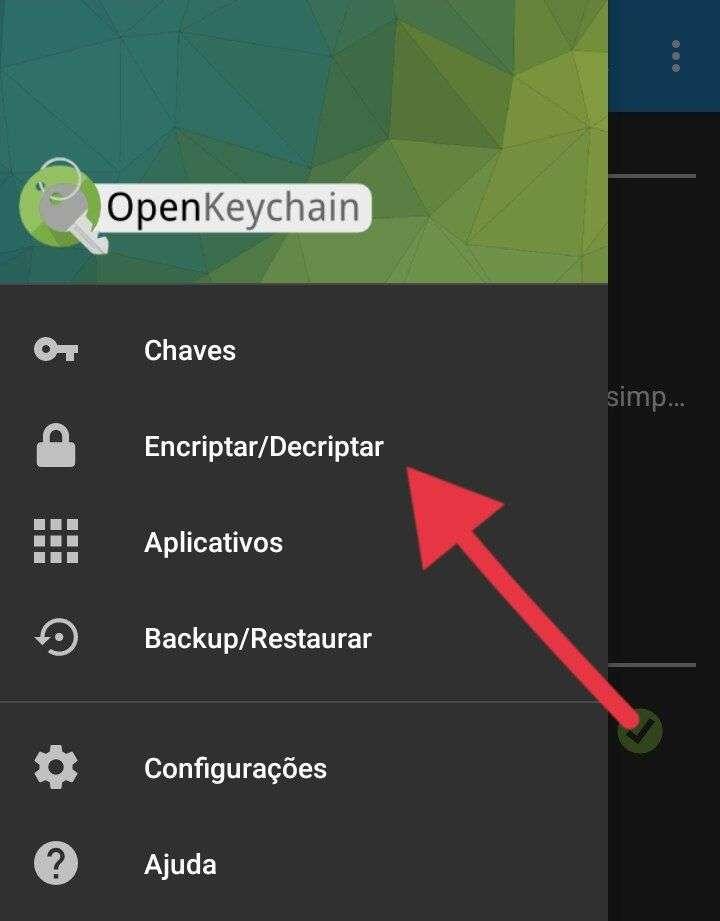

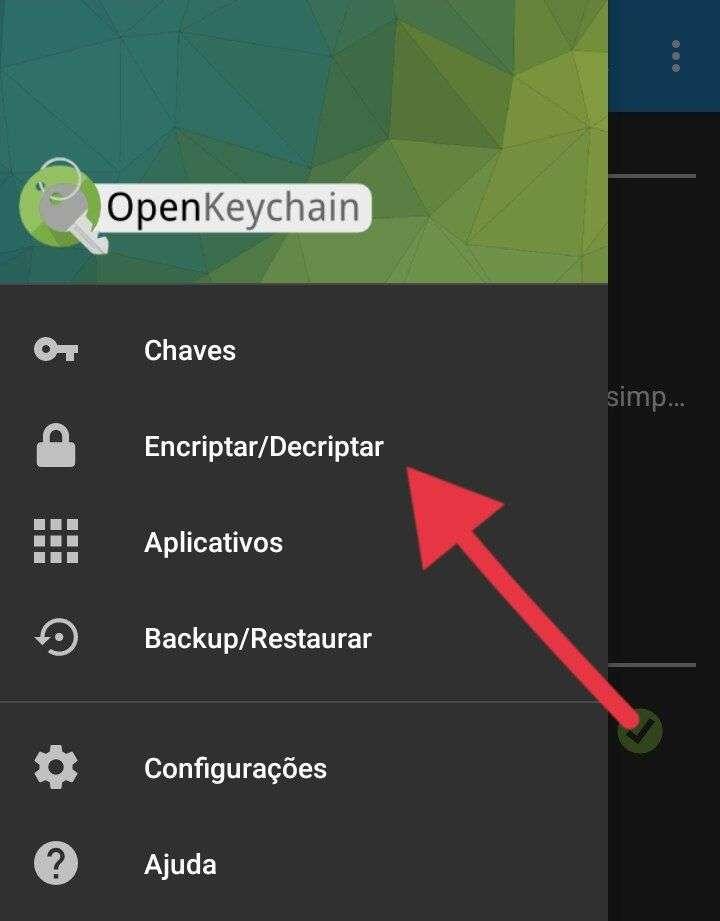

Passo 1: Abra o menu lateral clicando no ícone no canto superior esquerdo.

Passo 2: Selecione a opção "Encriptar/Descriptar".

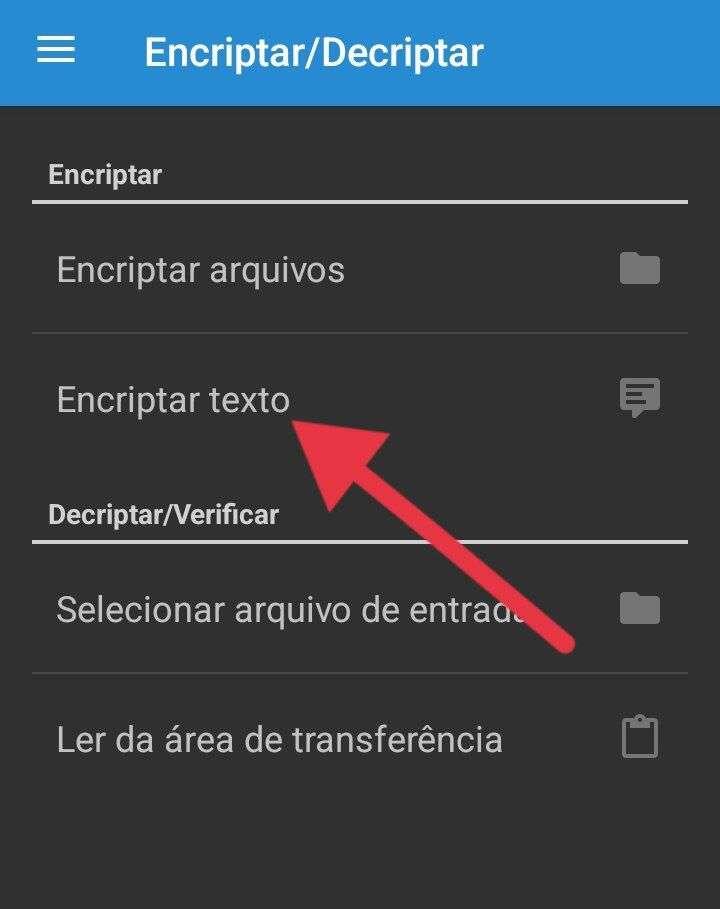

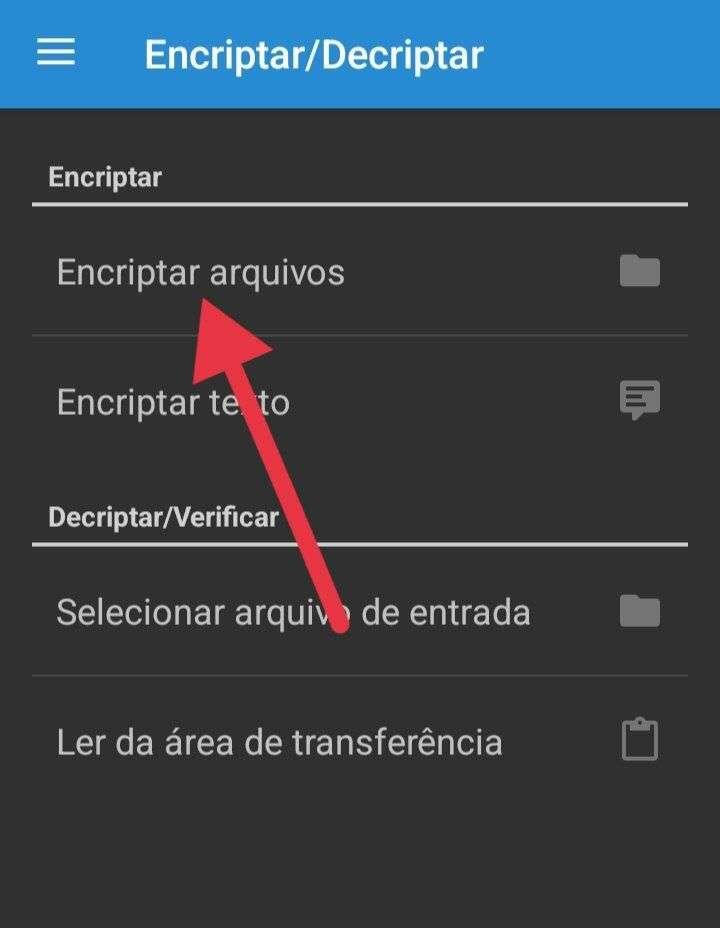

Passo 3: Clique na opção "Encriptar Texto".

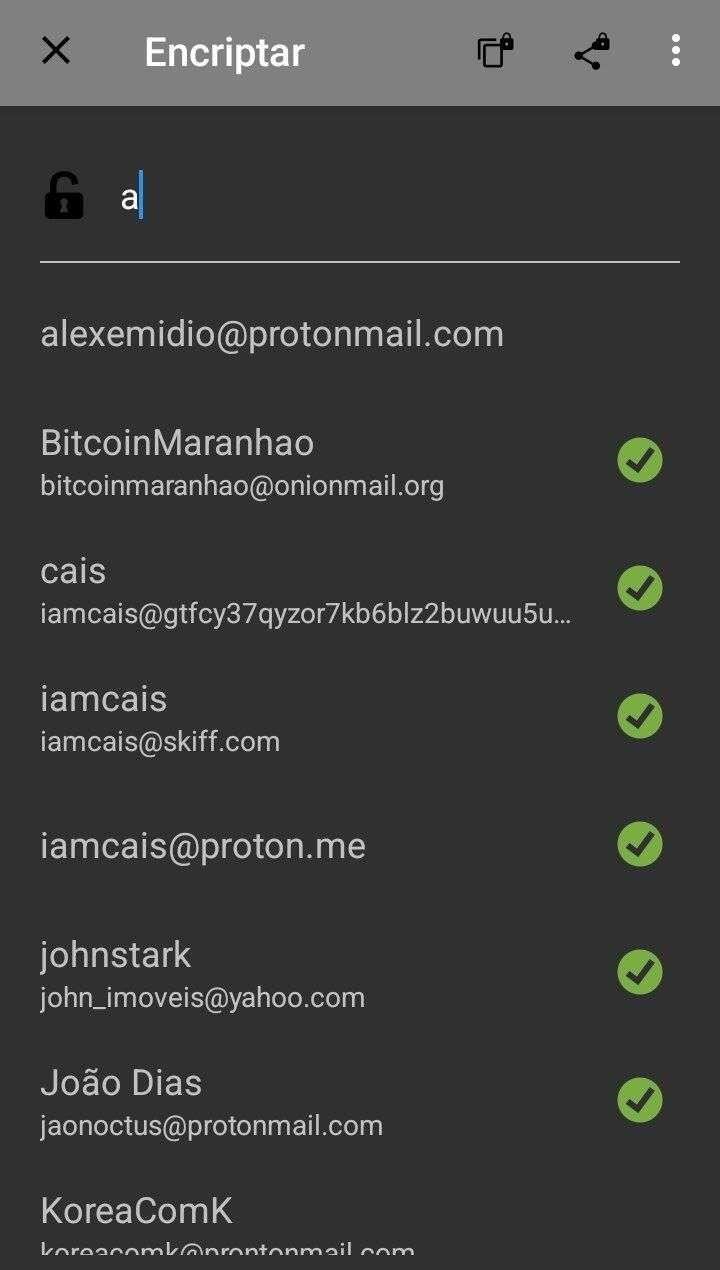

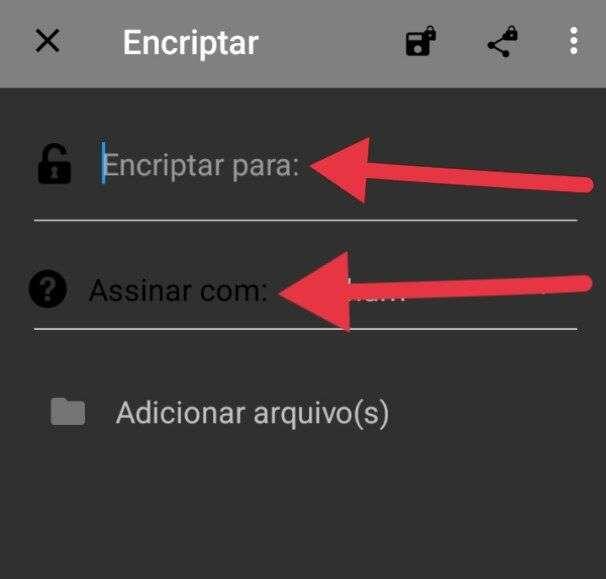

Passo 4: Preencha os seguintes campos:

1. Encriptar para: Selecione o destinatário da mensagem, ou seja, a pessoa para quem você está enviando o texto criptografado.

2. Assinar com: Escolha sua chave PGP para assinar a mensagem.

3. Digitar o texto: No campo de texto, escreva a mensagem que deseja criptografar.

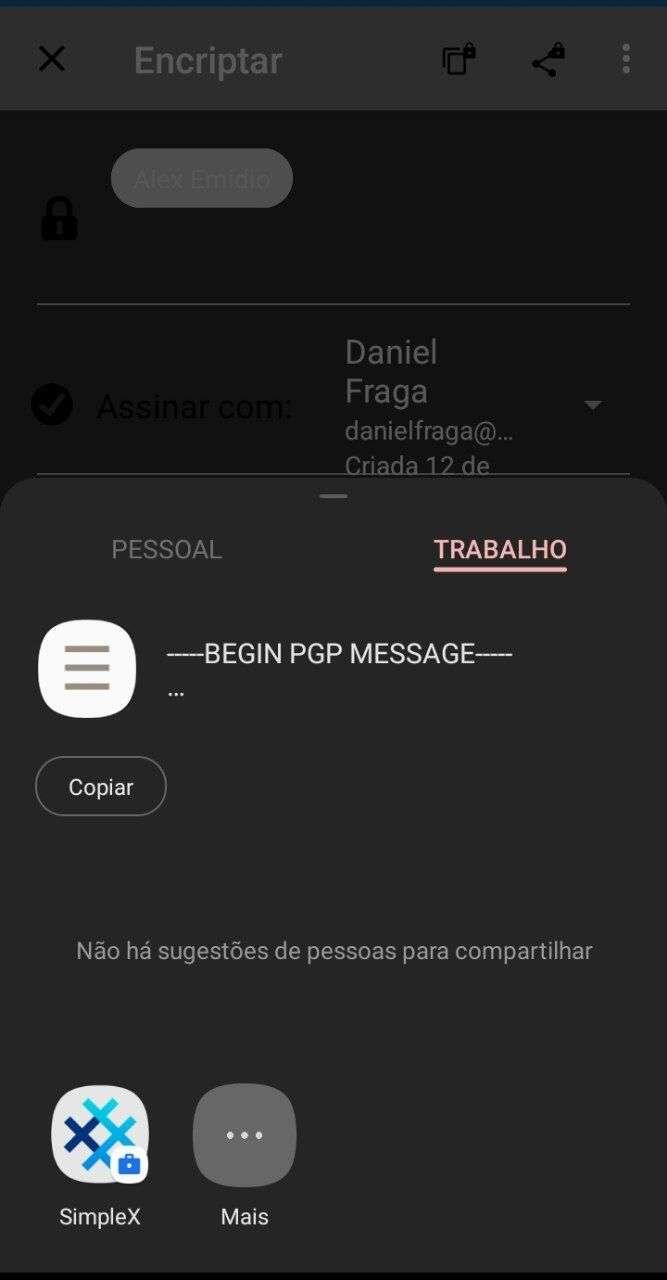

Passo 5: Depois de preencher os campos, você pode copiar o texto criptografado de duas formas:

1. Copiar para a área de transferência: Clique na opção para copiar o texto criptografado e cole-o em um aplicativo de mensagens para enviá-lo.

2. Compartilhar diretamente: Utilize a opção de compartilhamento para enviar o texto criptografado diretamente através de seus aplicativos de mensagens.

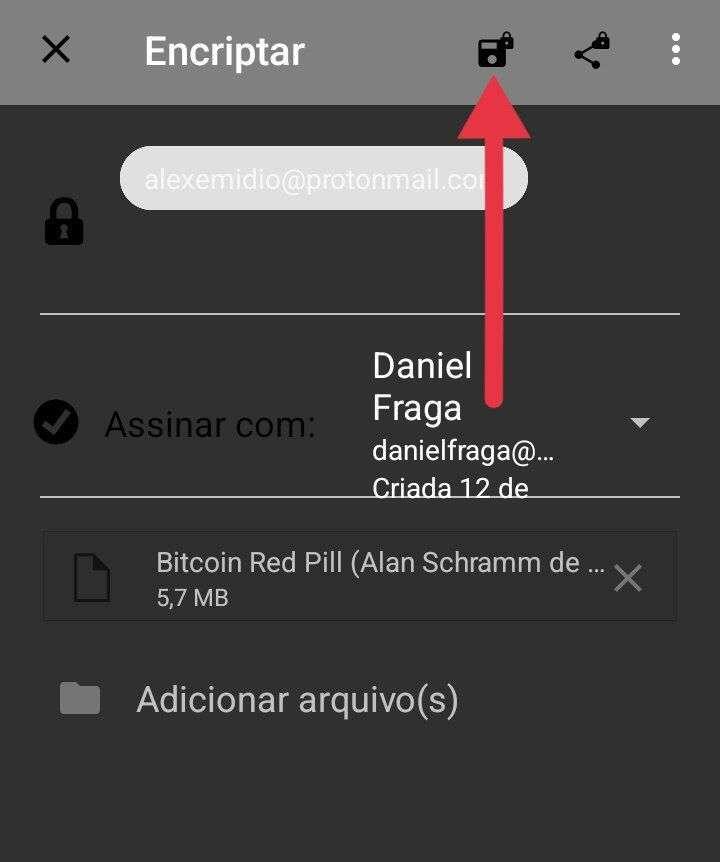

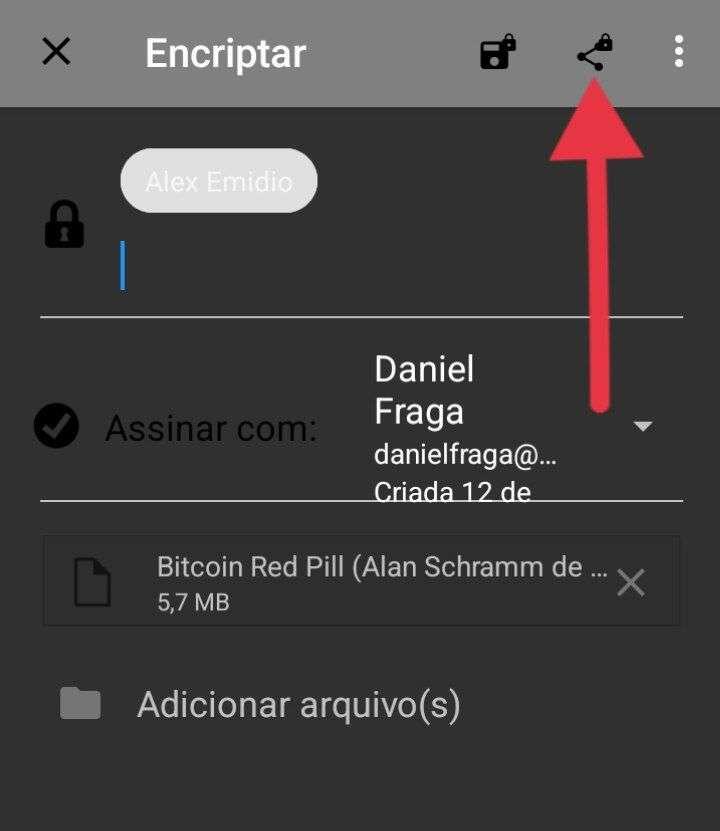

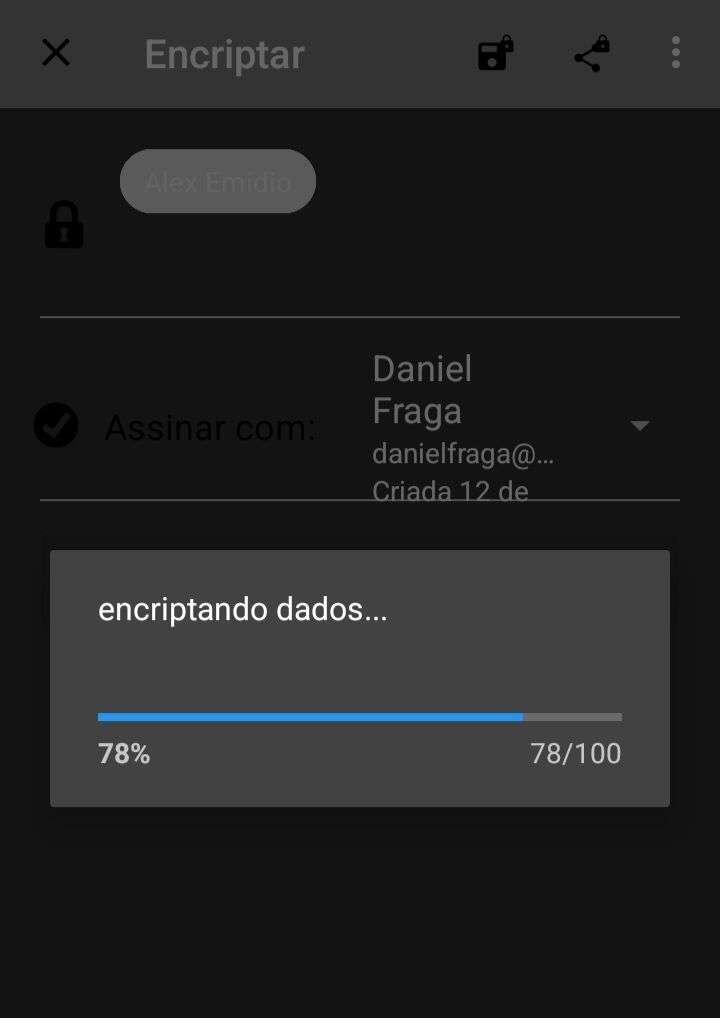

### Criptografar arquivos.

Passo 1: Abra o menu lateral clicando no ícone no canto superior esquerdo.

Passo 2: Selecione a opção "Encriptar/Descriptar".

Passo 3 : clique na opção "Encriptar arquivos ".

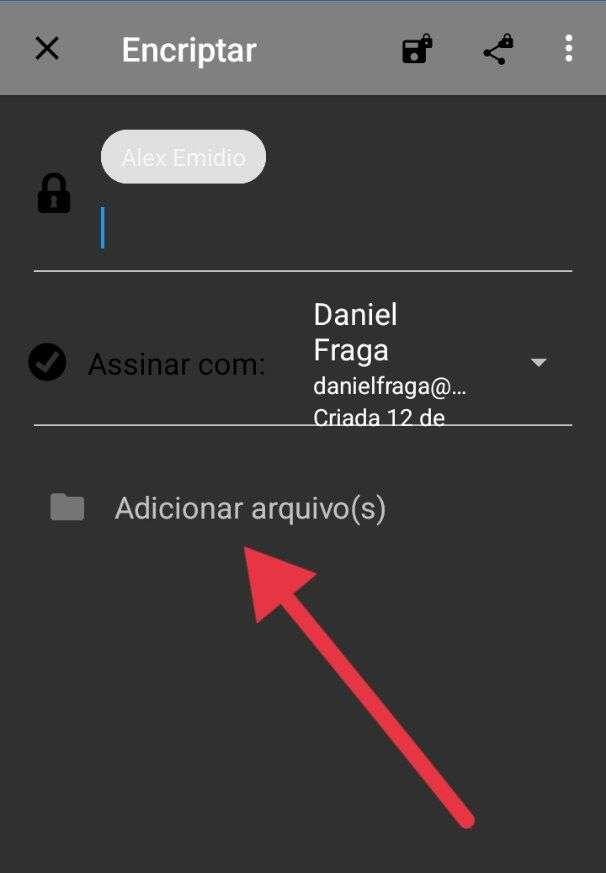

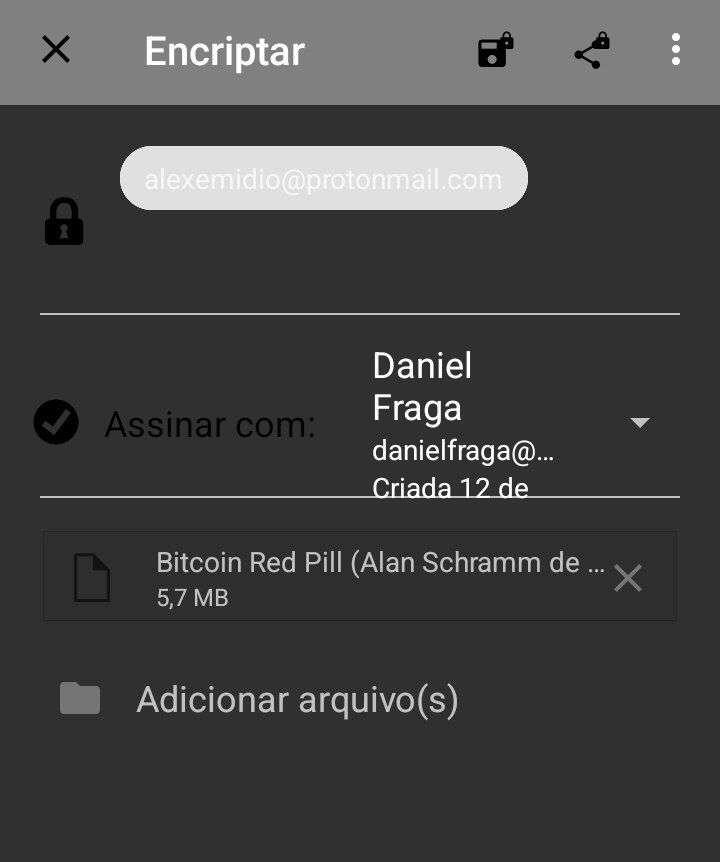

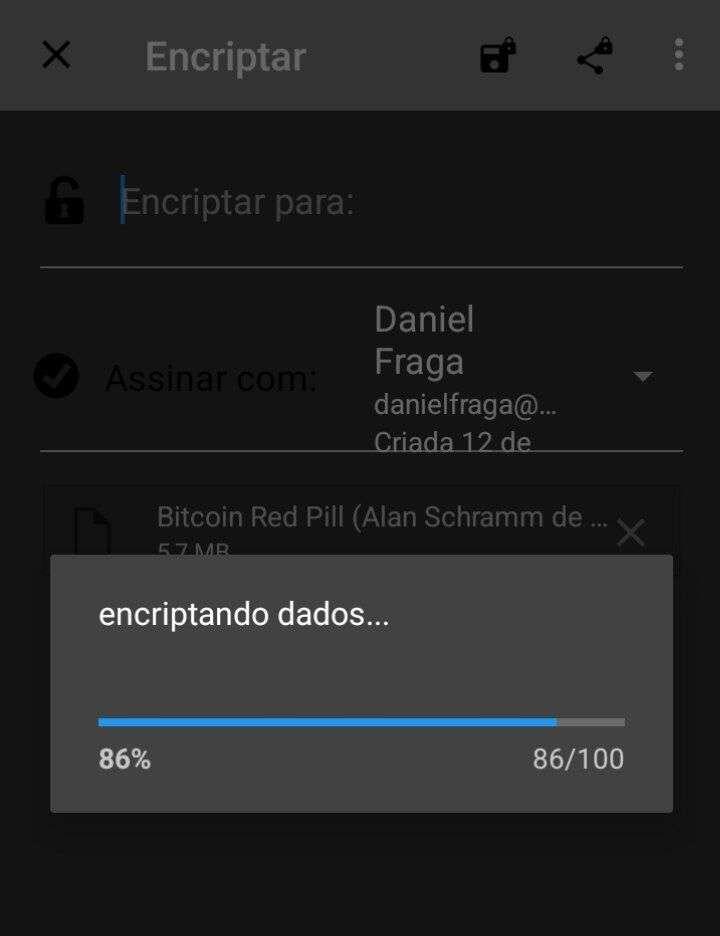

Passo 4 : os passos a seguir são os mesmo que você seguiu pra encriptar a mensagem texto. Ítens "Encriptar para:" "Assinar com:"

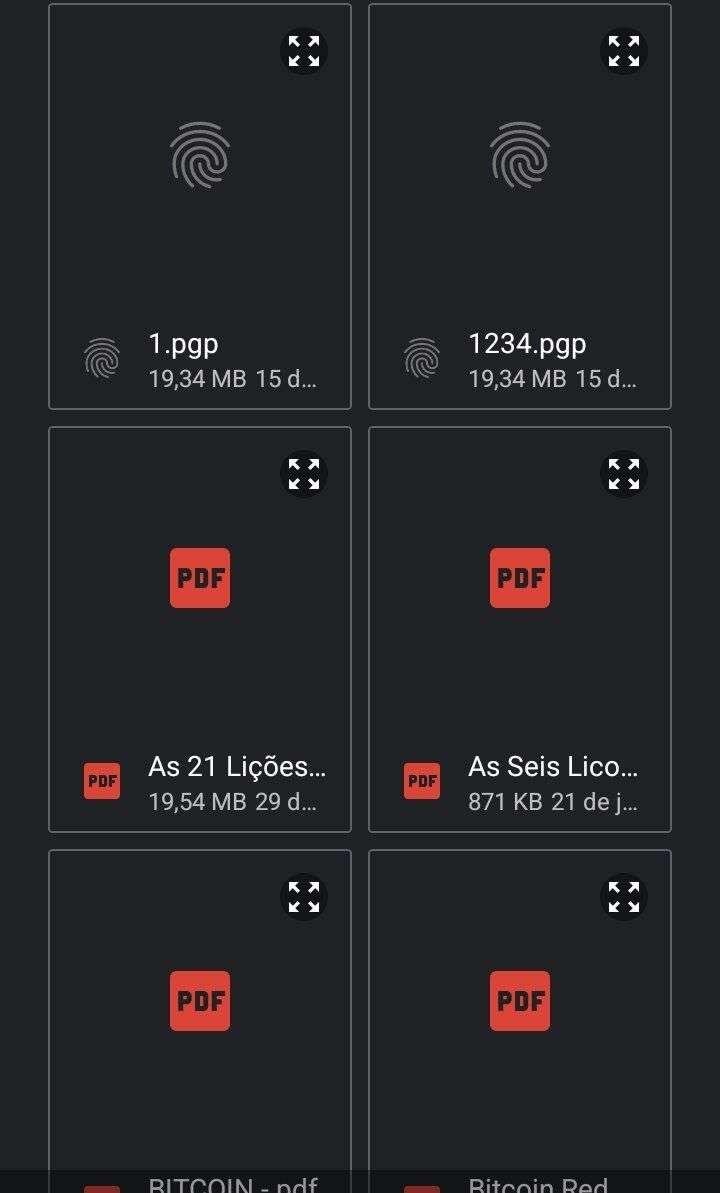

Passo 5 : clilcar na opção " Adicionair arquivo(s)"

Vai abrir na memória interna do celular selecione o arquivo que deseja encriptar.

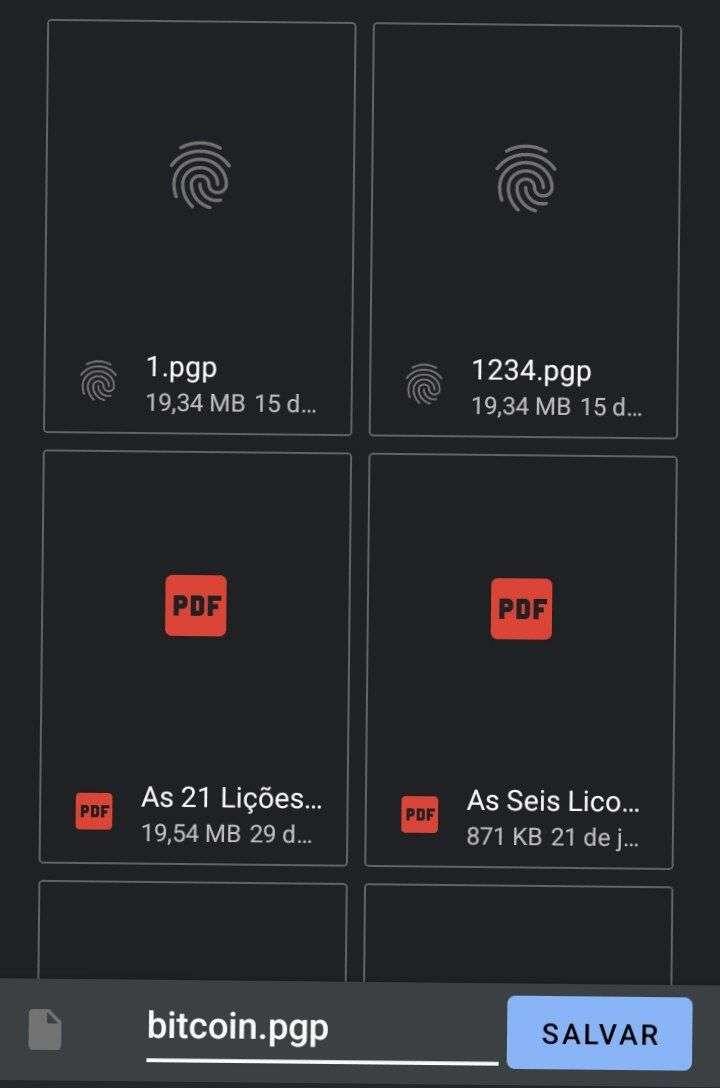

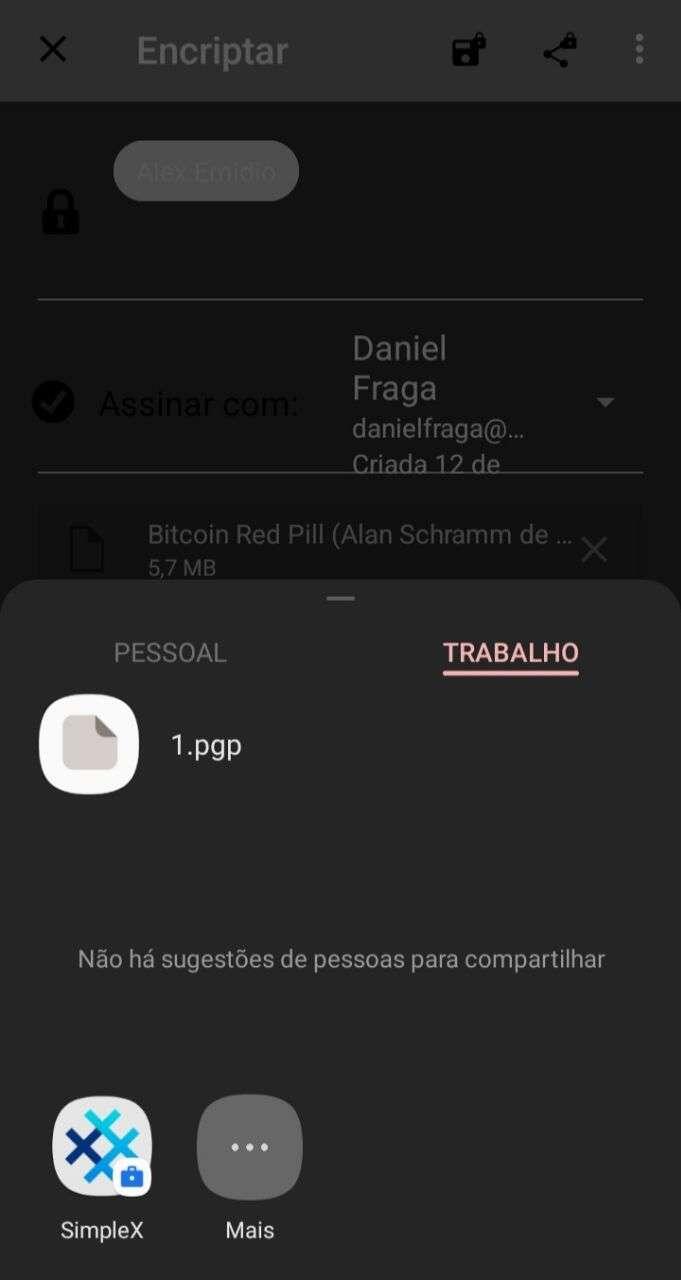

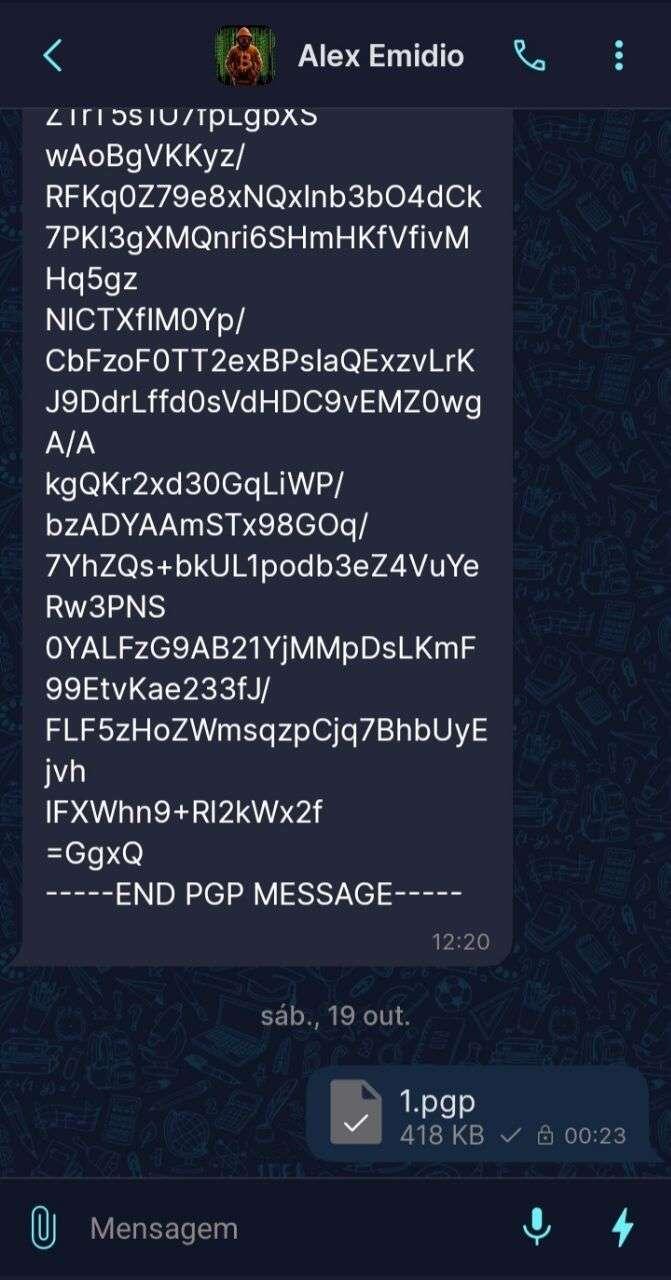

Passo 6: Depois de preencher os campos, você pode compartilhar o arquivo criptografado de duas formas:

1. Salvar na memória do celular: A primeira opção salva o arquivo criptografado no armazenamento do seu dispositivo. Você terá a opção de editar o nome do arquivo antes de salvar.

2. Compartilhar diretamente: Utilize a opção de compartilhamento para enviar o arquivo criptografado diretamente por meio dos seus aplicativos de mensagens.

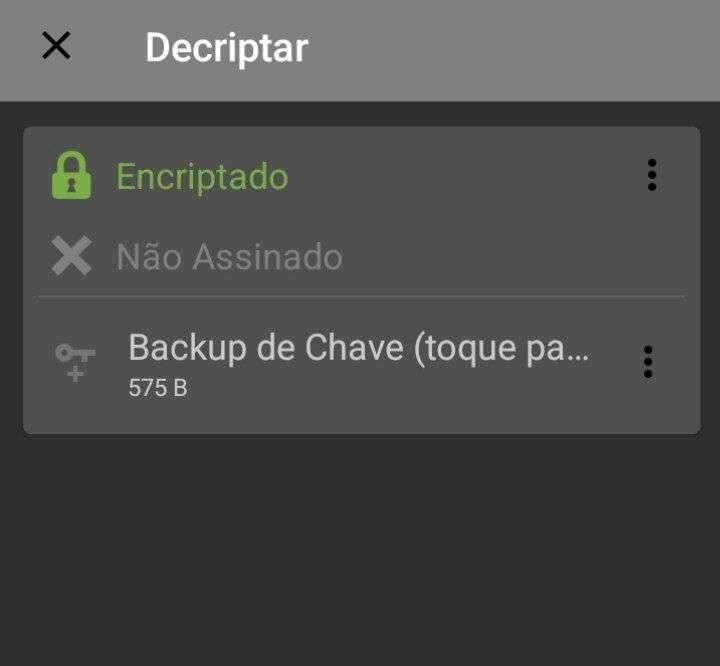

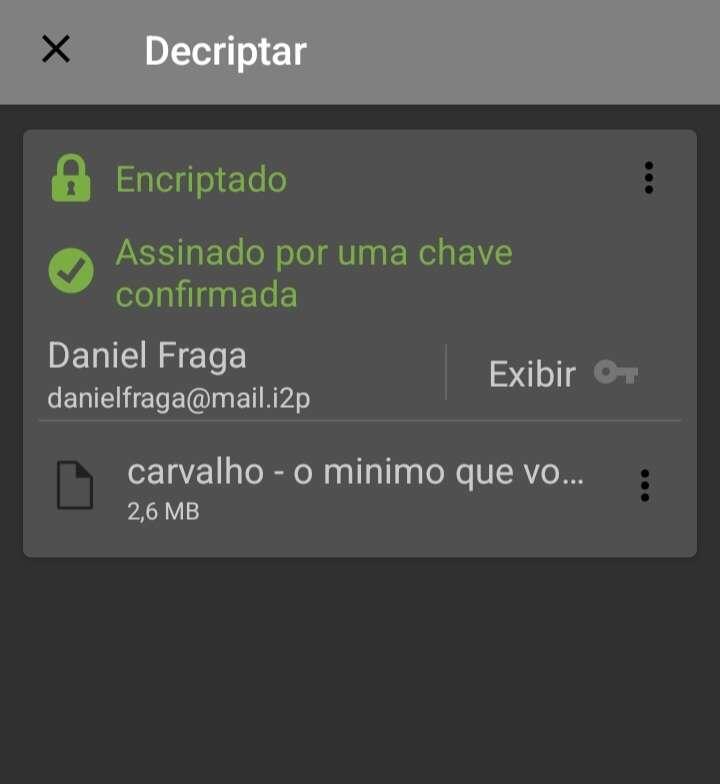

### Descriptografar Mensagens e Arquivos

Para ler uma mensagem ou arquivo criptografado que você recebeu, utilize sua chave privada. Siga os passos abaixo:

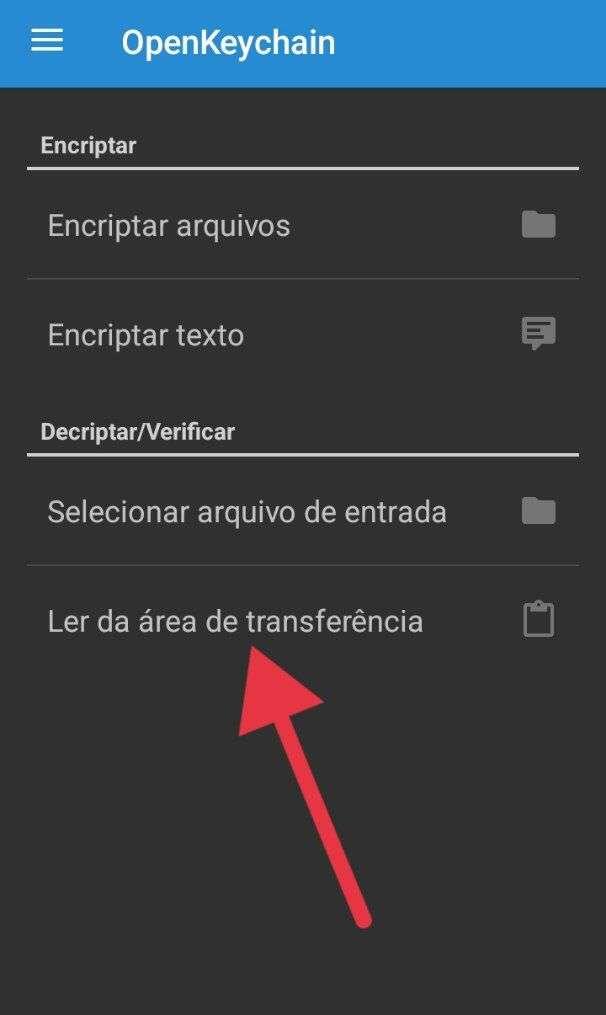

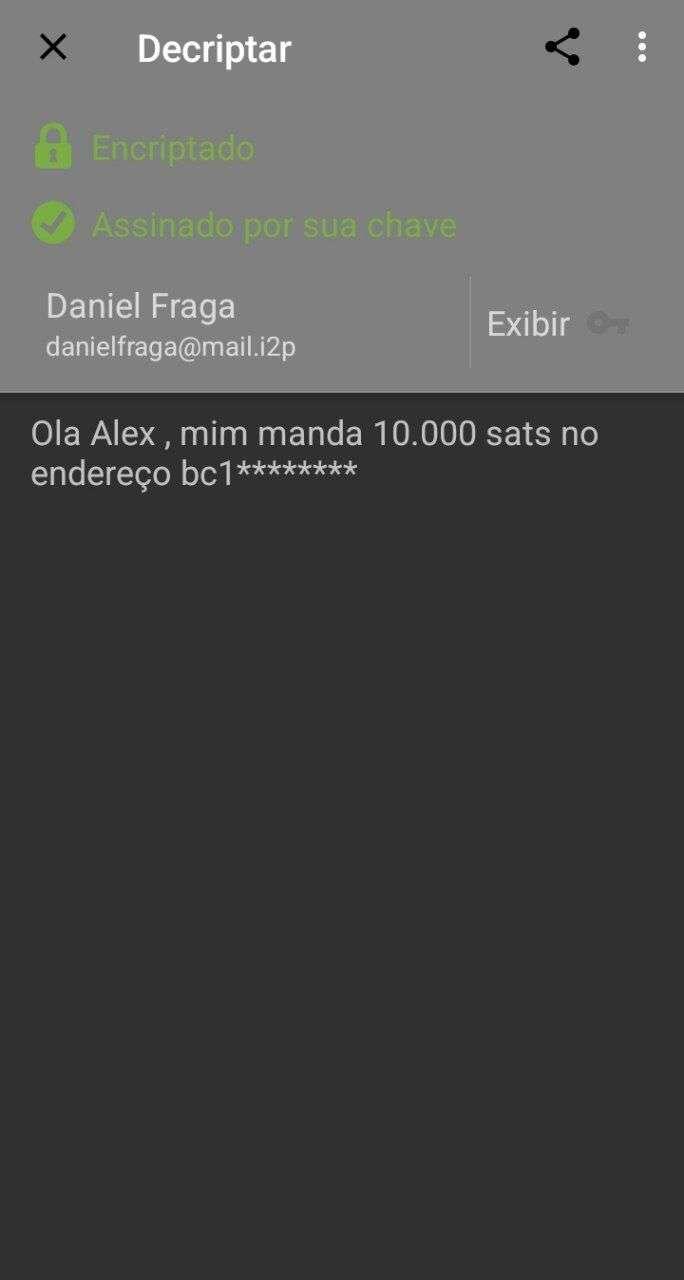

### Descriptografar Mensagens

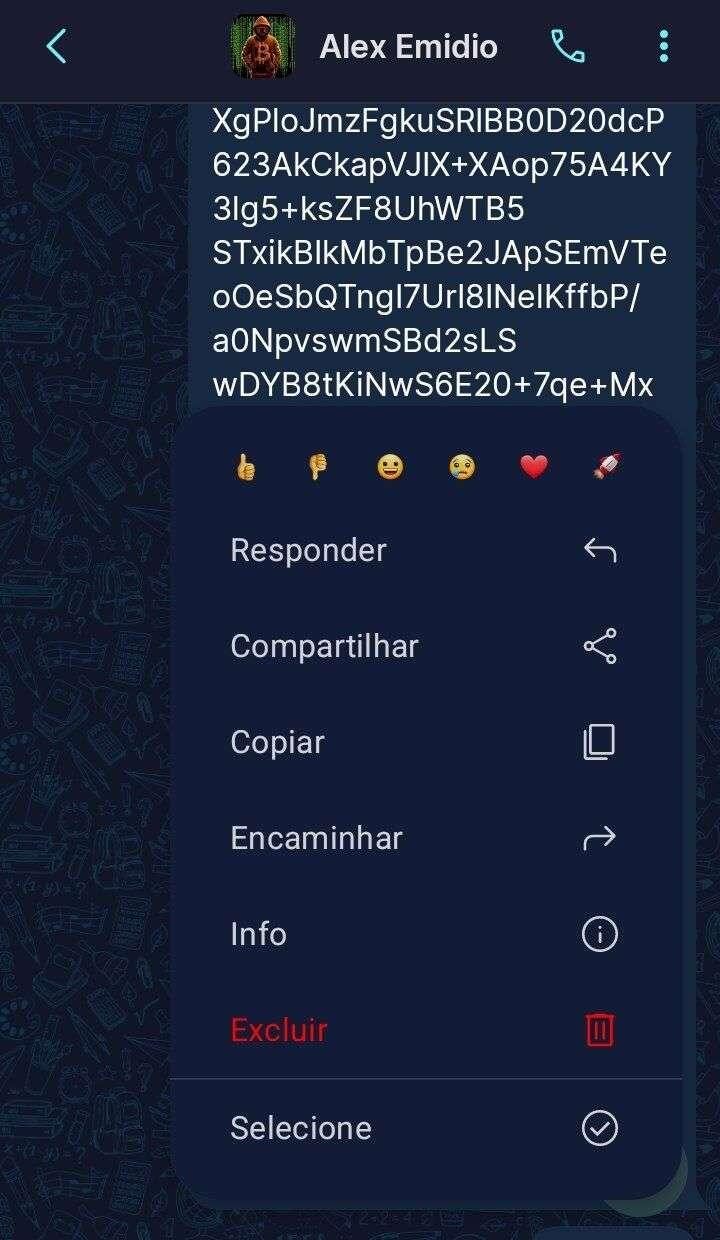

Passo 1: Copie a mensagem criptografada que você recebeu.

Passo 2: Clique na opção "Ler da área de transferência" para descriptografar o texto.

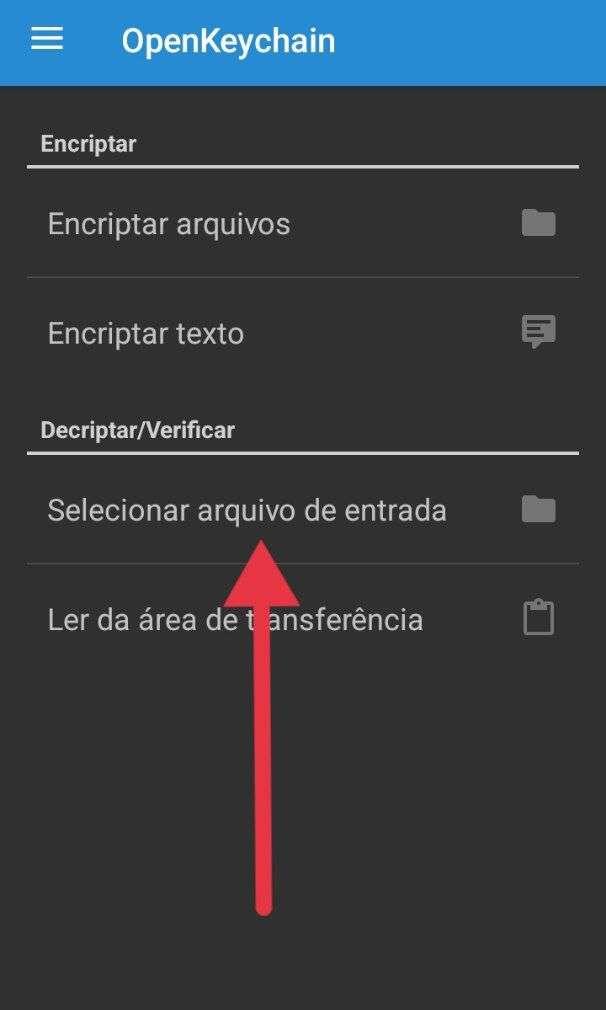

### Descriptografar Arquivos

Passo 1: Clique na opção "Selecionar arquivo de entrada".

Passo 2: Selecione o arquivo criptografado que deseja descriptografar.

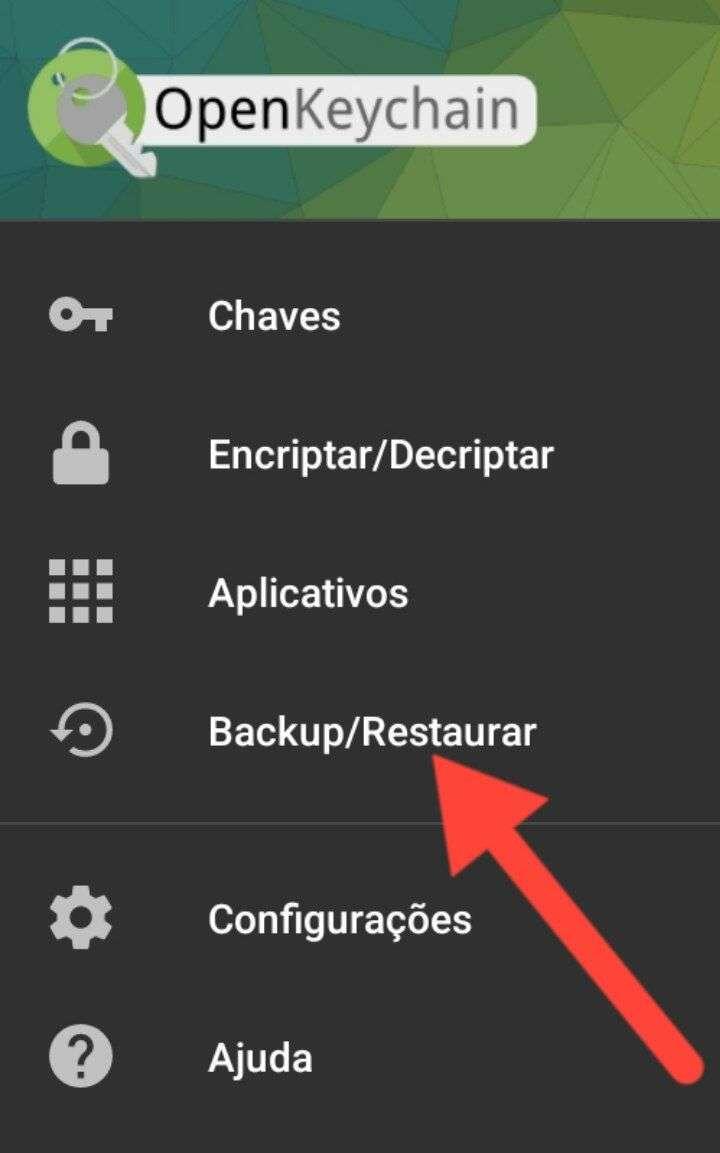

## 6. BACKUP E RESTAURAÇÃO DE CHAVE PGP.

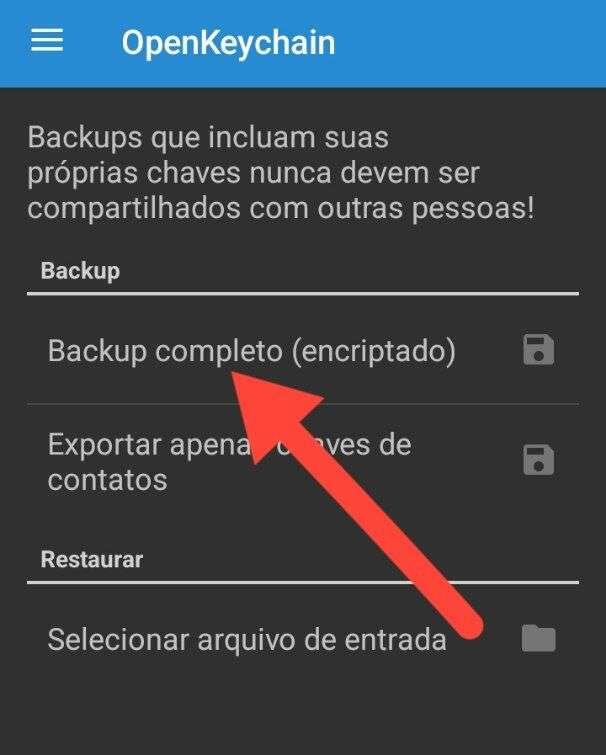

Realizar o backup das suas chaves PGP é fundamental para evitar a perda de acesso às suas mensagens e dados criptografados. O OpenKeychain facilita esse processo, permitindo que você faça um backup completo e seguro. Recomendamos que você armazene o backup em um local seguro, como um HD externo ou pendrive conectado via cabo OTG, sempre protegendo-o com senha.

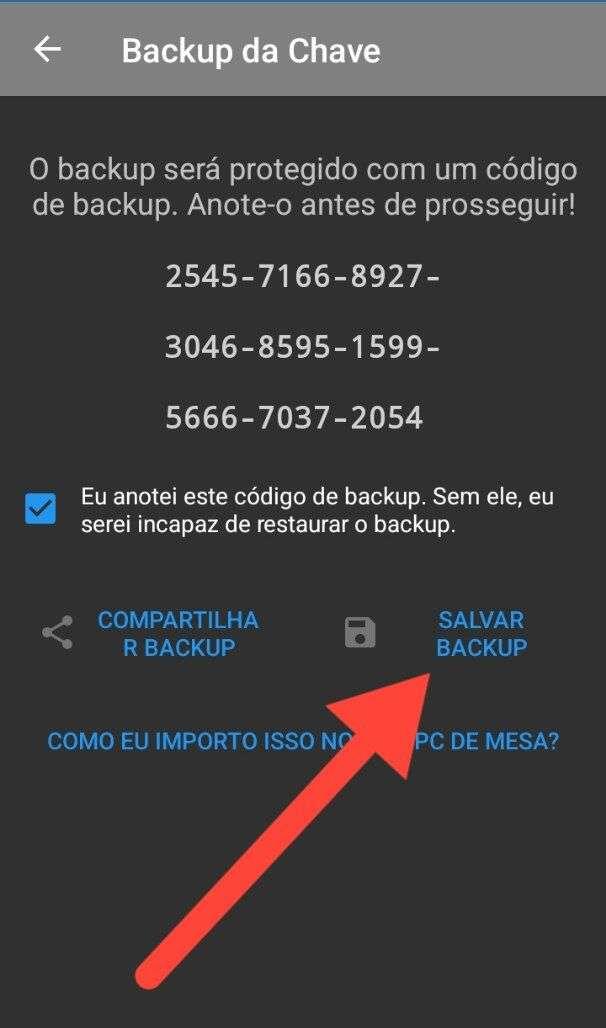

## PASSOS PARA REALIZAR O BACKUP:

Passo 1: Abra o menu lateral clicando no ícone no canto superior esquerdo.

Passo 2: Selecione a opção Backup/restaurar.

Passo 3: Escolha a primeira opção: Backup completo (criptografado).

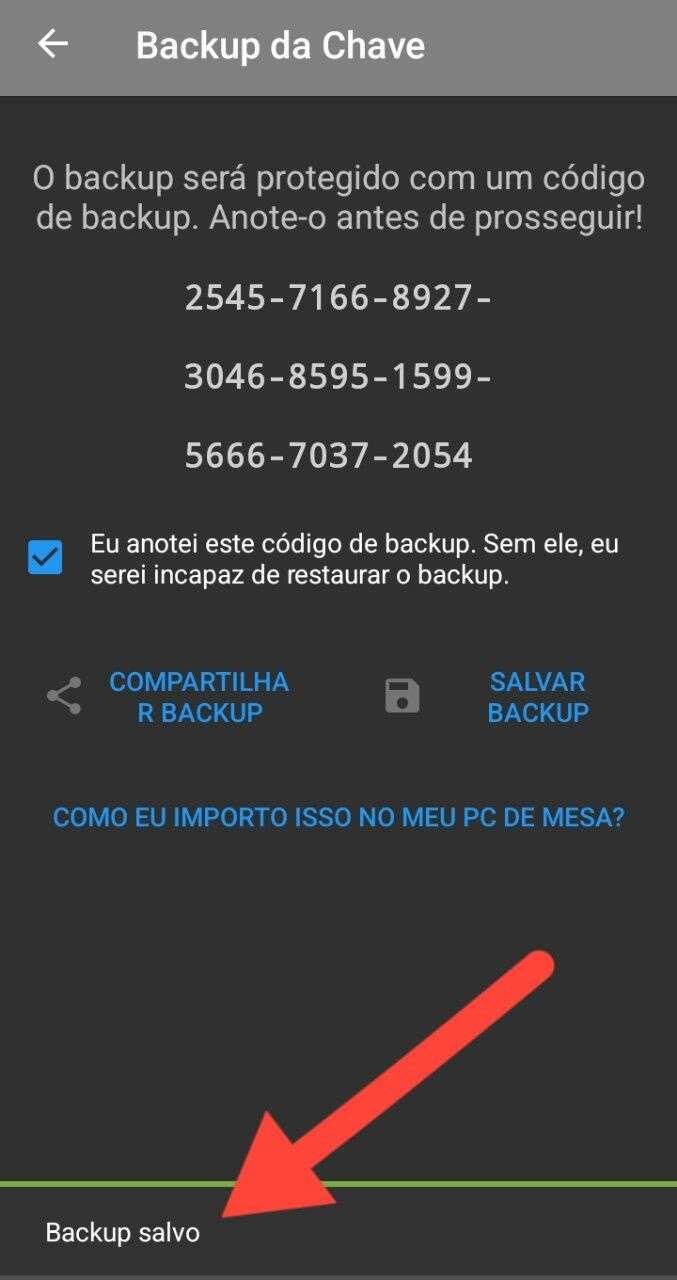

Passo 4: O backup será protegido por um código de backup gerado automaticamente. Anote esse código em um papel e guarde local seguro, pois sem ele você não conseguirá recuperar suas chaves PGP. Após anotar o código, marque a opção “Anotei o código” e clique em Salvar Backup. Obs: todas as vezes que você for fazer o backup da sua chave PGP vai ser criado um novo código aleatório.

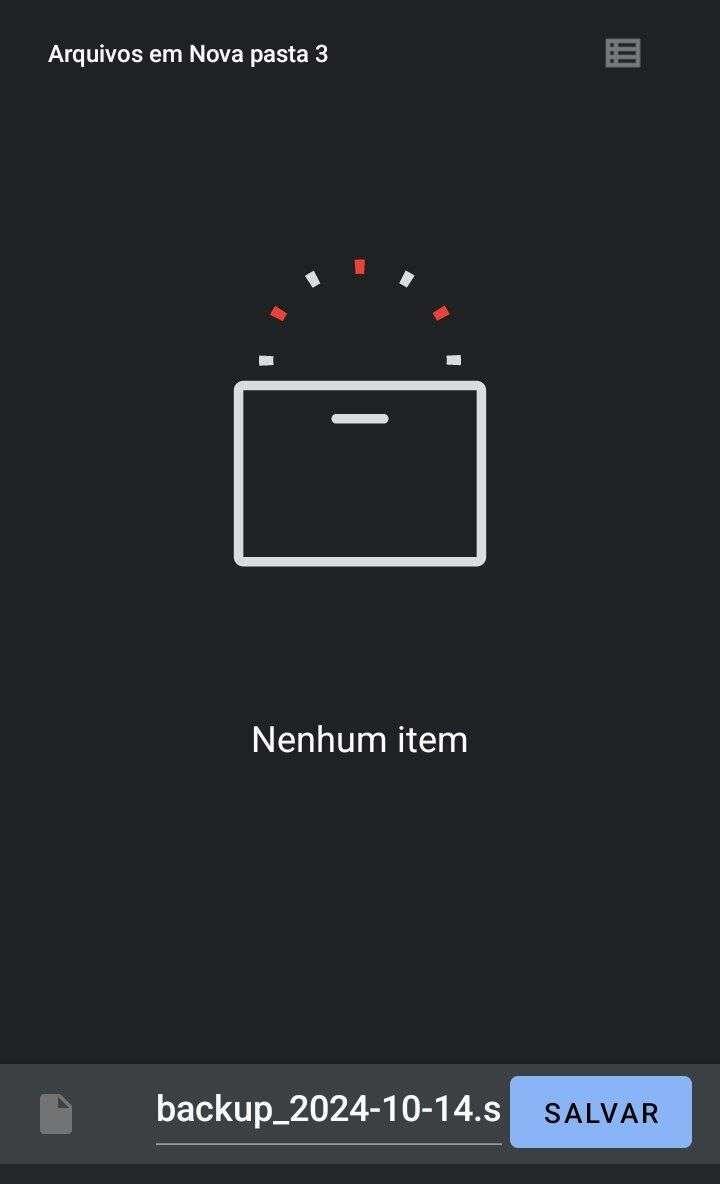

Passo 5: Escolha o local onde deseja salvar o backup (HD externo, pendrive, etc.), confirme sua escolha e clique em OK. Você verá uma mensagem de confirmação indicando que o backup foi salvo com sucesso.

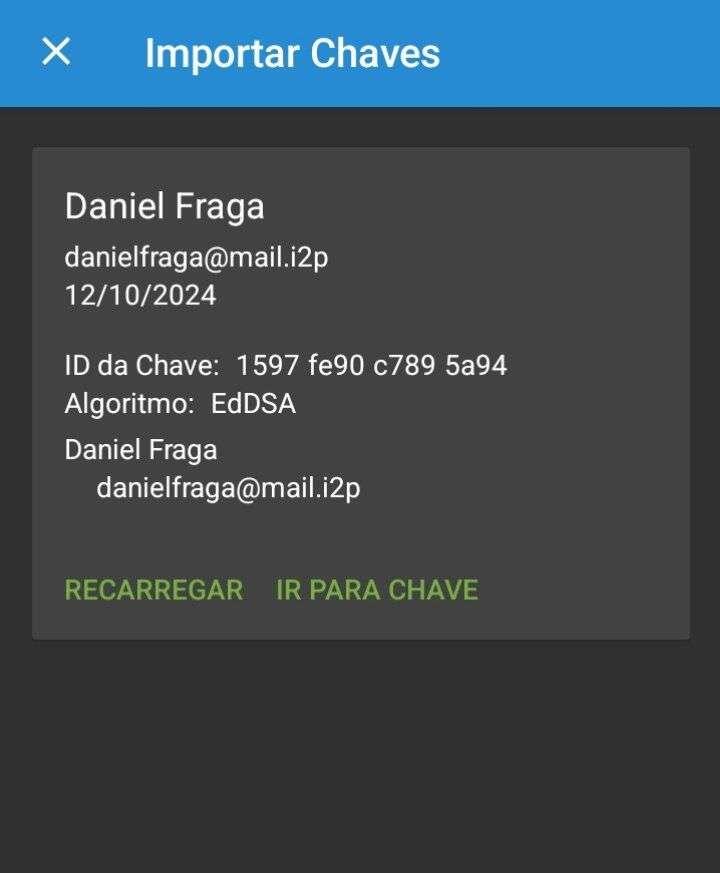

## Importação da Chave PGP

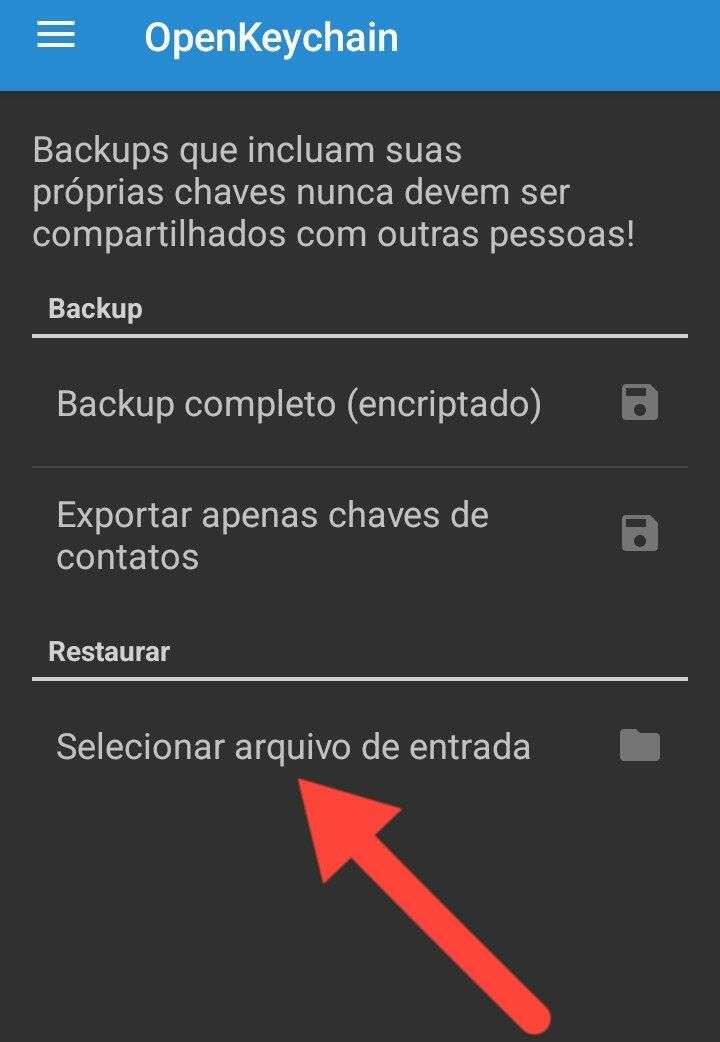

Caso você precise restaurar suas chaves PGP a partir de um backup, o OpenKeychain também facilita o processo de importação. Siga os passos abaixo para restaurar sua chave PGP:

Passo 1: Selecione a opção "Selecionar arquivo de entrada"

Abra o OpenKeychain, acesse o menu lateral no canto superior esquerdo e escolha a opção "Selecionar arquivo de entrada" para localizar o arquivo de backup que você deseja importar.

Passo 2: Selecione o arquivo de backup

Navegue até o local onde você salvou o arquivo de backup (HD externo, pendrive, etc.) e selecione-o. Em seguida, o OpenKeychain solicitará que você insira o código de recuperação que foi gerado no momento do backup.

Passo 3: Digite o código de recuperação

Insira o código de recuperação que você anotou anteriormente. É importante digitar o código corretamente para garantir o sucesso da restauração.

Passo 4: Depois de inserir o código corretamente, o OpenKeychain irá restaurar suas chaves PGP, e uma mensagem de confirmação será exibida, indicando que a recuperação foi concluída com sucesso.

Agora suas chaves estão restauradas e você pode continuar usando o OpenKeychain para gerenciar suas comunicações criptografadas de maneira segura.

Gostei é bem interessante pra criadores de conteúdo em videos #Nostr 🤔🤔🤔

Vídeo imparável. Você hospeda seu próprio conteúdo, posta no Nostr e compartilha com o mundo. Não há nada que os comunistas possam fazer sobre isso.

Site pra converte vídeo em link.

Curso do Renato Amoedo e alan Schramm #Bitcoin já está lá HAHHA

https://flare.pub/channel/npub1q4c70sr48dz33x8m9hzd79k0uyad7avzxcz2qw7u2ax5c22zr9dqva2gl4

## [TUTORIAL] Entendendo e usando a rede I2P - Introdução

Tutorial feito por Grom Mestre⚡

Poste original Abaixo.

Boa tarde, camaradas do meu coeur!

Depois de muito tempo, e com o retorno da minha serotonina aos níveis basais, estou dando início a essa nova série de tutoriais. Espero que tirem muito proveito das informações passadas aqui para amplicarem o seu conhecimento da deepweb.

Esta postagem trará antes algumas considerações iniciais que podem ser úteis para quem possui pouco ou nenhum contato prévio com outras tecnologias ou tenha um entendimento torto a respeito da deepweb. Aconselho a estes que deem um boa lida antes de partirem para os tópicos do tutorial, mas saibam que ele não é um pré requisito para ele.

Dito isso, vamos prosseguir.

TÓPICOS:

### Introdução

### Instalando e configurando o roteador e o navegador

### Conectando-se a serviços na I2P

### Configurações avançadas

## 1. Introdução

### 1.1 Definindo a DeepWeb.

Muitos devem imaginar erroneamente que a deepweb se restrinja apenas à rede onion, mais precisamente aos seus hidden services, já que o Tor possui como uma das suas funções primárias proteger e burlar restrições governamentais e proteger o seus usuários através de métodos sofisticados de roteamento de pacotes e criptografia. Entretanto, ela é mais ampla do que se imagina dependendo da forma como a classificamos.

Os ditos "profissionais" usam uma definição extremamente vaga e imprecisa do que seria a deepweb e a sua verdadeira abrangência. Para isso, criei uma definição um pouco melhor para ela: redes comunitárias, sobrepostas, anônimas e criptografadas.

Vamos aos pontos individualmente:

> São Comunitárias, pois os pontos de roteamento de pacotes na rede (relays ou routers) muitas vezes são mantidos de forma voluntária por usuários comuns. Não é necessário nenhuma infraestrutura sofisticada para ser um contribuinte na rede, basta ter um computador com acesso à internet e conhecimentos básicos para fazer a configuração.

> São sobrepostas porque não estão acima ou abaixo da rede tradicional (diferente do que muitos imaginam). Os pacotes na DW trafegam entre os dados da surface e não em meios distintos (algo que não faz o menor sentido). Sabe aquele papo de camadas da DW ou aquela abobrinha da Mariana's Web? Então, tudo um monte de bosta derivado de Youtubers sensacionalistas iletrados em informática. Elitismo da minha parte? Quem sabe...

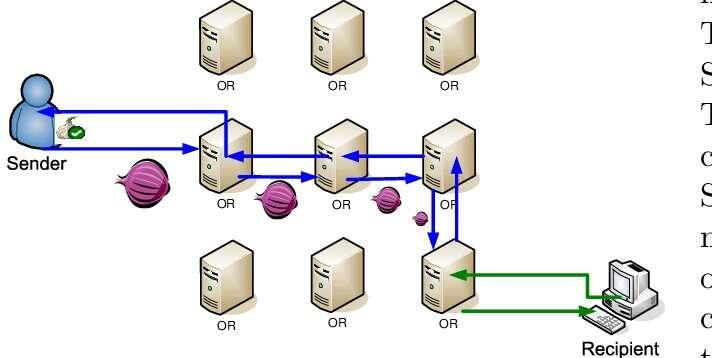

> São anônimas porque não é simples determinar a origem e o destino dos pacotes entre nodes intermediários dado a natureza do roteamento. Em geral, aos menos para a rede onion, há pelo menos 3 relays entre você e o servidor, sendo que esse número duplica para hidden services (3 seus e 3 do serviço). A imagem abaixo ilustra bemocoteamento dos pacotes na onio.

> Por fim, são criptografadas porque as conexões são fortemente protegidas por algoritmos sofisticados de criptografia. Além de não sabermos a origem dos dados, sequer podemos saber com facilidade o conteúdo dessas mensagens mesmo que os protocolos das camadas superiores (HTTP, HTTPS, FTP) sejam inseguros, dado que a criptografia da própria rede já as protege. Por isso é tão comum que sites da DW não usem HTTPS, pois as autoridades de certificados não os assinam para domínios da onion e certificados autoassinados vão disparar avisos no navegador.

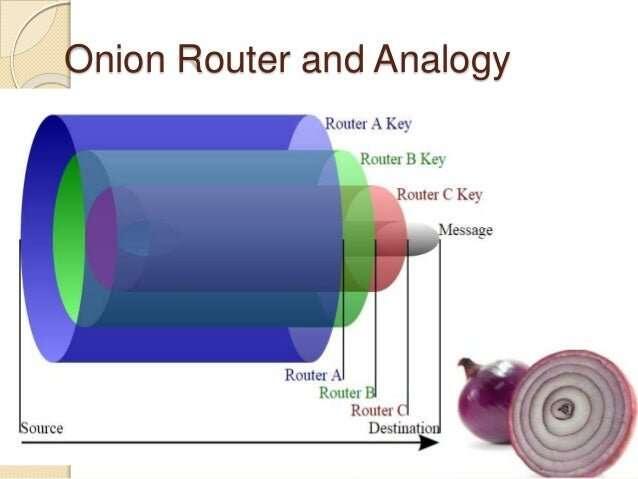

A imagem abaixo ilustra bem como é o roteamento onion usado pelo Tor. Perceba que o contéudo da mensagem está enrolado em 3 camadas de criptografia (como a de uma cebola), de modo que para revelar o contéudo original seria preciso quebrar, no pior dos casos, 3 camadas. Como mencionado antes, o método usado para isso é a criptografia assimétrica, muito similar ao PGP, porém com a sua própria implementação.

Observação: Por mais que dentro da rede o encapsulamento proteja as mensagens internamente, entenda muito bem que isso não se aplica a sites da surface acessados pela onion. Ao desempacotar a última camada, a mensagem original é completamente exposta no exit node. Se ela não estiver protegida por uma camada adicional como TLS, seus pacotes estarão completamente expostos, algo que representa um sério risco de segurança.

As redes que caem em ao menos três dessas definições (anonimato, sobreposição e criptografia) podem ser classificadas como deepwebs. Podemos citar:

• Lokinet

• Zeronet

• Freenet

• I2P

• Tor

• Gnunet

Porém, há alguns casos interessantes que não caem diretamente nessa regra .

A Yggdrasil ( https://yggdrasil-network.github.io/ ), uma rede de topologia mesh com foco em escalabilidade e eficiência de roteamento, possui três dessas características: comunitária, sobreposta e segura. Entretanto, os nodes não são anônimos e muitas vezes podem estar desprotegidos, já que se conectar à Yggdrasil é que equivalente a ligar o seu computador diretamente na rede sem a presença de um NAT/CGNAT, correndo o risco de expor portas de serviços da sua máquina caso elas não estejam protegidas por um firewall. A Yggdrasil na prática é exposta como um dispositivo de camada 3 (tipo um VPN), mas diferente de um, apenas endereços IPv6 dentro de uma faixa bem específica de IP são roteados por ela, o que permite que ela coexista com outros dispositivos sem haver conflitos de roteamento.

Há quem argumente que a Yggdrasil é uma deepweb dado a sua sobreposição em relação à surface; outros podem argumentar que dado a falta de anonimato ela não se enquadraria nessa categoria. Independentemente disso é uma tecnologia muito interessante com ampla gama de aplicações, como encapsular tráfego de outras redes, como a I2P, e melhorar a eficiência de roteamento.

Por fim, vamos desmitificar alguns mitos da DeepWeb muito difundidos.

Não existem camadas da DW. Os pacotes da DW são sobrepostos e navegam juntos aos pacotes da surface.

DeepWeb e DarkWeb não são coisas diferentes. São termos genéricos para a mesma coisa.

DarkWeb não é o seu provedor de e-mail ou serviço de banco. Se eles não se enquadram nas categorias de um deepweb, então estão na surface.

Você não é irrastreável na DW. Adversários motivados podem foder com você com facilidade (leia a respeito de ataques de Timing, correlação e fingerprinting).

Mesmo que não seja possível ver o conteúdo de uma mensagem pela deepweb, é possível ao menos saber que você a acessou. ISPs podem ver esse tipo de tráfego como suspeito.

Você não é um hacker só porque instalou o TorBrowser, mas pode ser considerado um se expor o IP de um hidden service.

## Instalando e configurando o roteador I2P

Segue agora a seção 2 do tutorial do I2P. Mas antes apenas queria falar um pouco do projeto I2P. Apesar do foco do tutorial não ser para tratar da sua história, gostaria ao menos de fazer uma breve introdução sobre ela.

O projeto I2P (Invisible Internet Protocol) é uma rede P2P descentalizada, anônima e segura para estabelecer a comunicação entre os usuários e serviços. Na I2P é possível usar serviços como mensageiros IRC, XMPP, web services, e-mail e até mesmo torrents. A I2P nasceu de um fork da Freenet no ano de 2003, porém possui diferenças drásticas em relação a ela.

Há similaridades entre a I2P e o Tor, porém vale destacar algumas de suas vantagens. Sendo elas:

• Garlic routing ( https://geti2p.net/en/docs/how/garlic-routing )

• Modelo P2P

• Todos os participantes da rede contribuem para ela

• Fechado na rede - não é possível acessar a surface através da I2P

• Otimizado para hidden services

Apesar disso, vale lembrar que o projeto é pequeno, desenvolvido por menos voluntários se comparado ao Tor e possui menos movimentação e financiamento para o seu desenvolvimento. Além disso, o Tor é um projeto muito mais maduro e bem documentado, algo que atrai mais usuários e desenvolvedores e torna a tarefa de encontrar e corrigir bugs mais fácil de ser realizada.

Esses são pontos importantes que devemos levar em conta ao escolher a tecnologia para as nossas necessidades. Nem sempre há tecnologias ruins, as vezes apenas as empregamos as ferramentas erradas na resolução de certos problemas.

Referências:

• https://geti2p.net/en/comparison/tor

• https://geti2p.net/en/docs/how/garlic-routing

• https://geti2p.net/en/about/intro

• https://i2pd.readthedocs.io/en/latest/

### 2. Instalando e configurando o roteador

Antes da criação do I2PBrowserBundle ( https://github.com/PurpleI2P/i2pdbrowser/releases/tag/1.3.3 ) , a única forma de se conectar à I2P era pela configuração manual de proxy no navegador. Muita gente ou não sabe ou tem MUUUUUITA preguiça de fazer isso e ficam resistentes de entrar na I2P dada essa restrição.

Como eu quero ser um bom tutor eu farei do jeito mais "difícil", pois tanto eu desejo que vocês aprendam as nuances do processo como eu sei que vocês são inteligentes o suficiente para fazer isso.

### 2.1 Instalação do router

Atualmente nós temos duas implementações do I2P: Uma em Java e outra em C++ (i2pd). Usaremos nesse tutorial a versão em C++ dado o seu baixo uso de recursos e facilidade de instalação.

O I2Pd está disponível para Windows, Linux, MacOS e Android e possui binários pré-compilados nas releases ( https://github.com/PurpleI2P/i2pd/releases/tag/2.50.2 ) do projeto no Github. Usuários de Linux podem instalá-lo através do respectivo gerenciador de pacotes da sua distribuição, porém algumas distros não oferecem o pacote diretamente nos reposítórios oficiais, necessitando do uso de PPAs (Ubuntu), COPR (Fedora/RHEL) e afins. Vocês podem conferir as instruções oficiais para cada sistema nessa página ( https://i2pd.readthedocs.io/en/latest/user-guide/install/ ).

Apesar desse tutorial ser voltado a usuários de desktop, o I2Pd também está disponível na loja do F-droid. Infelizmente poucos navegadores em Android permitem a configuração de proxies, porém na seção de Serviços na I2P eu tratarei brevemente de como se conectar a servidores de XMPP usando o ConversationI2P.

Para usuários de Windows, segue abaixo os binários para instalação.

• Versão 32bits ( https://github.com/PurpleI2P/i2pd/releases/download/2.50.2/i2pd_2.50.2_win32_mingw.zip )

• Versão 64bits ( https://github.com/PurpleI2P/i2pd/releases/download/2.50.2/i2pd_2.50.2_win64_mingw.zip )

• Versão para Windows XP (pois é, kk) ( https://github.com/PurpleI2P/i2pd/releases/download/2.50.2/i2pd_2.50.2_winxp_mingw.zip )

A instalação é simples e direta. Após ela apenas abram o I2Pd para que o router inicie a operação de busca e conexão com os peers. Para usuários de Linux, vocês precisam ativar o serviços através do comando 'sudo systemctl start i2pd'. Se vocês desejam que o I2Pd inicie junto com o sistema usem o comando 'sudo systemctl enable --now i2pd'.

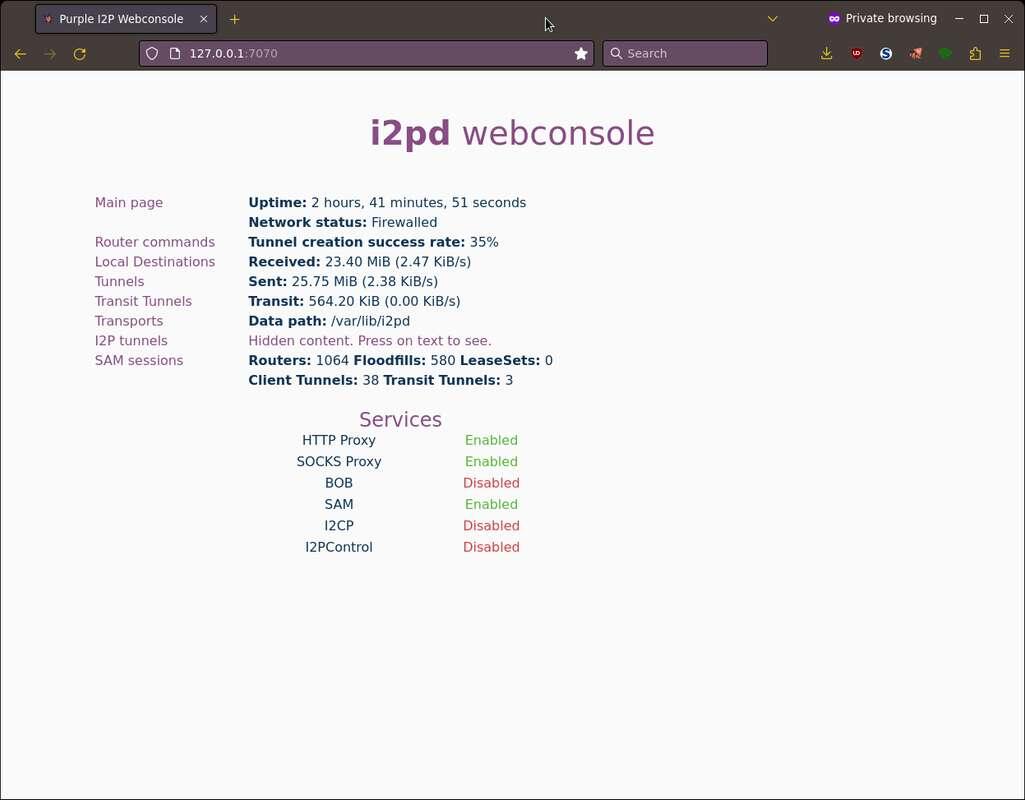

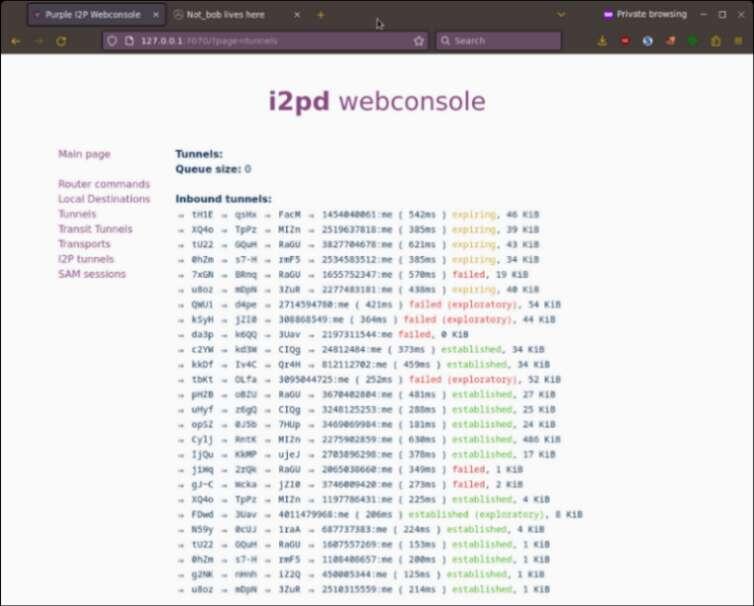

Se tudo estiver funcionando corretamente, vocês serão capazes de abrir o webconsole do I2Pd no navegador através do endereço: 127.0.0.1:7070.

### 2.2 Instalação e configuração do navegador

Apesar de qualquer navegador ser capaz de usar a I2P não é recomendado que usem qualquer um, especialmente o navegador que você usam no seu dia-a-dia. Recomendo que usem um navegador próprio para usar na I2P ou isolem suas atividades em um perfil separado.

Em navegadores baseado no Firefox isso é relativamente simples, bastando adicionar a opção '--profile' e o caminho do perfil que vocês desejam usar. Nesse tutorial eu vou mostrar como criar um perfil novo no Librewolf e configurar no lançador para iniciar o perfil e abrir em uma janela anônima. Essas instruções são análogas para todos os sistemas, excetuando aquelas configurações mais exóticas.

### 2.2.1 Escolhendo o navegador

Como citado, usarei o Librewolf como exemplo. Vocês podem baixar o instalador direto do site ou usar o gerenciador de pacotes do seu sistema no caso de Linux. Como é uma tarefa trivial eu não vou detalhar esse processo, pois todas as instruções estão em detalhes no site do navegador ( https://librewolf.net/installation/ )

### 2.2.2 Criando um perfil e configurando o lançador

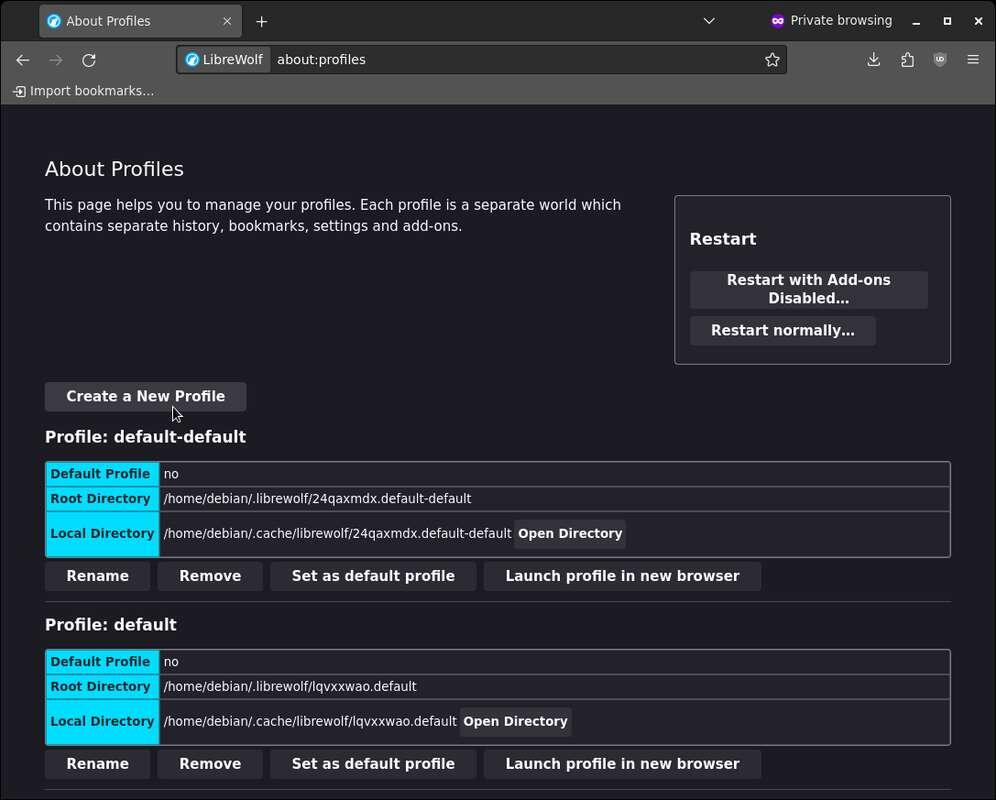

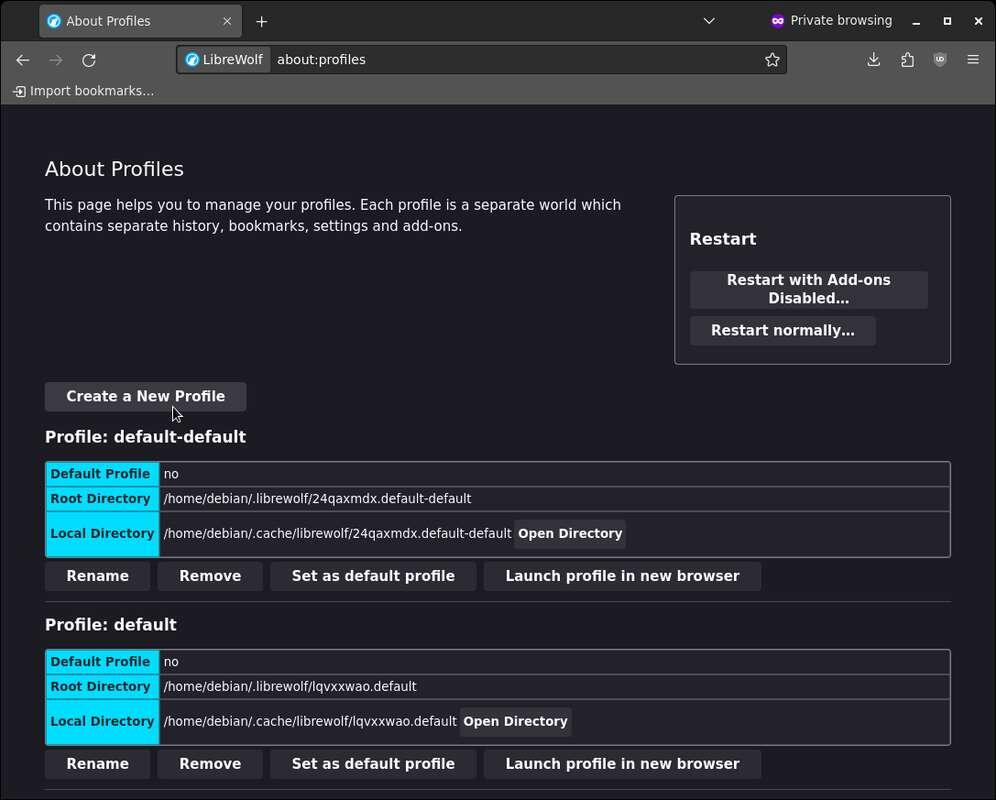

Abram o navegador e digitem 'about:profiles' na barra de endereço. Criem um novo perfil clicando em 'Create New Profile'

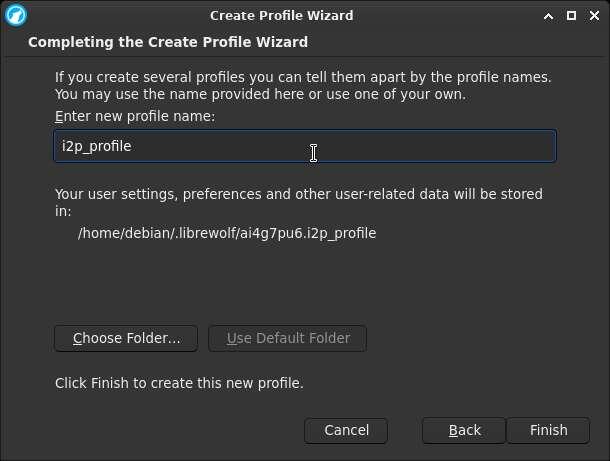

Coloquem um nome no seu perfil e cliquem em Finalizar

Perfis novos recém criados são iniciados por padrão. Se você deseja usar outro perfil por padrão deve mudar isso na seção 'about:profiles' do navegador.

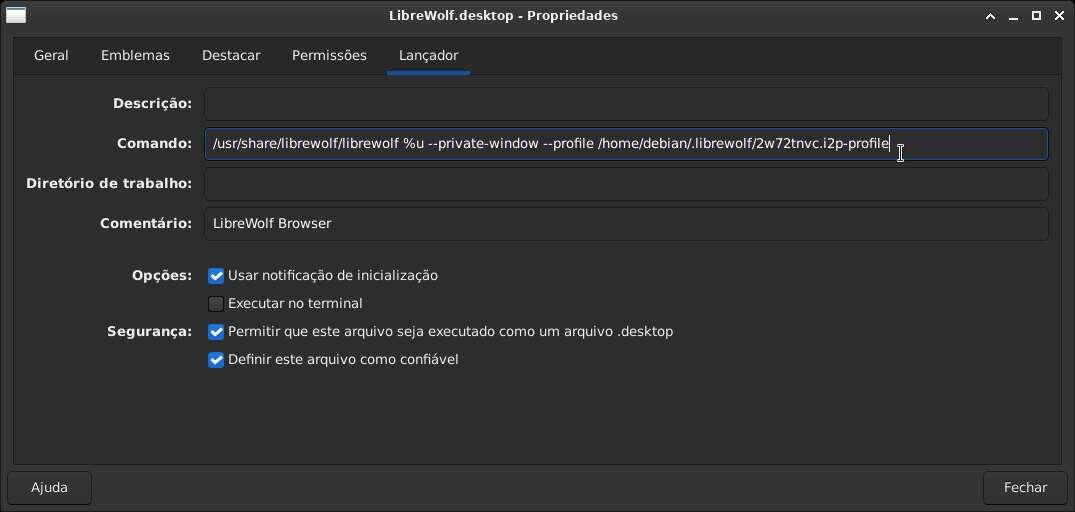

Agora vamos configurar o lançador do LibreWolf para iniciar o perfil do i2p e em uma janela anônima. Usarei o XFCE como referência para essa tarefa, mas saibam que o processo é análogo em sistemas como Windows ou DEs como KDE. Se quiserem também podem lançar via terminal através do comando 'librewolf --profile caminho_do_perfil --private-window'.

Cliquem com o botão direito no ícone do Librewolf e abram as propriedades do atalho.

Na guia lançador, no campo Comando, adicionem no final a opção '--private-window' e a opção '--profile caminho_do_perfil'. O caminho do perfil é aquele mostrado na seção 'about:profiles' do Librewolf.

2.2.3 Configurando o proxy

Com o lançador configurado, abra o navegador nesse perfil. Vamos configurar o proxy para se conectar ao I2P agora.

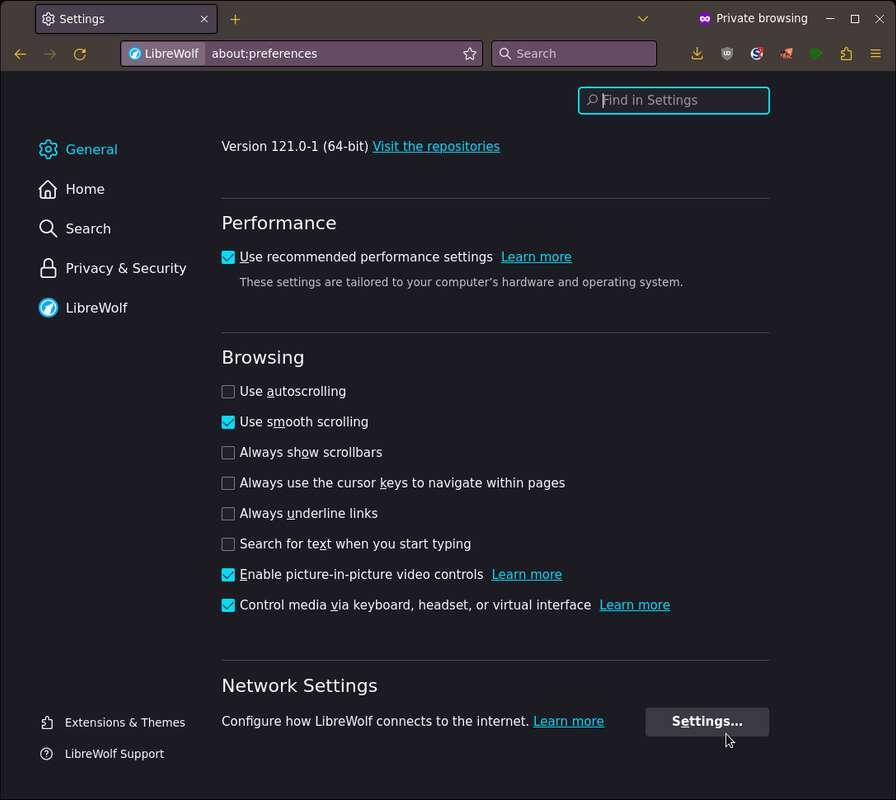

Abra as configurações digitando 'about:preferences' na barra de endereço. Na seção 'Geral' abra as configurações de rede (Network Settings)

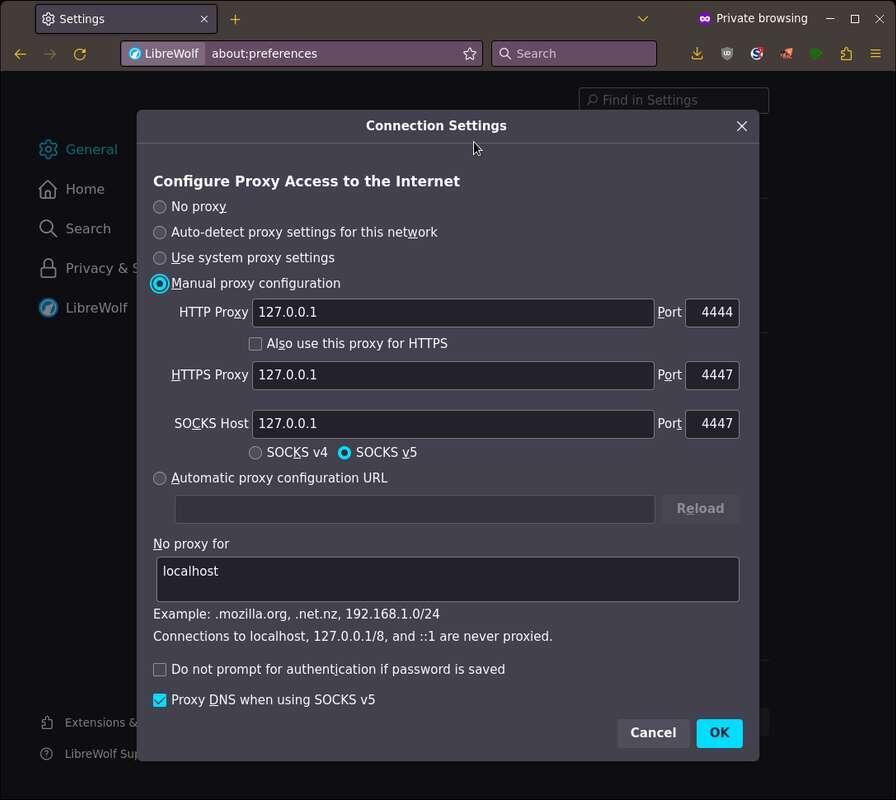

Configure o seu proxy como na figura abaixo.

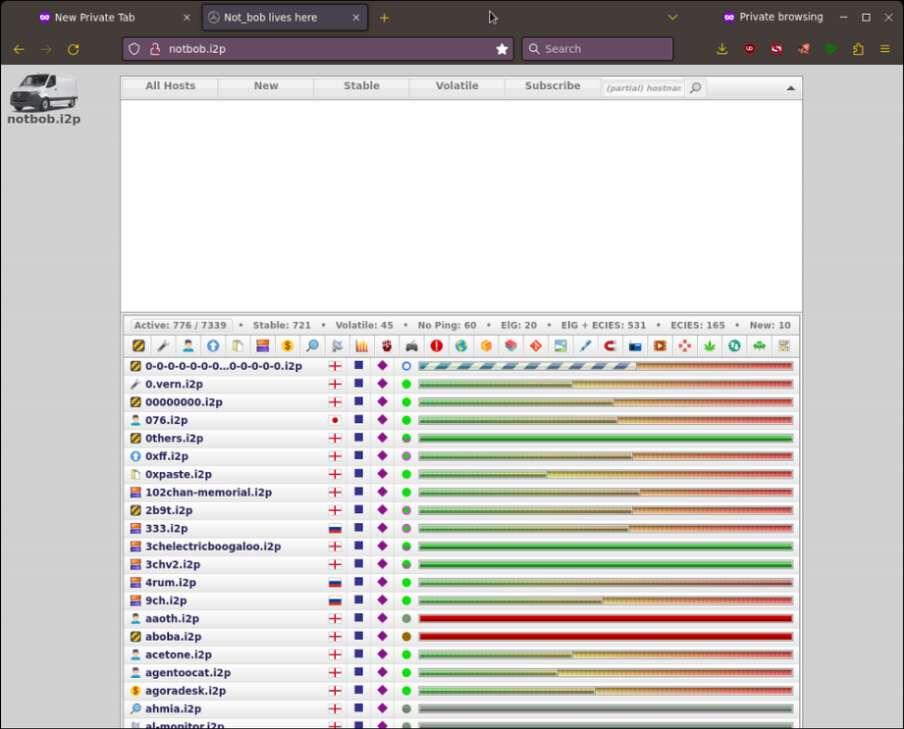

Fecha as configurações. Se o seu proxy foi configurado corretamente tente abrir algum desses eepsites.

Se tudo ocorreu como conforme, a página será carregada.

OBSERVAÇÃO: A busca pelos peers é um pouco demorada, levando de 2 a 5 minutos para que um número mínimo necessário de peers sejam encontrados para estabelecer uma conexão estável. Você pode ver a lista de inbound e outbound tunnels na seção Tunnels do WebConsole (localhost:7070)

IMPORTANTE: Apesar do Librewolf possuir defaults seguros, eu recomendo que vocês instalem as seguintes extensões para aumentar ainda mais a sua proteção.

• noScript

• JShelter

Lembrem-se que vocês precisam desativar o proxy para acessar a clearnet. Depois disso reativem-no nas configurações.

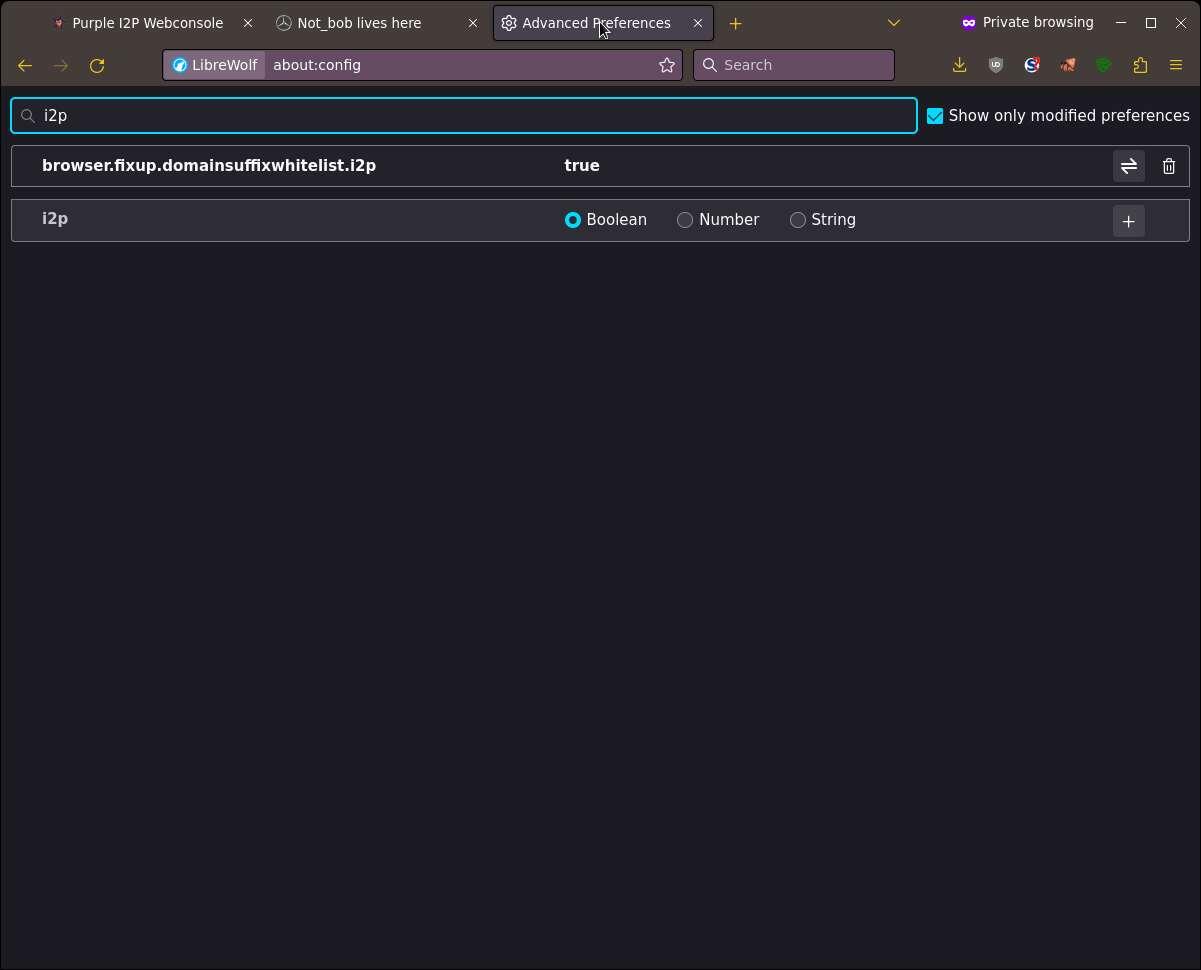

Outro detalhe: Se vocês tentarem digitar um endereço .i2p na barra de endereços do navegador sem especificar o protocolo (http), ao invés do Librewolf ir ao endereço ele vai realizar uma pesquisa. Para corrigir esse problema, vocês precisam adicionar a seguinte configuração do tipo boolean em 'about:config' como mostrado na imagem.

Reiniciem o navegador e testem. Se tudo deu certo vocês não precisam especificar o protocolo ao digitar um endereço .i2p, bastando apenas digitar o endereço simplificado.

Por fim, terminamos essa parte do tutorial. Na próximo parte trataremos de como podemos nos conectar a serviços hospedados na I2P como XMPP

## [TUTORIAL] Conectando-se ao XMPP pela I2P

Essa é a terceira parte da série de tutoriais. Agora vamos tratar de algumas operações na rede, sendo uma delas conectando-se a um servidor de XMPP na I2P.

Não se esqueça de ligar o router e manter ele ligado por alguns minutos antes de iniciar essas operações. O router demora um pouco para encontrar os peers e estabelecer uma conexão estável.

### 3.1 Escolhendo o cliente XMPP

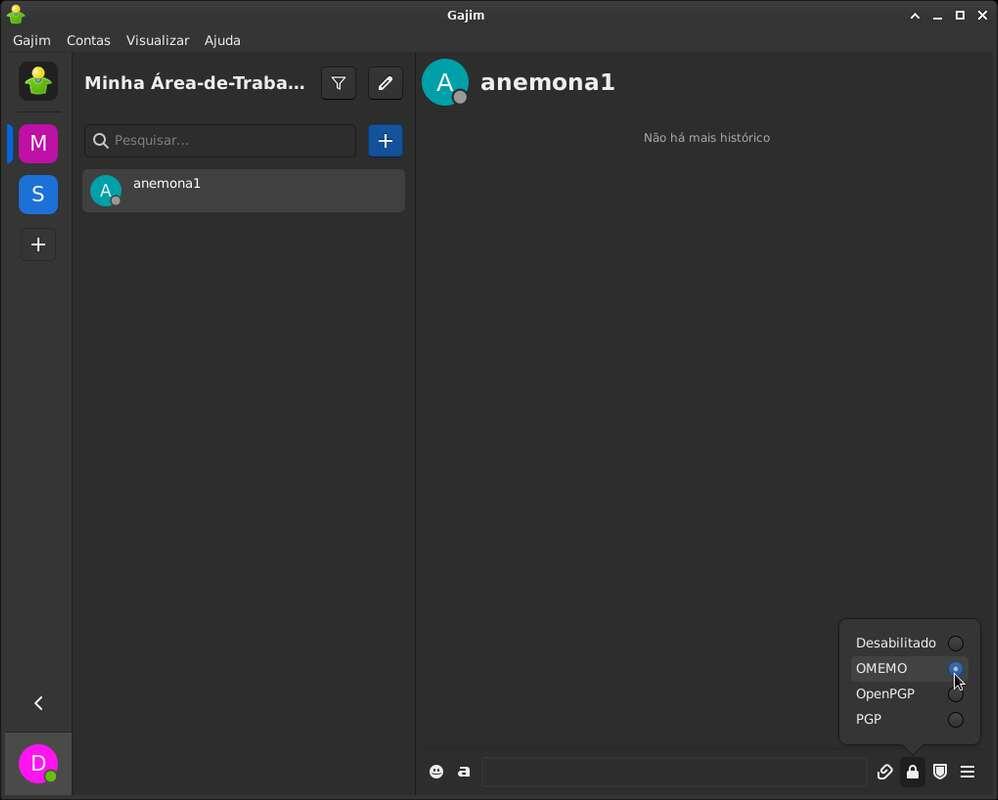

Existem diversos clientes XMPP capazes de se conectar usando um proxy. Um dos melhores é o Gajim, um cliente escrito em Python com diversas funcionalidades como criptografia OMEMO e PGP, workspaces separados, extensibilidade via plugins e uma interface bonita e organizada.

Assim como ocorreu com o router, o Gajim está disponível por padrão na maioria das distros Linux. Use o seu gerenciador de pacotes para instala-lo. Em Windows você pode baixar o Gajim através desse link ( https://gajim.org/download/ )

### 3.2 Criando uma conta

Vamos primeiro criar uma conta no servidor. No nosso exemplo usarei o servidor oficial do projeto i2pd, o xmpp.ilita.i2p. Há diversos outros servidores XMPP no diretório de links notbob.i2p caso queiram explorar mais.

Para criar uma conta, siga os passos abaixo:

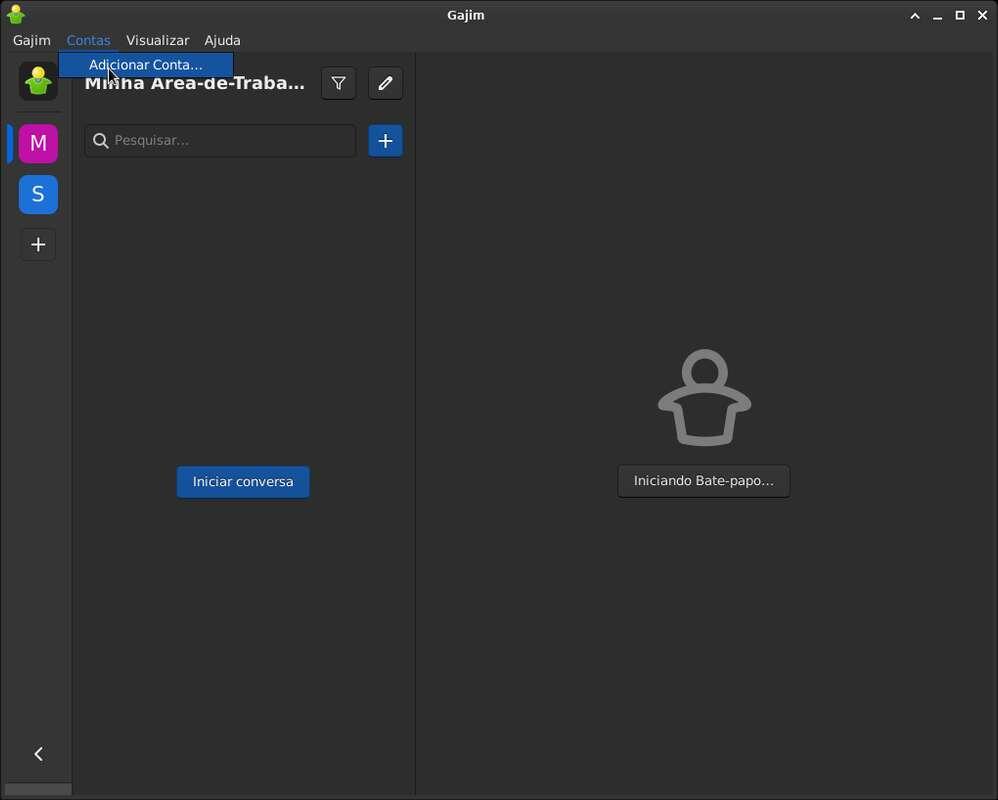

Abra o Gajim. Na barra de tarefas vá em Contas -> Adicionar Conta. Na nova janela que aparecer, clique em Adicionar Conta

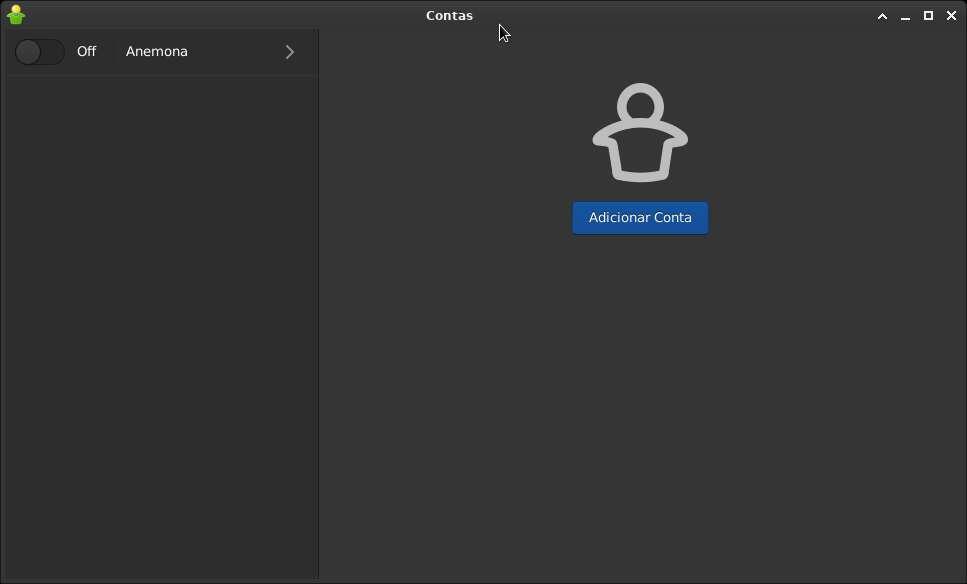

Na janela de adicionar contas, clique diretamente em Inscrever-se. Não precisa colocar as suas credencias como mostra a imagem (falha minha, ksksk)

Digite o nome do servidor no campo abaixo. Não esqueça de marcar a opção 'Configurações Avançadas' antes de clicar em Inscrever-se

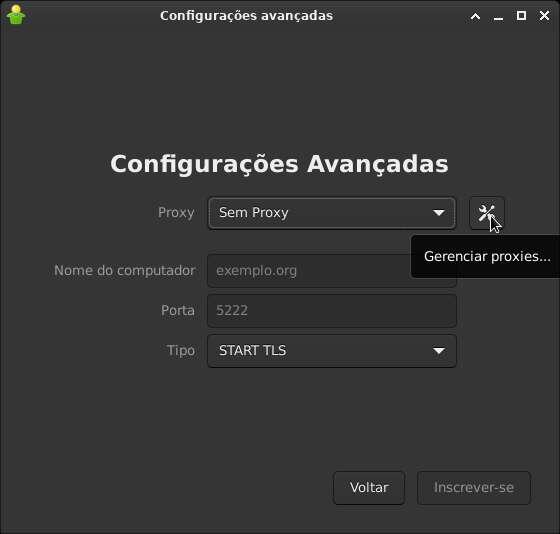

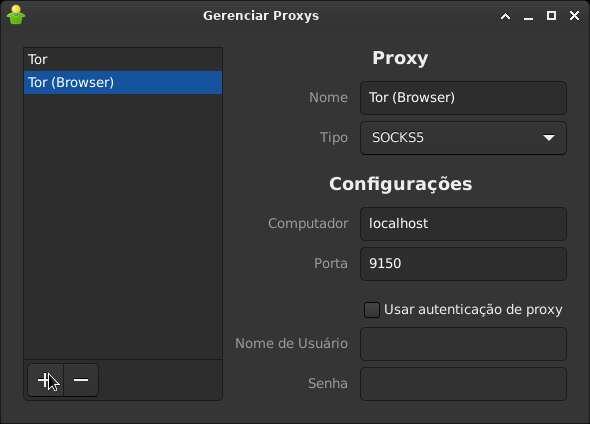

Vamos adicionar um novo proxy para essa conta. Para isso clique no botão 'Gerenciar proxies', ao lado do campo Proxy nas Configurações Avançadas

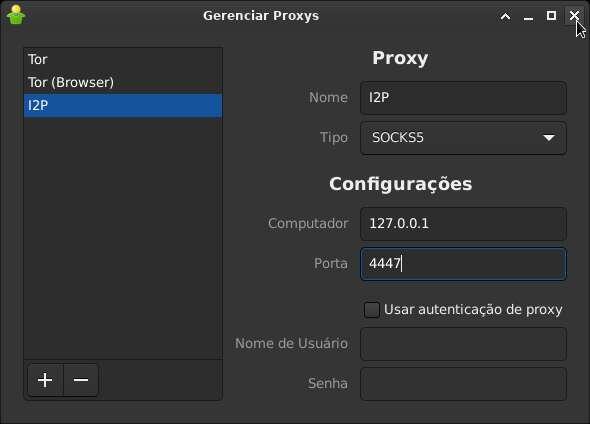

Adicione um novo proxy clicando no sinal de '+' abaixo da lista de proxies. Preencha os campos de acordo com a imagem abaixo e em seguida feche a janela.

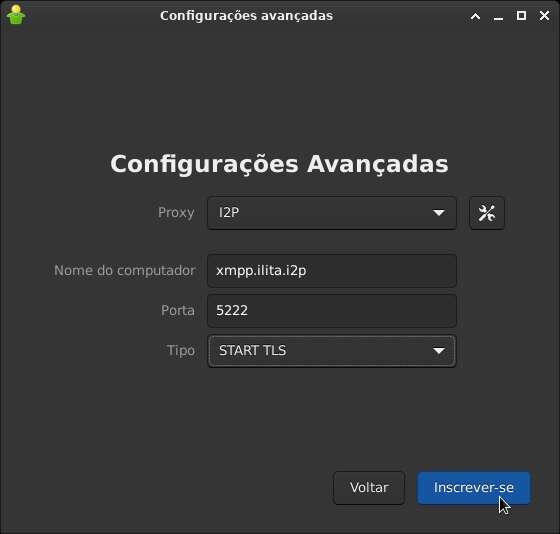

No campo de Proxy, selecione o proxy I2P. Preencha o restante dos campos de acordo com a imagem abaixo. Em seguida clique em 'Inscrever-se'.

Nesse momento uma mensagem pode aparecer pedindo para abrir uma exceção para o certificado TLS. Isso acontece porque trata-se de um certificado autoassinado que não foi validado por uma autoridade oficial. Apenas abra a exceção e prossiga (não há imagem para isso porque eu já abri essa exceção no meu cliente).

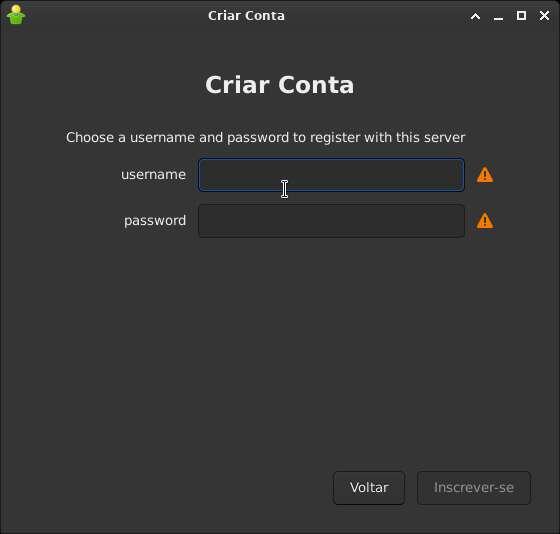

Uma nova janela vai aparecer solicitando-lhe para inserir as suas credenciais. Tome cuidado aqui, pois não é para inserir o nome completo com o domínio, apenas o seu nome de usuário (ex: descartavel).

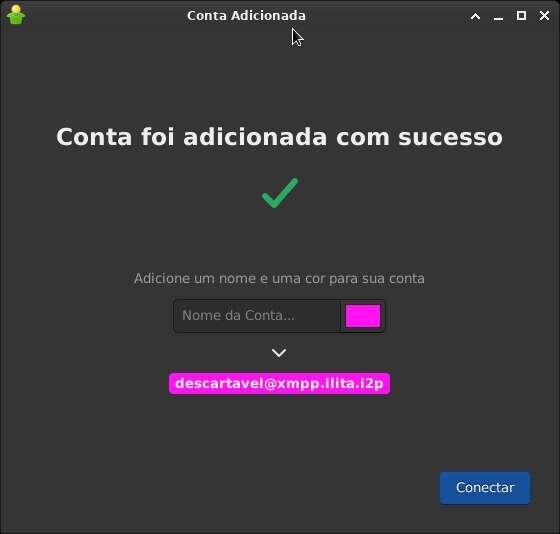

Se tudo der certo, uma nova janela vai aparecer confirmando a sua inscrição. Coloque um nome e uma cor para a sua conta e clique em Conectar para concluir o processo.

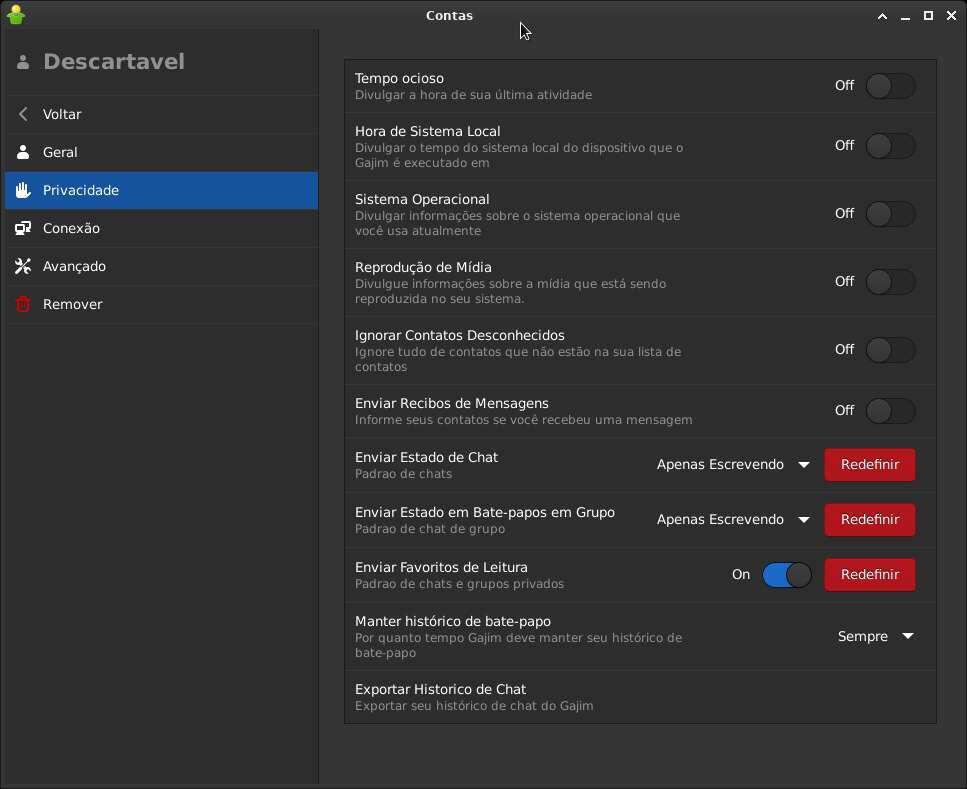

Para finalizar, nos detalhes da sua conta, modifique as suas configurações de privacidade para diminuir o fingerprint. Na seção de 'Privacidade', desligue as seguintes opções:

• Tempo ocioso

• Hora de Sistema Local

• Sistema Operacional

• Reprodução de Mídia

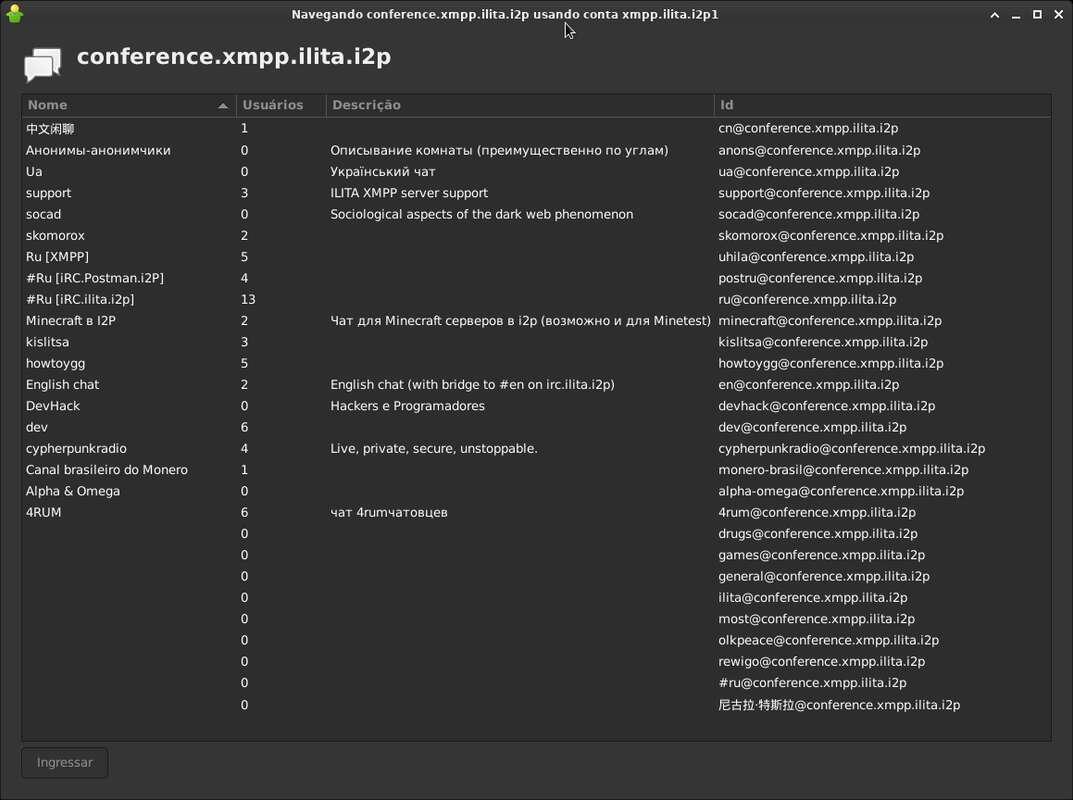

### 3.3 Procurando por salas de bate-papo públicas

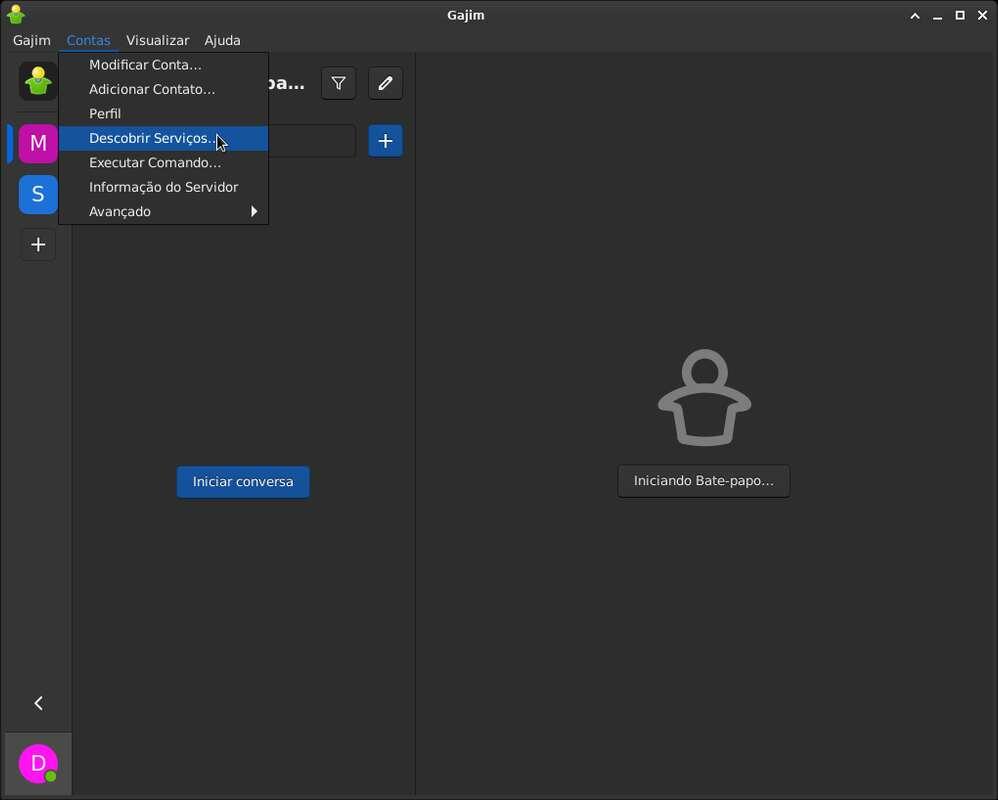

Após criar a sua nova conta, vamos descobrir alguns serviços que o servidor oferece. Para isso, vá para Contas -> Descobrir serviços

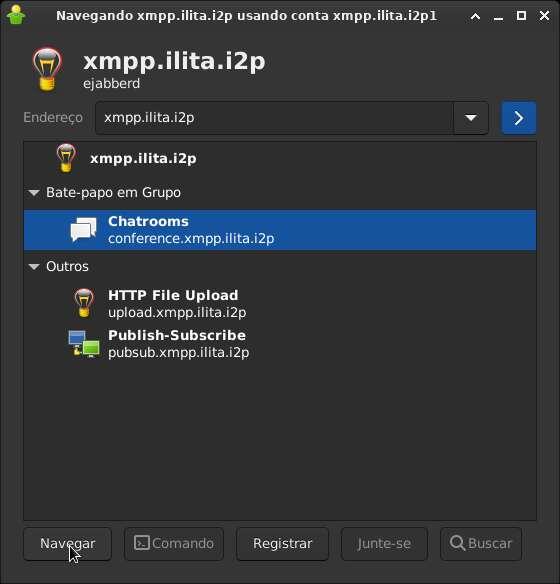

Na seção 'Bate-papo em Grupo', selecione Chatrooms e clique em 'Navegar'. Ao fazer isso uma lista de chatroom públicos presentes no servidor vai aparecer. Fique a vontade para explorar, porém saiba que alguns servidores são moderados e não te permitem mandar mensagens sem sua conta ser aprovada pelo moderador (familiar?).

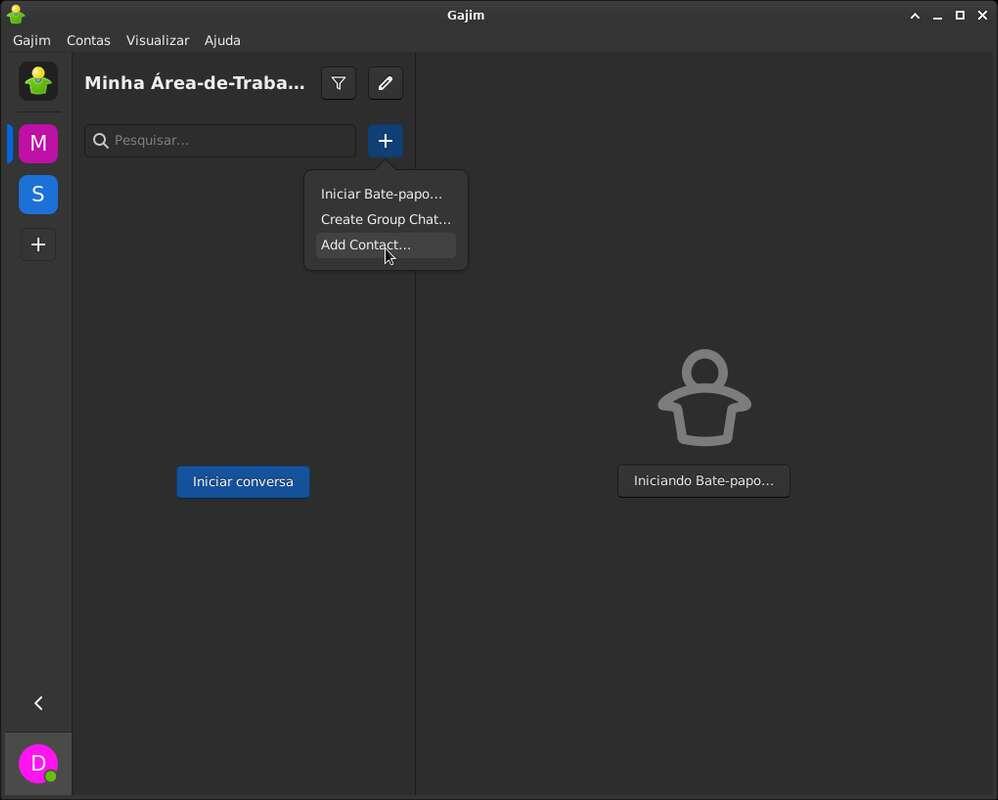

### 3.4 Adicionando contatos

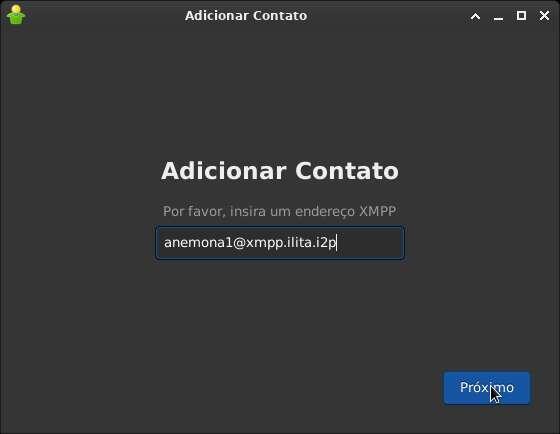

Para adicionar contatos à sua lista, clique no símbolo de '+' ao lado do campo de pesquisa e selecione 'Add Contact'.

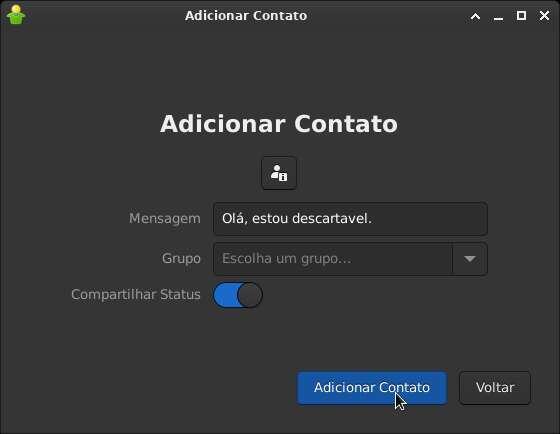

Coloque o endereço completo da conta que você deseja adicionar. Usarei a minha conta oficial nesse exemplo. Você tem a opção de anexar uma mensagem qualquer antes de enviar o convite. Clique em 'Adicionar Contato' para prosseguir.

Se tudo ocorrer normalmente, o novo contato vai aparecer na sua lista. Dê dois-cliques na conta para abrir o chat. Não se esqueça de ativar a criptografia OMEMO antes de enviar qualquer mensagem. Agora você está pronto para conversar de forma segura :)

E com isso terminamos a terceira parte da série de tutoriais.

## [TUTORIAL] Criando e conectando-se a um servidor XMPP na I2P e clearnet.

Como configurar o seu próprio servidor XMPP. https://youtube.com/watch?v=Ot_EmQ8xdJwy

Criando contas e conectando clientes Pidgin ( https://i2pd.readthedocs.io/en/latest/tutorials/xmpp/#creating-accounts-and-connecting-clients )

BONUS: Conectando-se facilmente à I2P.

Evite compartilhar fotos das chaves online, Por exemplo: "Comprei uma casa nova, ansioso para me mudar!

GitHub - MaximeBeasse/KeyDecoder: O aplicativo KeyDecoder permite que você use seu smartphone ou tablet para decodificar suas chaves mecânicas em segundos.

O SimpleXChat é uma plataforma de mensagens revolucionárias que redefinem a privacidade, sendo o primeiro mensageiro sem IDs de usuário. O aplicativo permite que os usuários se comuniquem com outras pessoas sem ter que fornecer identificadores de usuário, como números de telefone ou endereços de e-mail. é 100% privado e seguro, Por design, garantindo que suas mensagens nunca sejam rastreadas ou armazenadas. O SimpleXChat possui recursos como bate-papo em grupo, envio de arquivos e uma interface amigável para dispositivos móveis, desktop, CLI. O SimpleXChat é um dos aplicativos construídos sobre a plataforma SimpleX, que também serve como um exemplo e aplicativo de referência. O SimpleX Messaging Protocol (SMP) é um protocolo que permite enviar mensagens em uma direção para um destinatário, usando um servidor intermediário. As mensagens são entregues por meio de filas unidirecionais criadas pelos destinatários.

O SMP é executado em um protocolo de transporte (TLS), que fornece integridade, autenticação do servidor, confidencialidade e vinculação do canal de transporte. A Rede SimpleX é o coletivo de servidores SimpleX que facilitam o SMP. As bibliotecas SimpleX Client falam SMP para SimpleX Servers e fornecem uma API de baixo nível, geralmente não destinada a ser usada por aplicativos.

O aplicativo permite que os usuários se comuniquem com outras pessoas sem ter que fornecer identificadores de usuário, como números de telefone ou endereços de e-mail. O SimpleXChat possui recursos como bate-papo em grupo, envio de arquivos e uma interface amigável para dispositivos móveis.

O SimpleX tem como objetivo fornecer uma infraestrutura de mensagens distribuídas que seja segura, privada, confiável, com entrega assíncrona e baixa latência. Ele visa oferecer melhor privacidade de metadados e segurança contra invasores de rede ativos e servidores mal-intencionados em comparação com soluções alternativas de mensagens instantâneas, ao mesmo tempo em que prioriza a experiência do usuário, especialmente em dispositivos móveis.

Por que o SimpleX é único

1. Privacidade total de sua identidade, perfil, contatos e metadados

Ao contrário de outras plataformas de mensagens, o SimpleX não possui identificadores atribuídos aos usuários . Ele não depende de números de telefone, endereços baseados em domínio (como e-mail ou XMPP), nomes de usuário, chaves públicas ou mesmo números aleatórios para identificar seus usuários - não sabemos quantas pessoas usam nossos servidores SimpleX

Para entregar mensagens, o SimpleX usa endereços anônimos emparelhados de filas de mensagens unidirecionais, separadas para mensagens recebidas e enviadas, geralmente por meio de servidores diferentes. Usar o SimpleX é como ter um e-mail ou telefone “gravador” diferente para cada contato e sem problemas para gerenciá-los.

Esse design protege a privacidade de quem você está se comunicando, ocultando-a dos servidores da plataforma SimpleX e de quaisquer observadores. Para ocultar seu endereço IP dos servidores, você pode se conectar aos servidores SimpleX via Tor .

2. A melhor proteção contra spam e abuso

Como você não possui um identificador na plataforma SimpleX, ninguém pode entrar em contato com você, a menos que você compartilhe um endereço de usuário único ou temporário, como um código QR ou um link.

Mesmo com o endereço de usuário opcional, embora possa ser usado para enviar solicitações de contato de spam, você pode alterá-lo ou excluí-lo completamente sem perder nenhuma de suas conexões.

3. Propriedade, controle e segurança de seus dados

O SimpleX Chat armazena todos os dados do usuário apenas em dispositivos clientes usando um formato de banco de dados criptografado portátil que pode ser exportado e transferido para qualquer dispositivo compatível.

As mensagens criptografadas de ponta a ponta são mantidas temporariamente em servidores de retransmissão SimpleX até serem recebidas e, em seguida, são excluídas permanentemente.

Ao contrário dos servidores de redes federadas (e-mail, XMPP ou Matrix), os servidores SimpleX não armazenam contas de usuários, apenas retransmitem mensagens, protegendo a privacidade de ambas as partes.

Ao contrário dos servidores de redes federadas (e-mail, XMPP ou Matrix), os servidores SimpleX não armazenam contas de usuários, apenas retransmitem mensagens, protegendo a privacidade de ambas as partes.

Não há identificadores ou texto cifrado em comum entre o tráfego do servidor enviado e recebido - se alguém estiver observando, não poderá determinar facilmente quem se comunica com quem, mesmo que o TLS esteja comprometido.

4. Totalmente descentralizado — os usuários são proprietários da rede SimpleX

Você pode usar o SimpleX com seus próprios servidores e ainda se comunicar com pessoas que usam os servidores pré-configurados fornecidos por nós.

A plataforma SimpleX usa um protocolo aberto e fornece SDK para criar bots de bate-papo , permitindo a implementação de serviços com os quais os usuários podem interagir por meio de aplicativos de bate-papo SimpleX. A rede SimpleX é totalmente descentralizada e independente de qualquer criptomoeda ou qualquer outra plataforma, exceto a Internet.

Você pode usar o SimpleX com seus próprios servidores ou com os servidores fornecidos por nós.

Características SimpleXchat

• Mensagens criptografadas por E2E com remarcação e edição

• Imagens e arquivos criptografados por E2E

• Grupos secretos descentralizados apenas os usuários sabem que eles existem

• Mensagens de voz criptografadas por E2E

• Mensagens desaparecidas

• Chamadas de áudio e vídeo criptografadas com E2E

• Banco de dados criptografado portátil — mova seu perfil para outro dispositivo

• Modo de navegação anônima exclusivo do SimpleX Chat

O que torna o SimpleX privado

Identificadores par a par anônimos temporários

O SimpleX usa endereços emparelhados anônimos temporários e credenciais para cada contato do usuário ou membro do grupo. Ele permite entregar mensagens sem identificadores de perfil de usuário, fornecendo melhor privacidade de metadados do que alternativas.

Troca de chaves fora de banda

Muitas plataformas de comunicação são vulneráveis a ataques MITM por servidores ou provedores de rede.

Para evitar que os aplicativos SimpleX passem chaves únicas fora de banda, quando você compartilha um endereço como um link ou um código QR.

2 camadas de

criptografia de ponta a ponta

Protocolo de catraca dupla —

mensagens OTR com sigilo de encaminhamento perfeito e recuperação de invasão.

Criptobox NaCL em cada fila para evitar a correlação de tráfego entre as filas de mensagens se o TLS estiver comprometido.

Verificação da integridade da mensagem

Para garantir a integridade as mensagens são numeradas sequencialmente e incluem o hash da mensagem anterior.

Se alguma mensagem for adicionada, removida ou alterada, o destinatário será alertado.

Camada adicional de

criptografia do servidor

Camada adicional de criptografia do servidor para entrega ao destinatário, para evitar a correlação entre o tráfego do servidor recebido e enviado se o TLS estiver comprometido.

Mistura de mensagens

para reduzir a correlação

Os servidores SimpleX atuam como nós de mistura de baixa latência — as mensagens recebidas e enviadas têm ordem diferente.

Transporte TLS autenticado seguro

Somente o TLS 1.2/1.3 com algoritmos fortes é usado para conexões cliente-servidor.

A impressão digital do servidor e a ligação do canal evitam ataques MITM e de repetição.

A retomada da conexão é desativada para evitar ataques de sessão.

Acesso opcional

via Tor

Para proteger seu endereço IP, você pode acessar os servidores via Tor ou alguma outra rede de sobreposição de transporte.

Para usar o SimpleX via Tor, instale o aplicativo Orbot e habilite o proxy SOCKS5 (ou VPN no iOS ).

Filas de mensagens unidirecionais

Cada fila de mensagens passa mensagens em uma direção, com diferentes endereços de envio e recebimento.

Ele reduz os vetores de ataque, em comparação com os corretores de mensagens tradicionais e os metadados disponíveis.

Várias camadas de

preenchimento de conteúdo

SimpleX usa preenchimento de conteúdo para cada camada de criptografia para frustrar ataques de tamanho de mensagem.

Faz mensagens de tamanhos diferentes parecerem iguais para os servidores e observadores de rede.

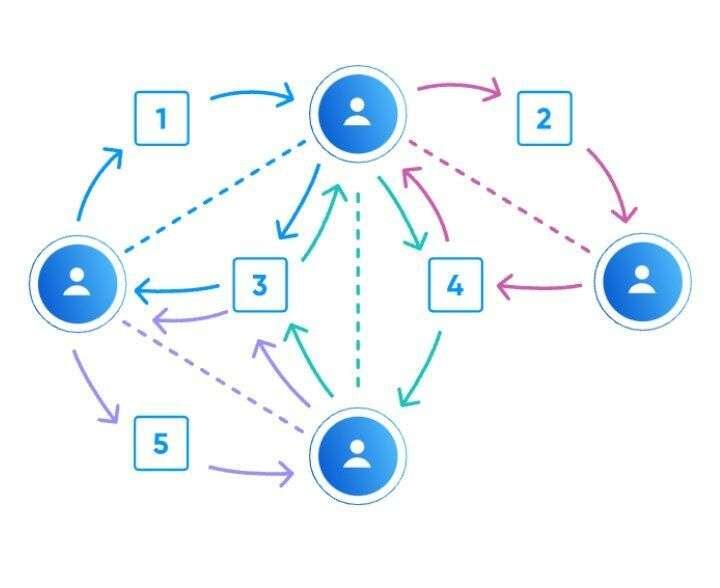

A rede SimpleX diferente de outras redes P2P ao ser composta por clientes e servidores sem depender de um componente centralizado. Ele usa filas de mensagens unidirecionais redundantes (simplex) para comunicação, eliminando a necessidade de endereços exclusivos globalmente. As solicitações de conexão são protegidas contra ataques man-in-the-middle e as filas de mensagens simples são usadas pelos clientes para criar cenários de comunicação mais complexos. Os servidores não armazenam nenhuma informação do usuário e os usuários podem mudar de servidor com interrupção mínima.

Rede SimpleX

Simplex Chat fornece a melhor privacidade combinando as vantagens de redes P2P e federadas.

Ao contrário das redes P2P

Todas as mensagens são enviadas pelos servidores, proporcionando melhor privacidade de metadados e entrega de mensagens assíncronas confiáveis, evitando muitos problemas de redes P2P .

1. As redes P2P dependem de alguma variante do DHT para rotear mensagens. Os projetos DHT precisam equilibrar a garantia de entrega e a latência. O SimpleX tem melhor garantia de entrega e menor latência do que o P2P, pois a mensagem pode ser passada de forma redundante por vários servidores em paralelo, utilizando os servidores escolhidos pelo destinatário. Em redes P2P a mensagem é passada por nós O(log N) sequencialmente, usando nós escolhidos pelo algoritmo.

2. O design SimpleX, ao contrário da maioria das redes P2P, não possui identificadores globais de usuário de qualquer tipo, mesmo temporários, e usa apenas identificadores temporários emparelhados, fornecendo melhor anonimato e proteção de metadados.

3. O P2P não resolve o problema do ataque MITM e a maioria das implementações existentes não usa mensagens fora de banda para a troca inicial de chaves. O SimpleX usa mensagens fora de banda ou, em alguns casos, conexões seguras e confiáveis pré-existentes para a troca inicial de chaves.

4. As implementações P2P podem ser bloqueadas por alguns provedores de Internet (como BitTorrent ). O SimpleX é agnóstico de transporte - ele pode funcionar sobre protocolos da Web padrão, por exemplo, WebSockets.

5. Todas as redes P2P conhecidas podem ser vulneráveis ao ataque Sybil , porque cada nó é detectável e a rede opera como um todo. As medidas conhecidas para mitigá-lo exigem um componente centralizado ou uma prova de trabalho cara . A rede SimpleX não tem capacidade de descoberta de servidor, é fragmentada e opera como várias sub-redes isoladas, impossibilitando ataques em toda a rede.

6. As redes P2P podem ser vulneráveis a ataques DRDoS , quando os clientes podem retransmitir e amplificar o tráfego, resultando em negação de serviço em toda a rede. Os clientes SimpleX apenas retransmitem o tráfego de conexão conhecida e não podem ser usados por um invasor para amplificar o tráfego em toda a rede.

Ao contrário das redes federadas

Os servidores de retransmissão SimpleX NÃO armazenam perfis de usuário, contatos e mensagens entregues, NÃO se conectam entre si e NÃO há diretório de servidores.

os servidores fornecem filas unidirecionais para conectar os usuários, mas não têm visibilidade do grafo de conexão de rede — somente os usuários têm.

Simplex explicado

1. O que os usuários experimentam

Você pode criar contatos e grupos e ter conversas bidirecionais, como em qualquer outro messenger.

Como trabalhar com filas unidirecionais e sem identificadores de perfil de usuário?

2. Como funciona

Para cada conexão, você usa duas filas de mensagens separadas para enviar e receber mensagens por meio de servidores diferentes.

Os servidores passam mensagens apenas de uma maneira, sem ter uma imagem completa da conversa ou das conexões do usuário.

3. O que os servidores veem

Os servidores possuem credenciais anônimas distintas para cada fila e não têm conhecimento da identidade dos usuários.

A implementação Roteamento de Mensagens Privadas na Rede SimpleX é um marco significativo na evolução do Protocolo de Mensagens SimpleX, elevando a privacidade dos usuários a outro patamar!

Qual é o problema?

Design da rede Simplex sempre se concentrou na proteção da identidade do usuário no nível do protocolo de mensagens - não há identificadores de perfil de usuário de qualquer tipo no design do protocolo, nem mesmo números aleatórios ou chaves criptográficas. Porém, até este lançamento, a rede SimpleX não tinha proteção integrada de identidades de transporte de usuários - endereços IP. Como anteriormente os usuários só podiam escolher quais retransmissores de mensagens usar para receber mensagens, esses retransmissores poderiam observar os endereços IP dos remetentes e, se esses retransmissores fossem controlados pelos destinatários, os próprios destinatários também poderiam observá-los - seja modificando o código do servidor ou simplesmente rastreando todos os endereços IP conectados.

Para contornar essa limitação, muitos usuários se conectaram a retransmissores de rede SimpleX via Tor ou VPN – para que os retransmissores dos destinatários não pudessem observar os endereços IP dos usuários quando eles enviassem mensagens. Ainda assim, foi a limitação mais importante e mais criticada da rede SimpleX pelos usuários.

O que é roteamento de mensagens privadas e como funciona?

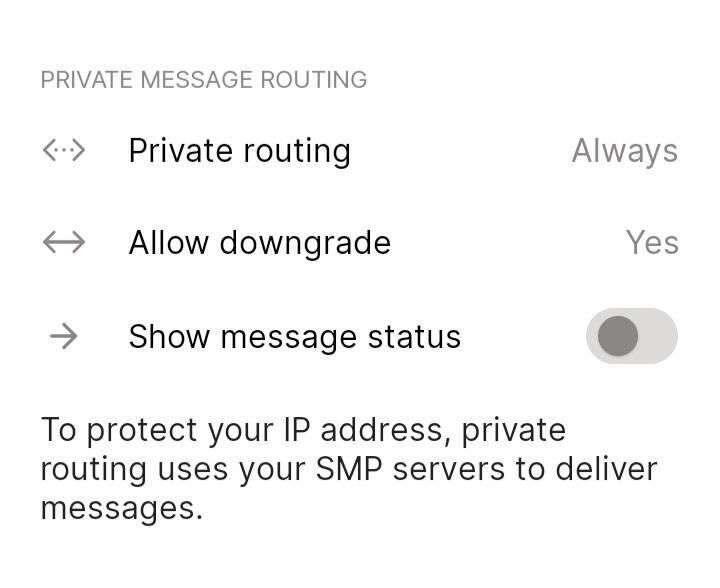

O roteamento de mensagens privadas é um marco importante para a evolução da rede SimpleX. É um novo protocolo de roteamento de mensagens que protege os endereços IP dos usuários e as sessões de transporte dos retransmissores de mensagens escolhidos por

Seus contatos. O roteamento de mensagens privadas é, efetivamente, um protocolo de roteamento cebola de 2 saltos inspirado no design do Tor, mas com uma diferença importante - o primeiro retransmissor (encaminhamento) é sempre escolhido pelo remetente da mensagem e o segundo (destino) - pelo destinatário da mensagem. Desta forma, nenhum lado da conversa pode observar o endereço IP ou a sessão de transporte do outro.

Ao mesmo tempo, os retransmissores escolhidos pelos clientes remetentes para encaminhar as mensagens não conseguem observar para quais conexões (filas de mensagens) as mensagens são enviadas, devido à camada adicional de criptografia ponta a ponta entre o remetente e o retransmissor de destino, semelhante ao funcionamento do roteamento cebola na rede Tor, e também graças ao design do protocolo que evita quaisquer identificadores repetidos ou não aleatórios associados às mensagens, que de outra forma permitiriam correlacionar as mensagens enviadas para diferentes conexões como enviadas pelo mesmo usuário. Cada mensagem encaminhada para o retransmissor de destino é adicionalmente criptografada com uma chave efêmera única, para ser independente das mensagens enviadas para diferentes conexões.

O protocolo de roteamento também evita a possibilidade de ataque MITM pelo retransmissor de encaminhamento, que fornece ao certificado as chaves de sessão do servidor de destino para o cliente remetente que são assinadas criptograficamente pelo mesmo certificado que está incluído no endereço do servidor de destino, para que o cliente possa verifique se as mensagens são enviadas para o destino pretendido e não interceptadas.

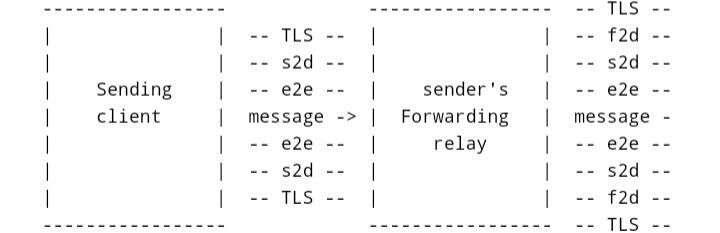

O diagrama abaixo mostra todas as camadas de criptografia usadas no roteamento de mensagens privadas:

e2e - duas camadas de criptografia ponta a ponta entre clientes remetentes e receptores, uma das quais usa algoritmo de catraca dupla E2EE Post-quantum. Essas camadas de criptografia também estão presentes na versão anterior do protocolo de roteamento de mensagens.

s2d - criptografia entre o cliente remetente e o retransmissor de destino do destinatário . Essa nova camada de criptografia oculta os metadados da mensagem (endereço de conexão de destino e sinalizador de notificação de mensagem) da retransmissão de encaminhamento.

f2d - nova camada de criptografia adicional entre retransmissores de encaminhamento e destino , protegendo contra correlação de tráfego caso o TLS seja comprometido - não há identificadores ou texto cifrado em comum entre o tráfego de entrada e saída de ambos os retransmissores dentro da conexão TLS.

d2r - camada de criptografia adicional entre o retransmissor de destino e o destinatário, protegendo também da correlação de tráfego caso o TLS seja comprometido.

TLS - criptografia de transporte TLS 1.3.

Para que o roteamento privado funcione, tanto a retransmissão de encaminhamento quanto a de destino devem suportar o protocolo de mensagens atualizado - ele é compatível com a versão 5.8 das retransmissões de mensagens.

Podcast muito bom no @optoutpod com o criador @epoberezkin https://youtu.be/LrLsS7-woN0

Site : https://simplex.chat/

Protocolo de bate-papo:

https://github.com/simplex-chat/simplex-chat/blob/stable/docs/protocol/simplex-chat.md

Whitepaper, incluindo modelagem de ameaças: https://github.com/simplex-chat/simplexmq/blob/stable/protocol/overview-tjr.md

Execute seu próprio servidor SimpleX SMP: https://github.com/simplex-chat/simplexmq

https://play.google.com/store/apps/details?id=chat.simplex.app

Como auto-hospedar servidor Simplexchat

https://youtu.be/p1NF68KIt7M?si=Nhwa8ZajmAvke6lW

https://youtu.be/p1NF68KIt7M?si=uZqOtVu0sLWLXBJX

https://simplex.chat/docs/server.html

https://github.com/simplex-chat/simplexmq

Passo a passo do aplicativo nostr:nprofile1qqsvnx99ww0sfall7gpv2jtz4ftc9v6wevgdd7g4hh7awkpfvwlezugpz4mhxue69uhhyetvv9ujuerpd46hxtnfduhs38wxc9

Backup e Recuperação de Dados:

- instalação do aplicativo.

- Exportação do banco de dados Backup.

- Importação do Backup do banco de dados.

1. Baixe e Instale o Aplicativo:

- baixar o SimpleXchat no F-droid ou Obtainium.

F-droid

https://f-droid.org/packages/chat.simplex.app/

Obtainium.

https://github.com/simplex-chat/simplex-chat

- Faça o download e instale o aplicativo em seu dispositivo móvel.

Criando seu perfil:

1. Criar perfil:

- Clique em “CRIE SEU PERFIL”, contatos e mensagens são armazenados localmente em seu dispositivo.

2. Nome de Exibição exemplo: Alex teste :-)

- Toque em "Criar" para configurar seu perfil e começar a usar o SimpleXchat.

3. Endereço SimpleX:

- Clique no nome “Criar endereço SimpleX “

- clicar em " continuar "

Ou Clicar em " Não criar endereço " pode criá-lo mais tarde.

4. Notificação privadas

- Escolha o tipo de notificação que prefere 3 opções.

Escolha a opção aberta em “ USAR BATE- PAPO “

• Backup e Recuperação de Dados:

- Cópia de segurança. “Clicar no canto superior lado esquerdo na foto de perfil“

Selecione a opção “Senha e Exportação de Banco de Dados“

Desabilite a opção “O bate-papo está em execução ”

Clique em “parar”

Seu banco de dados de bate-papo tem 4 opções.

- Senha do banco de dados

- Exportar banco de dados

- Importar banco de dados

- Excluir banco de dados

Clique na primeira opção " Senha do banco de dados "

- O Banco de Dados tem seus contatos e grupos e é protegido por sua senha que criptografa o banco de dados. Recomenda-se trocar essa senha padrão.

Clicar na primeira opção " Senha de banco de dados "

Lembre-se de usar uma senha forte.

Após adicionar senha clique em “Atualizar senha do banco de dados”

Vai aparecer um aviso.

Alterar senha do banco de dados? A senha de criptografia do banco de dados será atualizada e armazenada no keystore. Guarde a senha em um local seguro, você NÃO poderá alterá-la se a perder.

Só clique em “Atualizar” demora 1 minuto aparece a mensagem “banco de dados criptografado!” Só clique em “ok”

• Clique na opção 2.

Exportar banco de dados.

Tem duas poções para salvar na memória do Celular, Pendrive, componentes externos de sua preferência.

- Por padrão Vai abrir a memória do celular para salvar o arquivo backup criptografado na pasta de sua escolha.

- Pra guardei no pendrive é necessário um cabo OTG para salvar o backup criptografado. Conecte um cabo OTG no celular, alguns celulares já confirmam automaticamente e entram diretamente na pasta do seu pendrive outros aparece um aviso pra aceitar pendrive. Depois basta selecionar o pendrive e salvar o backup.

• Clique na opção

3. Importar banco de dados.

- Caso você perca seu celular, você não tem acesso ao backup. Mas se você tiver salvo no pendrive ou componentes externos, basta seguir as etapas a seguir.

- Faça a instalação do aplicativo e crie uma nova conta, selecione a opção "Senha e Exportação de Banco de Dados" e desabilite a opção "Chat em Execução". Isso permitirá que você faça a importação do backup.

Clique na opção Importar banco de dados.

Selecione o artigo do backup no pendrive ou na pasta dentro do novo celular só basta clicar no arquivo.

Vai aparecer um aviso.

Importa banco de dados de Chat?

Seu banco de dados do Chat atual será EXCLUÍDO ou SUBSTITUÍDO pelo importado.

Essa ação não pode ser desfeita - Seu perfil, contatos, mensagens e arquivos serão perdidos de forma irreversível.

Só clique em "importar"

Vai aparecer um aviso.

Banco de dados de chat Importado.

Reinicie o aplicativo para usar o banco de dados do chat Importado.

Só clique em "ok"

Depois Habilite a opção "o bate-papo está parado"

A senha do banco de dados é necessária para abrir o Chat.

Digite a senha do seu banco de dados.

Depois é só clicar em "salvar senha e abrir Chat"

Pronto foi feita a recuperação de todos os meus dados, incluindo contatos, mensagens e grupos✅️

Pitch rede social onion no estilo do Twitter/X onde você pode encontrar muitas informações sobre segurança , privacidade etc. Pra garantindo maior privacidade e segurança dos usuários o site utiliza frases mnemônicas e PGP (Pretty Good Privacy) que é utilizado para autenticação de dois fatores (2FA), adicionando uma camada extra de proteção após a senha.

Uma coisa que poderia ser usado no NOSTR 2FA Com PGP.

Para acessar o Pitch onion: http://pitchprash4aqilfr7sbmuwve3pnkpylqwxjbj2q5o4szcfeea6d27yd.onion/