⚠️南华早报:中国警方年度博览会聚焦人工智能监控工具,可监控 Telegram、VPN 用户及分析调查线索

本周举行的第十二届中国国际警用装备博览会于周六闭幕,人工智能技术是本次展会众多产品的核心卖点,包括监控工具、刑侦设备和反无人机设备等。

其中一项由公安部第三研究所展示的技术名为“个体极端行为多维情报分析系统”。

该研究所表示,中国在对“个体极端事件”预警方面面临挑战。

为此,研究所开发了AI模型,用于分析购物记录、搜索历史和社交媒体帖子,以识别高风险个体。据称,该工具基于中国初创公司Dify的AI代理服务开发。

过去一年间,多起袭击事件震惊中国。其中最严重的一起发生在去年11月,珠海一男子驾驶SUV冲入体育中心外的人群,造成至少35人死亡、43人受伤。

此后,北京政府不断强调维稳的重要性,要求地方官员识别有可能实施“极端事件”的人员。

观众须通过扫描二维码申请参观,提交实名和身份证号,并通过筛查流程方可入场。展会现场不少潜在买家身着警服,一些参展商要求拍照前出示警官证,有些产品的说明书仅限执法人员领取和购买。

展馆内一条醒目的标语写着:“没有网络安全,就没有国家安全”。

公安部第三研究所还展示了一种可以监控Telegram的工具。Telegram是一款因注重隐私与安全而广受欢迎的即时通讯应用。

该研究所称,该工具可以监控使用中国手机号(+86)注册的Telegram账号,而这些手机号需实名登记。

目前,该工具已收集超过300亿条信息,监控了7000万个Telegram账号,以及39万个公开频道和群组。

研究所的一段宣传视频展示了如何通过被入侵的中国手机号登录Telegram,并监控群聊中的毒品交易。

他们还表示,该工具可监控Telegram中涉及政治和香港相关话题的信息。研究所指出,开发该工具的一个原因是Telegram在2019年被香港反政府示威者广泛使用。

在中国大陆,用户必须使用VPN才能访问Telegram。但来自南京的一家科技公司展示了一种可检测此类使用行为的工具。

还有多家公司推广面向警务用途的大模型,强调其产品基于中国本土的开源模型,如DeepSeek。他们表示,这些AI模型可以帮助警方更高效地分析线索、管理设备、勘察案发现场以及讯问嫌疑人。

北京一家企业声称,其AI工具可对嫌疑人进行实时心理测试,支持“智能审讯”,迅速“突破心理防线”。

华为、科大讯飞和海康威视等大型科技公司也在展会中推广其AI模型,强调这些模型适用于执法场景。

#隐私安全

小编注:不建议使用+86手机号码注册任何非中国网站或App

来源:南华早报

nostr:note16rlccm283tfwpt45tfn62ve4jam8wdynx90yl6c8att0h3w0mnyqayfy9r

原中国银行副行长王永利,今日谈稳定币、比特币、以太坊、USDT、USDC

Trump: it is China turn now. approve it #bitcoin

https://video.nostr.build/0f6b6c8a0b6f19e46df52c1014615bf647431f18f4a6c4840c5ff95b2522c18b.mp4

naddr1qq2kz3nnfeqkj3nhvec4svn8x4frg36yxf4k7qgkwaehxw309anx2etywvhxummnw3ezucnpdejqygr5vzml62gug77rjll935p5ndr8np88xvmh95dcclmfejq5l388fvpsgqqqw4rsxuygqf

iPhone 安全配置指南

选择了 iPhone 作为比特币存取和通讯设备后,仍需进行细致的安全设置,以最大化利用其安全潜力。以下是针对比特币持有者的 iPhone 安全配置要点:

禁用 Face ID/Touch ID 生物解锁,改用强PIN码: 建议关闭面容ID解锁功能,改用6位以上的数字PIN码(或更复杂的字母数字密码)作为解锁方式。在紧急情况下,生物识别容易被他人强制利用(例如他人将手机对准机主面部强行解锁),而记忆型的PIN码只有持有人知晓,更难以被胁迫获取。此外,法律上某些地区对强制提供生物特征和提供密码有所区别,这也使得使用PIN码在极端情况下更有保障。

启用自动锁定(1分钟) 将设备设为闲置 1分钟 后自动锁定屏幕。从安全角度出发,锁定等待时间越短越好。1分钟的设置可确保即使暂时离开或疏忽,设备也会很快上锁,防范他人乘虚而入。养成随手锁屏的习惯固然重要,但有了短自动锁定时间作为双重保障,安全性更上一层楼。

开启输错10次自动抹除: 在“设置 > 面容ID/触控ID与密码”中启用“连续输错10次密码抹掉数据”功能。一旦有人反复尝试猜测密码,该功能会在第十次错误尝试后自动抹除手机数据。很多用户担心该设置存在风险,但事实上 误触发的可能性极低 。 sspai.com sspai.com 实际测试表明,iPhone在多次输错密码时会触发累进的延迟惩罚机制:第五次错误需要等待1分钟,第六次错误等待5分钟,第7-8次各等待15分钟,第9次等待1小时 sspai.com sspai.com 。要连续进行十次独立的错误尝试至少需要约96分钟,在现实中“熊孩子”乱按连续清空数据几乎不可能发生 sspai.com 。相反,该功能对抗暴力破解极为有效——正如2015年圣贝纳迪诺恐怖袭击案中,嫌犯所用的iPhone就启用了十次错误清除,使FBI也无法轻易尝试破解 en.wikipedia.org 。总之,此项设置能将设备落入他人之手时的数据泄露风险降至最低。

利用应用级 Face ID 控制(iOS 18+):升级至iOS 18 或更新版本,充分利用其新增的应用锁定功能。长按主屏某个应用图标,可以找到“ 需要Face ID ”选项,将该应用加锁 theverge.com 。被加锁的应用每次打开都需要通过Face ID身份验证(即使手机已解锁)。建议对 聊天通讯、密码管理、交易所App 等敏感应用启用此功能。例如,将微信、Signal、邮件客户端等设置为打开需Face ID验证,以防范他人在您手机解锁的短暂间隙内获取其中内容。应用级Face ID锁定为设备提供了 第二道防线 :即使手机本身已解锁,敏感应用和数据仍受到保护。

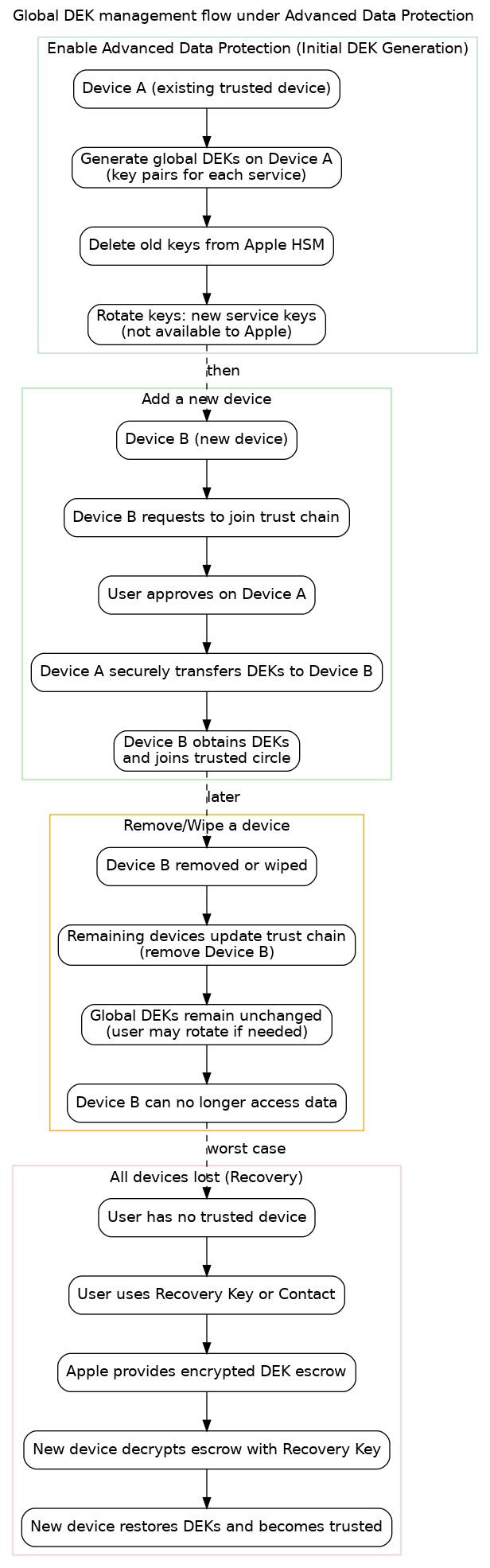

建议购买第二台 iPhone 或 iPad 作为“备用解锁入口” : 利用 Apple 的“信任链”机制,为同一 Apple ID 配置多台受信任设备(如两台 iPhone 或 iPhone+iPad)。这样即使主设备丢失或被抹除,备用设备依然可以访问并恢复 iCloud 端到端加密数据。其安全本质类似于“1-of-N 多签”,即任一设备均可独立解锁所有云数据,但无需多设备联合协商,恢复更灵活。 注意:这与比特币的m-of-n多签不同,Apple的信任链是单设备多入口,安全性和便利性权衡需根据个人需求评估 。 官方说明参见:Apple平台安全白皮书(Keychain与信任链)

nostr:naddr1qq2kz3nnfeqkj3nhvec4svn8x4frg36yxf4k7q3qw3st0lffr3rmcwtlukxsxjd5v7vyuuenwuk3hrrld8xgzn7yua9sxpqqqp65wqg5waehxw309aex2mrp0yhxgctdw4eju6t0lncuk3

# 比特币持有者在 iPhone 上的安全使用注意事项

## 引言:iPhone 与安卓的对比

当涉及移动设备安全,比特币持有者面临着在 iPhone 和安卓设备之间的选择。从安全硬件来看,安卓阵营中确有一些型号配备了类似于 Apple Secure Enclave 的硬件安全模块,例如 Google Pixel 手机内置的 **Titan M/M2 安全芯片**,用于保障启动流程和存储敏感数据[us.norton.com](https://us.norton.com/blog/mobile/android-vs-ios-which-is-more-secure#:~:text=Another%20example%20of%20an%20Android,in%20security%20measures);三星的旗舰机型则集成了 **Samsung Knox** 多层安全平台,经过多国政府机构认证,可在硬件层面保护设备及其中数据[us.norton.com](https://us.norton.com/blog/mobile/android-vs-ios-which-is-more-secure#:~:text=Since%20Android%20devices%20are%20made,the%20devices%20that%20house%20it)。这些安全措施大大提升了设备抵御恶意攻击和数据泄露的能力。然而,需要注意的是:具备此类高级安全特性的安卓机型在市场上相对少见,并非安卓阵营的普遍标准[us.norton.com](https://us.norton.com/blog/mobile/android-vs-ios-which-is-more-secure#:~:text=But%20Android%E2%80%99s%20diversity%20of%20manufacturers,a%20good%20reputation%20for%20security)。安卓生态高度碎片化,不同厂商的安全实践差异悬殊;除了少数注重安全的厂商(如 Google、Samsung)外,许多设备缺乏统一的安全保障水平[us.norton.com](https://us.norton.com/blog/mobile/android-vs-ios-which-is-more-secure#:~:text=But%20Android%E2%80%99s%20diversity%20of%20manufacturers,a%20good%20reputation%20for%20security)。尤其在二手市场上,安卓设备型号繁杂且来源不一,一些旧款或改装机型可能缺少最新的安全芯片或更新,使安全性难以得到保证。

相比之下,**Apple iPhone 全系列自带硬件级的安全隔区(Secure Enclave)**,统一的闭源系统和严格的应用审核使其安全措施在所有设备上保持一致[us.norton.com](https://us.norton.com/blog/mobile/android-vs-ios-which-is-more-secure#:~:text=Because%20so%20much%20of%20Apple%E2%80%99s,difficult%20for%20cybercriminals%20to%20find)。同时,iPhone 引入的 **Face ID**(三维结构光人脸识别)在生物识别安全性上具有独特优势。Apple官方数据显示,Face ID 被他人解锁的概率只有 **百万分之一**,远低于指纹识别的五万分之一。这源于Face ID利用红外点阵投射捕捉面部3D结构,难以被照片或面具所破解,大幅减少了伪造生物特征解锁的风险。此外,相较许多安卓手机仍依赖的二维人脸识别或电容/光学指纹,Face ID 在抗攻击能力上更胜一筹——例如普通指纹残留可能被提取复制,而二维人脸解锁曾被照片轻易骗过,但Face ID的深度感应技术有效避免了这些漏洞。

综上所述,在移动设备安全领域,**iPhone 为比特币等高价值敏感资产的持有者提供了更为稳健和统一的安全基础**。尽管某些高端安卓手机具有可圈可点的安全功能,但鉴于这类机型凤毛麟角、安卓设备更新和管控的不统一,以及生物识别方案的差异,我们强烈建议将 **iPhone 作为比特币手持设备的唯一选择**。从硬件加密到生物识别,iPhone 的封闭生态和领先技术能为数字资产提供更可靠的防护,而安卓设备在这一场景下则存在诸多先天不足。

**小结:** 安卓阵营虽有Pixel Titan芯片、Samsung Knox等亮点,但安全机型数量有限且良莠不齐;iPhone凭借统一的安全架构和先进的Face ID,在保护敏感数据方面更胜一筹。为确保比特币等资产安全,选择安全可靠的iPhone 是明智之举。

## iPhone 安全配置指南

选择了 iPhone 作为比特币存取和通讯设备后,仍需进行细致的安全设置,以最大化利用其安全潜力。以下是针对比特币持有者的 iPhone 安全配置要点:

* **禁用 Face ID/Touch ID 生物解锁,改用强PIN码:** 建议关闭面容ID解锁功能,改用6位以上的数字PIN码(或更复杂的字母数字密码)作为解锁方式。在紧急情况下,生物识别容易被他人强制利用(例如他人将手机对准机主面部强行解锁),而记忆型的PIN码只有持有人知晓,更难以被胁迫获取。此外,法律上某些地区对强制提供生物特征和提供密码有所区别,这也使得使用PIN码在极端情况下更有保障。

* **启用自动锁定(1分钟)** 将设备设为闲置**1分钟**后自动锁定屏幕。从安全角度出发,锁定等待时间越短越好。1分钟的设置可确保即使暂时离开或疏忽,设备也会很快上锁,防范他人乘虚而入。养成随手锁屏的习惯固然重要,但有了短自动锁定时间作为双重保障,安全性更上一层楼。

* **开启输错10次自动抹除:** 在“设置 > 面容ID/触控ID与密码”中启用“连续输错10次密码抹掉数据”功能。一旦有人反复尝试猜测密码,该功能会在第十次错误尝试后自动抹除手机数据。很多用户担心该设置存在风险,但事实上 **误触发的可能性极低**。[sspai.com](https://sspai.com/post/45303#:~:text=5)[sspai.com](https://sspai.com/post/45303#:~:text=%E5%A6%82%E6%9E%9C%E8%A6%81%E8%AF%84%E9%80%89%C2%A0iOS%C2%A0%E4%B8%AD%E3%80%8C%E7%9C%8B%E4%B8%8A%E5%8E%BB%E5%BE%88%E7%BE%8E%E5%A5%BD%E3%80%8D%E7%9A%84%E9%B8%A1%E8%82%8B%E5%8A%9F%E8%83%BD%EF%BC%8C%E4%B8%8D%E5%B0%91%E4%BA%BA%E6%83%B3%E5%88%B0%E7%9A%84%E5%8F%AF%E8%83%BD%E4%BC%9A%E6%98%AF%E3%80%8C%E8%BF%9E%E7%BB%AD%E8%BE%93%E9%94%99%E5%8D%81%E6%AC%A1%E5%AF%86%E7%A0%81%E6%8A%B9%E6%8E%89%E6%95%B0%E6%8D%AE%E3%80%8D%E3%80%82%E8%BF%99%E4%B8%AA%E6%B7%B1%E8%97%8F%E4%BA%8E%E3%80%8C%E8%AE%BE%E7%BD%AE%20)实际测试表明,iPhone在多次输错密码时会触发累进的延迟惩罚机制:第五次错误需要等待1分钟,第六次错误等待5分钟,第7-8次各等待15分钟,第9次等待1小时[sspai.com](https://sspai.com/post/45303#:~:text=1)[sspai.com](https://sspai.com/post/45303#:~:text=5)。要连续进行十次独立的错误尝试至少需要约96分钟,在现实中“熊孩子”乱按连续清空数据几乎不可能发生[sspai.com](https://sspai.com/post/45303#:~:text=5)。相反,该功能对抗暴力破解极为有效——正如2015年圣贝纳迪诺恐怖袭击案中,嫌犯所用的iPhone就启用了十次错误清除,使FBI也无法轻易尝试破解[en.wikipedia.org](https://en.wikipedia.org/wiki/Apple%E2%80%93FBI_encryption_dispute#:~:text=California%20,theft)。总之,此项设置能将设备落入他人之手时的数据泄露风险降至最低。

* **利用应用级 Face ID 控制(iOS 18+):**升级至**iOS 18**或更新版本,充分利用其新增的应用锁定功能。长按主屏某个应用图标,可以找到“**需要Face ID**”选项,将该应用加锁[theverge.com](https://www.theverge.com/24267102/iphone-ios-18-lock-app-how-to#:~:text=18%20www.theverge.com%20%20Long,menu%20will%20ask%20you)。被加锁的应用每次打开都需要通过Face ID身份验证(即使手机已解锁)。建议对 **聊天通讯、密码管理、交易所App** 等敏感应用启用此功能。例如,将微信、Signal、邮件客户端等设置为打开需Face ID验证,以防范他人在您手机解锁的短暂间隙内获取其中内容。应用级Face ID锁定为设备提供了**第二道防线**:即使手机本身已解锁,敏感应用和数据仍受到保护。

* **建议购买第二台 iPhone 或 iPad 作为“备用解锁入口”**: 利用 Apple 的“信任链”机制,为同一 Apple ID 配置多台受信任设备(如两台 iPhone 或 iPhone+iPad)。这样即使主设备丢失或被抹除,备用设备依然可以访问并恢复 iCloud 端到端加密数据。其安全本质类似于“1-of-N 多签”,即任一设备均可独立解锁所有云数据,但无需多设备联合协商,恢复更灵活。**注意:这与比特币的m-of-n多签不同,Apple的信任链是单设备多入口,安全性和便利性权衡需根据个人需求评估**。[官方说明参见:Apple平台安全白皮书(Keychain与信任链)](https://help.apple.com/pdf/security/zh_CN/apple-platform-security-guide-cn.pdf)

通过上述配置,iPhone 将处于一个平衡了便利性和安全性的状态:日常解锁采用PIN码确保意外情况下设备不被强制解锁,短自动锁和十次清除严防暴力破解,而应用级加锁进一步保障重要数据不外泄。

**小结:** 按照以上指南对iPhone进行安全配置,可以大幅提升设备在实际使用中的抗攻击能力。生物识别解锁的取舍、自动锁定和清除机制、以及iOS 18引入的应用加锁功能相结合,全方位地巩固了手机作为比特币手持设备的安全基石。

## 关于自动抹除的常见质疑回应

启用“输错10次自动抹除”功能后,不少用户会提出疑虑,主要集中在两个方面:**其一**,担心儿童误操作或本人一时疏忽导致设备数据被抹掉;**其二**,担心万一手机数据被抹除,设备本身价值受损。针对这些质疑,我们进行如下回应:

* **“熊孩子乱按怎么办?”** 前文已提及,iPhone设计了渐进延时机制,使得连续十次错误输入并非易事[sspai.com](https://sspai.com/post/45303#:~:text=1)[sspai.com](https://sspai.com/post/45303#:~:text=5)。孩子无意识地反复点击相同数字,系统只视为一次错误[sspai.com](https://sspai.com/post/45303#:~:text=%E9%87%8D%E5%A4%8D%E8%BE%93%E5%85%A5%E4%B8%80%E4%B8%AA%E5%AF%86%E7%A0%81%E5%8F%AA%E8%A2%AB%E8%AE%A1%E7%AE%97%E4%B8%80%E6%AC%A1);而多次不同错误则会触发越来越长的锁定时间,很难真的连续试满十次[sspai.com](https://sspai.com/post/45303#:~:text=5)。实践中,要触发十次错误清除需要近两个小时且每次输入都不同,这种情景极不现实[sspai.com](https://sspai.com/post/45303#:~:text=5)。因此,只要平时看护好设备,**误抹除几乎无需担心**。相反,如果没有该功能,一旦设备遗失或被不法分子获取,后果将不堪设想——对方可以在足够时间和专业工具协助下尝试无限次解锁,从而获取您手机中的一切秘密。

* **“数据没了岂不可惜?”** 我们强调,比特币持有者手机中存储的**敏感信息价值远超设备本身**。手机里可能有助记词、私钥线索、交易记录截图,甚至包含您社交账户中关于资产的对话。在攻击者眼中,这些数据的价值胜过一部手机。与其担心设备被误清除,不如担心设备落入他人之手数据遭泄露的风险。况且,对于重要数据您应当早有备份(下文将讨论启用iCloud云备份的问题)。即使真发生误清除,有备份在手也能恢复;但若数据被不法分子窃取,一旦造成资产损失将无法挽回。因此,从风险权衡来看,“宁可误删,不可被盗”——自动抹除是最后一道保障,在极端情况下保护您的数字资产不被侵害。

总而言之,这一功能的利远大于弊。儿童误触可以通过良好监护和系统延时设计来防范,而一旦启用,您将获得巨大的安心:手机若遭试图破解,可以自毁以保全数据安全。这正是比特币持有者应有的安全理念:**舍弃设备保安全**,数据和资产永远优先于硬件。随着良好备份策略的配合(例如iCloud加密备份),启用自动抹除几乎没有后顾之忧。

**小结:** 针对自动抹除功能的疑虑更多是误解。iPhone的机制使得误触发几率极低,而其提供的数据安全保障却是无可替代的。比特币等敏感资产持有者应放下顾虑,优先保护数据安全——哪怕代价是设备被清除,也胜过数据落入他人之手。

## iCloud 备份的争议与建议

在确保本地设备安全的同时,妥善备份数据同样关键。对于比特币持有者而言,**启用 iCloud 云备份**可以提供额外的一层安心:万一设备遗失、损坏或被抹除后,仍有机会**恢复重要信息**。然而,围绕iCloud备份的安全性一直存在争议,我们在此详细分析并给出建议:

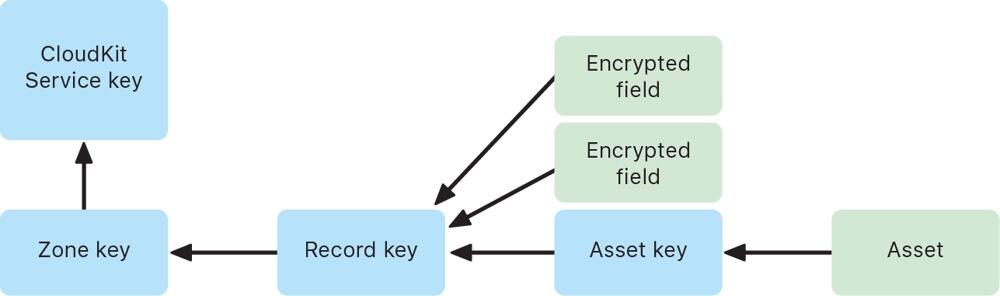

首先强烈建议在启用iCloud备份的同时,**务必开启「高级数据保护」(Advanced Data Protection, ADP)**。默认情况下,iCloud云备份的数据加密密钥由Apple掌管,这意味着苹果公司在法律要求下能够解密并提供您的备份数据[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=,%E6%95%B0%E6%8D%AE%E4%B8%AD%E5%BF%83%EF%BC%8C%E5%9B%A0%E6%AD%A4%E6%88%91%E4%BB%AC%E5%8F%AF%E4%BB%A5%E5%8D%8F%E5%8A%A9%E4%BD%A0%E8%BF%9B%E8%A1%8C%E6%95%B0%E6%8D%AE%E6%81%A2%E5%A4%8D%EF%BC%8C%E5%B9%B6%E4%B8%94%E5%8F%AA%E6%9C%89%E9%83%A8%E5%88%86%E6%95%B0%E6%8D%AE%E4%BC%9A%E8%BF%9B%E8%A1%8C%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E3%80%82)[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=%E5%85%B3%E4%BA%8E%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E6%95%B0%E6%8D%AE)。而开启高级数据保护后,备份所涉及的大部分数据将采用端对端加密,**只有您的受信任设备掌握解锁密钥**[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=,iCloud%20%E6%95%B0%E6%8D%AE%E5%9D%87%E5%8F%97%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E4%BF%9D%E6%8A%A4%E3%80%82%E8%BF%99%E6%97%B6%E9%A2%9D%E5%A4%96%E7%9A%84%E5%8F%97%E4%BF%9D%E6%8A%A4%E6%95%B0%E6%8D%AE%E5%8C%85%E6%8B%AC%E2%80%9CiCloud%20%E4%BA%91%E5%A4%87%E4%BB%BD%E2%80%9D%E3%80%81%E2%80%9C%E7%85%A7%E7%89%87%E2%80%9D%E3%80%81%E2%80%9C%E5%A4%87%E5%BF%98%E5%BD%95%E2%80%9D%E6%95%B0%E6%8D%AE%E7%AD%89%E3%80%82)。据苹果官方说明,在ADP模式下,即便苹果公司也无法读取您的备份内容[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=%E5%85%B3%E4%BA%8E%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E6%95%B0%E6%8D%AE)。因此,高级数据保护能够将使用云备份可能带来的隐私泄露风险降至最低(前提是您妥善保管好自己的账户和恢复密钥)。

启用云备份常见的疑虑是:“会不会把我的钱包私钥也备份上去,万一云被攻破岂不危险?” 实际上,**多数主流比特币/加密钱包软件不会将核心密钥(如助记词或扩展公钥xpub)存储在云备份中**。很多钱包在设计时就要求用户自行备份助记词,而不会把这些高度敏感的数据写入应用沙盒,可被iCloud备份抓取。同样地,一些钱包应用甚至提醒用户关闭iCloud备份以防助记词泄露[support.wallet.coinex.com](https://support.wallet.coinex.com/hc/zh-cn/articles/27329152698777-%E5%85%B3%E9%97%AD-iCloud-%E5%A4%87%E4%BB%BD-%E8%B0%A8%E9%98%B2%E5%8A%A9%E8%AE%B0%E8%AF%8D%E6%B3%84%E6%BC%8F#:~:text=%E5%85%B3%E9%97%ADiCloud%20%E5%A4%87%E4%BB%BD%EF%BC%8C%E8%B0%A8%E9%98%B2%E5%8A%A9%E8%AE%B0%E8%AF%8D%E6%B3%84%E6%BC%8F%20,%E2%80%9CiCloud%20%E5%A4%87%E4%BB%BD%E2%80%9D%EF%BC%8C%E7%84%B6%E5%90%8E%E5%85%B3%E9%97%ADiCloud%20%E5%A4%87%E4%BB%BD%E5%8A%9F%E8%83%BD%EF%BC%88)。换言之,开启iCloud备份并不会将您的私钥上传(除非个别钱包特别设置了云同步,但大多数非托管钱包都没有这么做)。当然,为审慎起见,您可以查阅所用钱包的文档或设置,确认其是否有备份敏感信息到云的选项,并据此做出取舍。

与此同时,**我们更加关心的是其他应用的数据完整备份**。对于比特币持有者来说,聊天记录、笔记文档和工作应用的数据往往同样敏感且重要。例如,常用通讯软件(微信、Telegram、Signal 等)中的聊天可能涉及交易细节或人脉网络;办公应用如钉钉、飞书则包含财务往来或业务资料。这些应用的数据都会包含在iCloud整机备份中**并被完整保存**,一旦手机丢失或损坏,可以通过云备份**原样恢复**。[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=,%E6%95%B0%E6%8D%AE%E4%B8%AD%E5%BF%83%EF%BC%8C%E5%9B%A0%E6%AD%A4%E6%88%91%E4%BB%AC%E5%8F%AF%E4%BB%A5%E5%8D%8F%E5%8A%A9%E4%BD%A0%E8%BF%9B%E8%A1%8C%E6%95%B0%E6%8D%AE%E6%81%A2%E5%A4%8D%EF%BC%8C%E5%B9%B6%E4%B8%94%E5%8F%AA%E6%9C%89%E9%83%A8%E5%88%86%E6%95%B0%E6%8D%AE%E4%BC%9A%E8%BF%9B%E8%A1%8C%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E3%80%82)值得一提的是,在高级数据保护开启且不泄漏密钥的前提下,这些备份数据即使存储在苹果服务器上也是安全的,第三方无法解读其中内容。

进一步的好处是:**利用备份进行调查取证**。假设最坏情况发生——您的手机被抹除或遗失,但是事先有一份最新的iCloud备份。在紧急需要时,您可以在一台新的iPhone上恢复这份备份。在恢复完成后,**切断新设备的网络连接**(拔掉SIM卡或不连Wi-Fi)。由于备份恢复会还原您的应用登录状态和本地数据,新设备在离线情况下将维持原手机当时的登录环境。您可以打开聊天应用、邮件、照片等查看内容,就像原手机一样。离线操作确保应用不会因为检测到新设备而要求重新登录,也避免了云端数据被远程清除的可能。这对于**事后取证、提供线索给执法部门或自我调查**都极为有利。比如,若涉及盗窃诈骗案件,这部离线恢复的手机里保留的聊天记录、交易凭证可以作为关键证据。而一旦联网,这些应用可能出于安全考虑登出账户或拉取最新状态,反而不利于保留原始证据。因此,有意识地保存一份完整云备份,并在需要时以离线方式恢复,是一种非常巧妙的应对策略。

**小结:** 尽管人们对云备份心存疑虑,但通过启用**高级数据保护**,iCloud备份既能提供数据恢复便利,又充分保障了隐私安全。大多数加密钱包不会上传私钥等核心数据,而聊天、办公等应用的数据则可完整份以备不时之需。在平衡安全与可用性的前提下,开启iCloud备份(搭配ADP加密)是明智之举——它让您在设备意外损坏或丢失时依然有据可查、有据可证。

## 高级数据保护与密码学机制分析

最后,我们从更宏观的视角,结合真实案例和技术原理,深入探讨苹果设备与云服务的安全性,以及高级数据保护(ADP)所依赖的密码学机制。这部分将涵盖苹果在多个国家遭遇的解锁争议、ADP 的运作及其与实体安全密钥的配合、以及关于苹果是否存在解密后门的分析。

### 苹果与执法部门的解锁事件

过去数年间,多起高调事件凸显了设备加密与执法取证之间的矛盾。**美国国会山骚乱事件(2021年1月6日)**中,执法部门缴获了大量嫌疑人的手机。据报道,不少嫌犯使用的是iPhone,调查人员能够从苹果获取其中的数据 **但途径主要是通过 iCloud 云备份** 而非直接破解设备[thedailybeast.com](https://www.thedailybeast.com/apple-gave-fbi-icloud-info-for-george-floyd-protester-accused-of-torching-cop-cars/#:~:text=Apple%20gave%20federal%20investigators%20access,Law%20enforcement%20arrested%20Jackson)。由于当时高级数据保护尚未推出或未启用,苹果依然持有那些嫌疑人iCloud账户的备份密钥,因此在收到合法的执法请求后,苹果向FBI提供了嫌疑人的iCloud备份内容,其中包括视频、照片和聊天记录等关键证据[thedailybeast.com](https://www.thedailybeast.com/apple-gave-fbi-icloud-info-for-george-floyd-protester-accused-of-torching-cop-cars/#:~:text=Apple%20gave%20federal%20investigators%20access,Law%20enforcement%20arrested%20Jackson)。这些数据帮助当局重构了案件过程,也反映出**如果用户没有使用端到端加密备份,云端数据在法律压力下并非牢不可破**。

相反,在更早的\*\*圣贝纳迪诺恐怖袭击案(2015)\*\*中,FBI面对一部启用了强加密的嫌犯iPhone却陷入僵局。那是一个运行iOS 9的 iPhone 5C,开启了PIN码锁和10次输错清除功能[en.wikipedia.org](https://en.wikipedia.org/wiki/Apple%E2%80%93FBI_encryption_dispute#:~:text=California%20,theft)。由于该设备上的本地数据经过设备加密且苹果并不持有密钥,FBI无法提取其中信息,遂求助苹果公司要求破解。但苹果以维护所有用户安全为由拒绝编写后门固件来绕过安全限制,引发了一场著名的法律拉锯[en.wikipedia.org](https://en.wikipedia.org/wiki/Apple%E2%80%93FBI_encryption_dispute#:~:text=capabilities%20to%20extract%20data%20like,3)[en.wikipedia.org](https://en.wikipedia.org/wiki/Apple%E2%80%93FBI_encryption_dispute#:~:text=California%20,theft)。最终执法部门辗转通过第三方工具解锁了手机,但苹果的立场十分明确:**即便面对恐怖主义案件,也不会为单次事件在系统中留下后门**。这一事件凸显出现代iPhone设备本地加密之强大——在没有用户密码的情况下,即使连厂商都无能为力,除非另辟蹊径寻求系统或硬件漏洞。

### iCloud 在中国与英国的访问争议

在不同国家,苹果围绕用户数据加密与政府监管的博弈也在上演。**中国**方面,自2018年以来苹果将中国大陆 iCloud 服务交由“云上贵州”公司运营,数据存储和加密密钥均留在境内[zh.amnesty.org](https://zh.amnesty.org/content-type/more-resources/news/5-things-you-need-to-know-about-apple-in-china/#:~:text=%E8%BF%99%E8%A7%86%E4%B9%8E%E6%83%85%E5%86%B5%E8%80%8C%E5%AE%9A%EF%BC%8C%E4%B9%9F%E5%B0%B1%E6%98%AF%E8%8B%B9%E6%9E%9C%E5%9C%A8%E4%BB%80%E4%B9%88%E6%83%85%E5%86%B5%E4%B8%8B%E4%BC%9A%E5%85%81%E8%AE%B8%E4%BA%91%E4%B8%8A%E8%B4%B5%E5%B7%9E%E4%BB%A5%E5%8F%8A%E4%B8%AD%E5%9B%BD%E5%BD%93%E5%B1%80%E6%9F%A5%E9%98%85iCloud%E7%94%A8%E6%88%B7%E7%9A%84%E8%A7%A3%E5%AF%86%E6%95%B0%E6%8D%AE%E3%80%82%E5%BD%93%E7%94%A8%E6%88%B7%E5%9C%A8%E4%B8%AD%E5%9B%BD%E6%8E%A5%E5%8F%97iCloud%E7%9A%84%E6%9C%8D%E5%8A%A1%E6%9D%A1%E6%AC%BE%E6%97%B6%EF%BC%8C%E5%B0%B1%E5%90%8C%E6%84%8F%E2%80%9C%E5%9F%BA%E4%BA%8E%E6%B3%95%E5%BE%8B%E8%A6%81%E6%B1%82%E2%80%9D%20%E8%AE%A9%E8%87%AA%E5%B7%B1%E7%9A%84%E4%BF%A1%E6%81%AF%E5%92%8C%E5%86%85%E5%AE%B9%E8%BD%AC%E4%BA%A4%E7%BB%99%E6%89%A7%E6%B3%95%E6%9C%BA%E5%85%B3%E3%80%82%E6%9B%B4%E9%87%8D%E8%A6%81%E7%9A%84%E6%98%AF%EF%BC%8C%E8%8B%B9%E6%9E%9C%E4%BB%8E%E7%8E%B0%E5%9C%A8%E5%BC%80%E5%A7%8B%E4%BC%9A%E5%B0%86%E4%B8%AD%E5%9B%BD%E7%94%A8%E6%88%B7%E7%9A%84%E5%8A%A0%E5%AF%86%E9%92%A5%E5%8C%99%E5%82%A8%E5%AD%98%E5%9C%A8%E4%B8%AD%E5%9B%BD%E5%A2%83%E5%86%85%EF%BC%8C%E8%80%8C%E4%B8%8D%E6%98%AF%E5%9C%A8%E7%BE%8E%E5%9B%BD%E3%80%82%E5%A6%82%E6%9E%9C%E8%AF%A5%E5%85%AC%E5%8F%B8%20%E8%A2%AB%E8%A6%81%E6%B1%82%E4%BA%A4%E5%87%BA%E8%A7%A3%E5%AF%86%E6%95%B0%E6%8D%AE%EF%BC%8C%E5%8F%AA%E8%A6%81%E6%9C%89%E5%85%B3%E8%A6%81%E6%B1%82%E9%81%B5%E5%AE%88%E6%B3%95%E5%BE%8B%E8%A7%84%E5%AE%9A%EF%BC%8C%E4%BB%96%E4%BB%AC%E5%B0%B1%E5%8F%AA%E8%83%BD%E9%85%8D%E5%90%88%E3%80%82)。依据中国《网络安全法》,云服务运营者有义务为执法和国家安全机关提供“技术支持和协助”[zh.amnesty.org](https://zh.amnesty.org/content-type/more-resources/news/5-things-you-need-to-know-about-apple-in-china/#:~:text=%E6%AD%A4%E5%A4%96%EF%BC%8C%E4%B8%AD%E5%9B%BD%E7%9A%84%E3%80%8A%E7%BD%91%E7%BB%9C%E5%AE%89%E5%85%A8%E6%B3%95%E3%80%8B%E8%A7%84%E5%AE%9A%E7%BD%91%E7%BB%9C%E8%BF%90%E8%90%A5%E8%80%85%E4%B8%BA%E6%89%A7%E6%B3%95%E4%BA%BA%E5%91%98%E5%92%8C%E5%9B%BD%E5%AE%B6%E5%AE%89%E5%85%A8%E6%9C%BA%E5%85%B3%E4%BA%BA%E5%91%98%E6%8F%90%E4%BE%9B%E2%80%9C%E6%8A%80%E6%9C%AF%E6%94%AF%E6%8C%81%E5%92%8C%E5%8D%8F%E5%8A%A9%E2%80%9D%EF%BC%8C%E8%BF%99%E6%84%8F%E5%91%B3%E7%9D%80%E5%A6%82%E6%9E%9C%E5%BD%93%E5%B1%80%E4%B8%BA%E4%BA%86%E5%88%91%E4%BA%8B%E4%BE%A6%E6%9F%A5%EF%BC%8C%E5%88%B0%E4%BA%91%E4%B8%8A%E8%B4%B5%E5%B7%9E%E8%A6%81%E6%B1%82%E5%8F%96%E5%BE%97%E6%9F%90iCloud%E7%94%A8%E6%88%B7%E7%9A%84%20%E4%BF%A1%E6%81%AF%E6%97%B6%EF%BC%8C%E8%AF%A5%E5%85%AC%E5%8F%B8%E6%9C%89%E6%B3%95%E5%BE%8B%E4%B9%89%E5%8A%A1%E6%8F%90%E4%BE%9B%E7%9B%B8%E5%85%B3%E4%BF%A1%E6%81%AF%EF%BC%8C%E4%BD%86%E5%8D%B4%E5%87%A0%E4%B9%8E%E6%B2%A1%E6%9C%89%E6%B3%95%E5%BE%8B%E9%80%94%E5%BE%84%E6%8C%91%E6%88%98%E6%88%96%E6%8B%92%E7%BB%9D%E8%A6%81%E6%B1%82%E3%80%82)。这意味着若中国警方出于刑侦需要向云上贵州调取某用户的 iCloud 数据,该公司必须配合提供,几乎没有拒绝的空间[zh.amnesty.org](https://zh.amnesty.org/content-type/more-resources/news/5-things-you-need-to-know-about-apple-in-china/#:~:text=%E6%AD%A4%E5%A4%96%EF%BC%8C%E4%B8%AD%E5%9B%BD%E7%9A%84%E3%80%8A%E7%BD%91%E7%BB%9C%E5%AE%89%E5%85%A8%E6%B3%95%E3%80%8B%E8%A7%84%E5%AE%9A%E7%BD%91%E7%BB%9C%E8%BF%90%E8%90%A5%E8%80%85%E4%B8%BA%E6%89%A7%E6%B3%95%E4%BA%BA%E5%91%98%E5%92%8C%E5%9B%BD%E5%AE%B6%E5%AE%89%E5%85%A8%E6%9C%BA%E5%85%B3%E4%BA%BA%E5%91%98%E6%8F%90%E4%BE%9B%E2%80%9C%E6%8A%80%E6%9C%AF%E6%94%AF%E6%8C%81%E5%92%8C%E5%8D%8F%E5%8A%A9%E2%80%9D%EF%BC%8C%E8%BF%99%E6%84%8F%E5%91%B3%E7%9D%80%E5%A6%82%E6%9E%9C%E5%BD%93%E5%B1%80%E4%B8%BA%E4%BA%86%E5%88%91%E4%BA%8B%E4%BE%A6%E6%9F%A5%EF%BC%8C%E5%88%B0%E4%BA%91%E4%B8%8A%E8%B4%B5%E5%B7%9E%E8%A6%81%E6%B1%82%E5%8F%96%E5%BE%97%E6%9F%90iCloud%E7%94%A8%E6%88%B7%E7%9A%84%20%E4%BF%A1%E6%81%AF%E6%97%B6%EF%BC%8C%E8%AF%A5%E5%85%AC%E5%8F%B8%E6%9C%89%E6%B3%95%E5%BE%8B%E4%B9%89%E5%8A%A1%E6%8F%90%E4%BE%9B%E7%9B%B8%E5%85%B3%E4%BF%A1%E6%81%AF%EF%BC%8C%E4%BD%86%E5%8D%B4%E5%87%A0%E4%B9%8E%E6%B2%A1%E6%9C%89%E6%B3%95%E5%BE%8B%E9%80%94%E5%BE%84%E6%8C%91%E6%88%98%E6%88%96%E6%8B%92%E7%BB%9D%E8%A6%81%E6%B1%82%E3%80%82)。更重要的是,苹果把中国用户的 iCloud 加密密钥也存放在中国,一旦收到合法命令要求解密数据,苹果和云上贵州**只能遵从**[zh.amnesty.org](https://zh.amnesty.org/content-type/more-resources/news/5-things-you-need-to-know-about-apple-in-china/#:~:text=%E8%BF%99%E8%A7%86%E4%B9%8E%E6%83%85%E5%86%B5%E8%80%8C%E5%AE%9A%EF%BC%8C%E4%B9%9F%E5%B0%B1%E6%98%AF%E8%8B%B9%E6%9E%9C%E5%9C%A8%E4%BB%80%E4%B9%88%E6%83%85%E5%86%B5%E4%B8%8B%E4%BC%9A%E5%85%81%E8%AE%B8%E4%BA%91%E4%B8%8A%E8%B4%B5%E5%B7%9E%E4%BB%A5%E5%8F%8A%E4%B8%AD%E5%9B%BD%E5%BD%93%E5%B1%80%E6%9F%A5%E9%98%85iCloud%E7%94%A8%E6%88%B7%E7%9A%84%E8%A7%A3%E5%AF%86%E6%95%B0%E6%8D%AE%E3%80%82%E5%BD%93%E7%94%A8%E6%88%B7%E5%9C%A8%E4%B8%AD%E5%9B%BD%E6%8E%A5%E5%8F%97iCloud%E7%9A%84%E6%9C%8D%E5%8A%A1%E6%9D%A1%E6%AC%BE%E6%97%B6%EF%BC%8C%E5%B0%B1%E5%90%8C%E6%84%8F%E2%80%9C%E5%9F%BA%E4%BA%8E%E6%B3%95%E5%BE%8B%E8%A6%81%E6%B1%82%E2%80%9D%20%E8%AE%A9%E8%87%AA%E5%B7%B1%E7%9A%84%E4%BF%A1%E6%81%AF%E5%92%8C%E5%86%85%E5%AE%B9%E8%BD%AC%E4%BA%A4%E7%BB%99%E6%89%A7%E6%B3%95%E6%9C%BA%E5%85%B3%E3%80%82%E6%9B%B4%E9%87%8D%E8%A6%81%E7%9A%84%E6%98%AF%EF%BC%8C%E8%8B%B9%E6%9E%9C%E4%BB%8E%E7%8E%B0%E5%9C%A8%E5%BC%80%E5%A7%8B%E4%BC%9A%E5%B0%86%E4%B8%AD%E5%9B%BD%E7%94%A8%E6%88%B7%E7%9A%84%E5%8A%A0%E5%AF%86%E9%92%A5%E5%8C%99%E5%82%A8%E5%AD%98%E5%9C%A8%E4%B8%AD%E5%9B%BD%E5%A2%83%E5%86%85%EF%BC%8C%E8%80%8C%E4%B8%8D%E6%98%AF%E5%9C%A8%E7%BE%8E%E5%9B%BD%E3%80%82%E5%A6%82%E6%9E%9C%E8%AF%A5%E5%85%AC%E5%8F%B8%20%E8%A2%AB%E8%A6%81%E6%B1%82%E4%BA%A4%E5%87%BA%E8%A7%A3%E5%AF%86%E6%95%B0%E6%8D%AE%EF%BC%8C%E5%8F%AA%E8%A6%81%E6%9C%89%E5%85%B3%E8%A6%81%E6%B1%82%E9%81%B5%E5%AE%88%E6%B3%95%E5%BE%8B%E8%A7%84%E5%AE%9A%EF%BC%8C%E4%BB%96%E4%BB%AC%E5%B0%B1%E5%8F%AA%E8%83%BD%E9%85%8D%E5%90%88%E3%80%82)。换言之,在标准数据保护模式下,中国当局有途径通过法律手段获取本地存储的iCloud明文数据。这引发了人们对隐私的担忧:如果没有端到端加密,中国的用户数据可能在政府要求下被查看。然而如果用户开启高级数据保护,使得苹果也无法解读备份内容,那么即便在中国,此举从技术上为用户争取到了更高的私密性(前提是中国地区允许开启ADP——截至目前,苹果并未在中国禁用该功能,国区用户依然可以自行启用高级数据保护[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=%E8%A6%81%E4%BF%9D%E6%8A%A4%E4%BD%A0%E5%9C%A8%20iCloud%20%E4%B8%AD%E7%9A%84%E6%95%B0%E6%8D%AE%EF%BC%8C%E9%A6%96%E5%85%88%E8%A6%81%E4%BF%9D%E6%8A%A4%E4%BD%A0%E7%9A%84%20Apple%20%E8%B4%A6%E6%88%B7%E3%80%82%E6%89%80%E6%9C%89%E6%96%B0%E7%9A%84,Apple%20%E8%B4%A6%E6%88%B7%E9%83%BD%E9%9C%80%E8%A6%81%E5%90%AF%E7%94%A8%E5%8F%8C%E9%87%8D%E8%AE%A4%E8%AF%81%EF%BC%8C%E4%BB%A5%E5%8D%8F%E5%8A%A9%E4%BD%A0%E6%8A%B5%E5%BE%A1%E5%B0%9D%E8%AF%95%E8%8E%B7%E5%8F%96%E4%BD%A0%E8%B4%A6%E6%88%B7%E8%AE%BF%E9%97%AE%E6%9D%83%E9%99%90%E7%9A%84%E6%AC%BA%E8%AF%88%E8%A1%8C%E4%B8%BA%E3%80%82Apple%20%E7%94%9F%E6%80%81%E7%B3%BB%E7%BB%9F%E4%B8%AD%E7%9A%84%E8%AE%B8%E5%A4%9A%E5%8A%9F%E8%83%BD%E4%B9%9F%E8%A6%81%E6%B1%82%E5%90%AF%E7%94%A8%E5%8F%8C%E9%87%8D%E8%AE%A4%E8%AF%81%EF%BC%8C%E5%8C%85%E6%8B%AC%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E3%80%82)[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=,iCloud%20%E6%95%B0%E6%8D%AE%E5%9D%87%E5%8F%97%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E4%BF%9D%E6%8A%A4%E3%80%82%E8%BF%99%E6%97%B6%E9%A2%9D%E5%A4%96%E7%9A%84%E5%8F%97%E4%BF%9D%E6%8A%A4%E6%95%B0%E6%8D%AE%E5%8C%85%E6%8B%AC%E2%80%9CiCloud%20%E4%BA%91%E5%A4%87%E4%BB%BD%E2%80%9D%E3%80%81%E2%80%9C%E7%85%A7%E7%89%87%E2%80%9D%E3%80%81%E2%80%9C%E5%A4%87%E5%BF%98%E5%BD%95%E2%80%9D%E6%95%B0%E6%8D%AE%E7%AD%89%E3%80%82))。

再看**英国**的情况。英国政府近年以打击犯罪和恐怖主义为由,不断向科技公司施压要求提供加密数据的后门访问权。2023年底,英国援引《调查权力法》(IPA)秘密向苹果发出“技术能力通知”(TCN),**要求苹果在全球范围内为英国安全部门提供对加密iCloud内容的解锁途径**[cnbeta.com.tw](https://www.cnbeta.com.tw/articles/tech/1480616.htm#:~:text=%E8%8B%B9%E6%9E%9C%E5%9C%A8%E4%B8%80%E4%BB%BD%E5%A3%B0%E6%98%8E%E4%B8%AD%E8%A1%A8%E7%A4%BA%EF%BC%9A%E2%80%9C%E9%89%B4%E4%BA%8E%E6%95%B0%E6%8D%AE%E6%B3%84%E9%9C%B2%E5%92%8C%E5%85%B6%E4%BB%96%E5%AF%B9%E5%AE%A2%E6%88%B7%E9%9A%90%E7%A7%81%E7%9A%84%E5%A8%81%E8%83%81%E4%B8%8D%E6%96%AD%E5%A2%9E%E5%8A%A0%EF%BC%8C%E6%88%91%E4%BB%AC%E5%AF%B9%20ADP%20%E6%8F%90%E4%BE%9B%E7%9A%84%E4%BF%9D%E6%8A%A4%E5%B0%86%E6%97%A0%E6%B3%95%E6%8F%90%E4%BE%9B%E7%BB%99%E8%8B%B1%E5%9B%BD%E5%AE%A2%E6%88%B7%E6%B7%B1%E6%84%9F%E5%A4%B1%E6%9C%9B%E3%80%82ADP%20%E4%BD%BF%E7%94%A8%E7%AB%AF%E5%88%B0%E7%AB%AF%E5%8A%A0%E5%AF%86%E4%BF%9D%E6%8A%A4%20iCloud,%E6%95%B0%E6%8D%AE%EF%BC%8C%E8%BF%99%E6%84%8F%E5%91%B3%E7%9D%80%E6%95%B0%E6%8D%AE%E5%8F%AA%E8%83%BD%E7%94%B1%E6%8B%A5%E6%9C%89%E6%95%B0%E6%8D%AE%E7%9A%84%E7%94%A8%E6%88%B7%E8%A7%A3%E5%AF%86%EF%BC%8C%E5%B9%B6%E4%B8%94%E5%8F%AA%E8%83%BD%E5%9C%A8%E5%85%B6%E5%8F%97%E4%BF%A1%E4%BB%BB%E7%9A%84%E8%AE%BE%E5%A4%87%E4%B8%8A%E8%A7%A3%E5%AF%86%E3%80%82%E2%80%9D)。结果是,苹果选择在英国境内**停止提供高级数据保护功能给新用户**。已有启用ADP的英国用户被通知需在宽限期内手动将其关闭,否则将无法继续使用iCloud备份[cnbeta.com.tw](https://www.cnbeta.com.tw/articles/tech/1480616.htm#:~:text=%E5%B7%B2%E7%BB%8F%E4%BD%BF%E7%94%A8%E9%AB%98%E7%BA%A7%E6%95%B0%E6%8D%AE%E4%BF%9D%E6%8A%A4%20)。苹果在声明中表示对此深感失望,但为了遵守当地法律别无他法[cnbeta.com.tw](https://www.cnbeta.com.tw/articles/tech/1480616.htm#:~:text=%E8%8B%B9%E6%9E%9C%E5%9C%A8%E4%B8%80%E4%BB%BD%E5%A3%B0%E6%98%8E%E4%B8%AD%E8%A1%A8%E7%A4%BA%EF%BC%9A%E2%80%9C%E9%89%B4%E4%BA%8E%E6%95%B0%E6%8D%AE%E6%B3%84%E9%9C%B2%E5%92%8C%E5%85%B6%E4%BB%96%E5%AF%B9%E5%AE%A2%E6%88%B7%E9%9A%90%E7%A7%81%E7%9A%84%E5%A8%81%E8%83%81%E4%B8%8D%E6%96%AD%E5%A2%9E%E5%8A%A0%EF%BC%8C%E6%88%91%E4%BB%AC%E5%AF%B9%20ADP%20%E6%8F%90%E4%BE%9B%E7%9A%84%E4%BF%9D%E6%8A%A4%E5%B0%86%E6%97%A0%E6%B3%95%E6%8F%90%E4%BE%9B%E7%BB%99%E8%8B%B1%E5%9B%BD%E5%AE%A2%E6%88%B7%E6%B7%B1%E6%84%9F%E5%A4%B1%E6%9C%9B%E3%80%82ADP%20%E4%BD%BF%E7%94%A8%E7%AB%AF%E5%88%B0%E7%AB%AF%E5%8A%A0%E5%AF%86%E4%BF%9D%E6%8A%A4%20iCloud,%E6%95%B0%E6%8D%AE%EF%BC%8C%E8%BF%99%E6%84%8F%E5%91%B3%E7%9D%80%E6%95%B0%E6%8D%AE%E5%8F%AA%E8%83%BD%E7%94%B1%E6%8B%A5%E6%9C%89%E6%95%B0%E6%8D%AE%E7%9A%84%E7%94%A8%E6%88%B7%E8%A7%A3%E5%AF%86%EF%BC%8C%E5%B9%B6%E4%B8%94%E5%8F%AA%E8%83%BD%E5%9C%A8%E5%85%B6%E5%8F%97%E4%BF%A1%E4%BB%BB%E7%9A%84%E8%AE%BE%E5%A4%87%E4%B8%8A%E8%A7%A3%E5%AF%86%E3%80%82%E2%80%9D)。下面这张截图显示了英国用户在系统中看到的提示信息,明确告知ADP服务不再可用

这一英国内外的罕见举措表明,各国政府正日益重视加密带来的执法障碍,而苹果则在平衡用户隐私和法律要求之间走钢丝。尽管英国的情况迫使苹果让步(取消当地ADP),但苹果并未真的为政府打造解密后门,而是通过限制功能来表明态度——这与其长期立场一致:**绝不在加密产品中留后门,即使承受业务上的损失**[cnbeta.com.tw](https://www.cnbeta.com.tw/articles/tech/1480616.htm#:~:text=%E8%8B%B9%E6%9E%9C%E5%9C%A8%E4%B8%80%E4%BB%BD%E5%A3%B0%E6%98%8E%E4%B8%AD%E8%A1%A8%E7%A4%BA%EF%BC%9A%E2%80%9C%E9%89%B4%E4%BA%8E%E6%95%B0%E6%8D%AE%E6%B3%84%E9%9C%B2%E5%92%8C%E5%85%B6%E4%BB%96%E5%AF%B9%E5%AE%A2%E6%88%B7%E9%9A%90%E7%A7%81%E7%9A%84%E5%A8%81%E8%83%81%E4%B8%8D%E6%96%AD%E5%A2%9E%E5%8A%A0%EF%BC%8C%E6%88%91%E4%BB%AC%E5%AF%B9%20ADP%20%E6%8F%90%E4%BE%9B%E7%9A%84%E4%BF%9D%E6%8A%A4%E5%B0%86%E6%97%A0%E6%B3%95%E6%8F%90%E4%BE%9B%E7%BB%99%E8%8B%B1%E5%9B%BD%E5%AE%A2%E6%88%B7%E6%B7%B1%E6%84%9F%E5%A4%B1%E6%9C%9B%E3%80%82ADP%20%E4%BD%BF%E7%94%A8%E7%AB%AF%E5%88%B0%E7%AB%AF%E5%8A%A0%E5%AF%86%E4%BF%9D%E6%8A%A4%20iCloud,%E6%95%B0%E6%8D%AE%EF%BC%8C%E8%BF%99%E6%84%8F%E5%91%B3%E7%9D%80%E6%95%B0%E6%8D%AE%E5%8F%AA%E8%83%BD%E7%94%B1%E6%8B%A5%E6%9C%89%E6%95%B0%E6%8D%AE%E7%9A%84%E7%94%A8%E6%88%B7%E8%A7%A3%E5%AF%86%EF%BC%8C%E5%B9%B6%E4%B8%94%E5%8F%AA%E8%83%BD%E5%9C%A8%E5%85%B6%E5%8F%97%E4%BF%A1%E4%BB%BB%E7%9A%84%E8%AE%BE%E5%A4%87%E4%B8%8A%E8%A7%A3%E5%AF%86%E3%80%82%E2%80%9D)。

### 高级数据保护与安全密钥

**高级数据保护(ADP)** 是苹果于 iOS 16.2 引入的一项可选功能,其核心是在用户选择开启后,将包括设备备份在内的大部分 iCloud 数据升级为端到端加密存储[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=,%E6%95%B0%E6%8D%AE%E4%B8%AD%E5%BF%83%EF%BC%8C%E5%9B%A0%E6%AD%A4%E6%88%91%E4%BB%AC%E5%8F%AF%E4%BB%A5%E5%8D%8F%E5%8A%A9%E4%BD%A0%E8%BF%9B%E8%A1%8C%E6%95%B0%E6%8D%AE%E6%81%A2%E5%A4%8D%EF%BC%8C%E5%B9%B6%E4%B8%94%E5%8F%AA%E6%9C%89%E9%83%A8%E5%88%86%E6%95%B0%E6%8D%AE%E4%BC%9A%E8%BF%9B%E8%A1%8C%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E3%80%82)[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=,iCloud%20%E6%95%B0%E6%8D%AE%E5%9D%87%E5%8F%97%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E4%BF%9D%E6%8A%A4%E3%80%82%E8%BF%99%E6%97%B6%E9%A2%9D%E5%A4%96%E7%9A%84%E5%8F%97%E4%BF%9D%E6%8A%A4%E6%95%B0%E6%8D%AE%E5%8C%85%E6%8B%AC%E2%80%9CiCloud%20%E4%BA%91%E5%A4%87%E4%BB%BD%E2%80%9D%E3%80%81%E2%80%9C%E7%85%A7%E7%89%87%E2%80%9D%E3%80%81%E2%80%9C%E5%A4%87%E5%BF%98%E5%BD%95%E2%80%9D%E6%95%B0%E6%8D%AE%E7%AD%89%E3%80%82)。开启ADP有两个前提:账户已启用双重认证,以及设置了账户恢复联系人或恢复密钥,以防用户遗失访问权限[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=%E8%A6%81%E4%BF%9D%E6%8A%A4%E4%BD%A0%E5%9C%A8%20iCloud%20%E4%B8%AD%E7%9A%84%E6%95%B0%E6%8D%AE%EF%BC%8C%E9%A6%96%E5%85%88%E8%A6%81%E4%BF%9D%E6%8A%A4%E4%BD%A0%E7%9A%84%20Apple%20%E8%B4%A6%E6%88%B7%E3%80%82%E6%89%80%E6%9C%89%E6%96%B0%E7%9A%84,Apple%20%E8%B4%A6%E6%88%B7%E9%83%BD%E9%9C%80%E8%A6%81%E5%90%AF%E7%94%A8%E5%8F%8C%E9%87%8D%E8%AE%A4%E8%AF%81%EF%BC%8C%E4%BB%A5%E5%8D%8F%E5%8A%A9%E4%BD%A0%E6%8A%B5%E5%BE%A1%E5%B0%9D%E8%AF%95%E8%8E%B7%E5%8F%96%E4%BD%A0%E8%B4%A6%E6%88%B7%E8%AE%BF%E9%97%AE%E6%9D%83%E9%99%90%E7%9A%84%E6%AC%BA%E8%AF%88%E8%A1%8C%E4%B8%BA%E3%80%82Apple%20%E7%94%9F%E6%80%81%E7%B3%BB%E7%BB%9F%E4%B8%AD%E7%9A%84%E8%AE%B8%E5%A4%9A%E5%8A%9F%E8%83%BD%E4%B9%9F%E8%A6%81%E6%B1%82%E5%90%AF%E7%94%A8%E5%8F%8C%E9%87%8D%E8%AE%A4%E8%AF%81%EF%BC%8C%E5%8C%85%E6%8B%AC%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E3%80%82)[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=%E5%85%B3%E4%BA%8E%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E6%95%B0%E6%8D%AE)。在ADP模式下,**Apple不再持有绝大部分云数据的解锁密钥**,这些密钥只存在于用户的受信任设备中[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=,iCloud%20%E6%95%B0%E6%8D%AE%E5%9D%87%E5%8F%97%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E4%BF%9D%E6%8A%A4%E3%80%82%E8%BF%99%E6%97%B6%E9%A2%9D%E5%A4%96%E7%9A%84%E5%8F%97%E4%BF%9D%E6%8A%A4%E6%95%B0%E6%8D%AE%E5%8C%85%E6%8B%AC%E2%80%9CiCloud%20%E4%BA%91%E5%A4%87%E4%BB%BD%E2%80%9D%E3%80%81%E2%80%9C%E7%85%A7%E7%89%87%E2%80%9D%E3%80%81%E2%80%9C%E5%A4%87%E5%BF%98%E5%BD%95%E2%80%9D%E6%95%B0%E6%8D%AE%E7%AD%89%E3%80%82)。这意味着,即便苹果公司收到政府索取数据的要求或其服务器遭黑客攻击,没有密钥的加密数据对任何第三方都是无意义的乱码。正如苹果声明所言:“只有拥有数据的用户才能解密,Apple 无法访问端对端加密的数据”[cnbeta.com.tw](https://www.cnbeta.com.tw/articles/tech/1480616.htm#:~:text=%E8%8B%B9%E6%9E%9C%E5%9C%A8%E4%B8%80%E4%BB%BD%E5%A3%B0%E6%98%8E%E4%B8%AD%E8%A1%A8%E7%A4%BA%EF%BC%9A%E2%80%9C%E9%89%B4%E4%BA%8E%E6%95%B0%E6%8D%AE%E6%B3%84%E9%9C%B2%E5%92%8C%E5%85%B6%E4%BB%96%E5%AF%B9%E5%AE%A2%E6%88%B7%E9%9A%90%E7%A7%81%E7%9A%84%E5%A8%81%E8%83%81%E4%B8%8D%E6%96%AD%E5%A2%9E%E5%8A%A0%EF%BC%8C%E6%88%91%E4%BB%AC%E5%AF%B9%20ADP%20%E6%8F%90%E4%BE%9B%E7%9A%84%E4%BF%9D%E6%8A%A4%E5%B0%86%E6%97%A0%E6%B3%95%E6%8F%90%E4%BE%9B%E7%BB%99%E8%8B%B1%E5%9B%BD%E5%AE%A2%E6%88%B7%E6%B7%B1%E6%84%9F%E5%A4%B1%E6%9C%9B%E3%80%82ADP%20%E4%BD%BF%E7%94%A8%E7%AB%AF%E5%88%B0%E7%AB%AF%E5%8A%A0%E5%AF%86%E4%BF%9D%E6%8A%A4%20iCloud,%E6%95%B0%E6%8D%AE%EF%BC%8C%E8%BF%99%E6%84%8F%E5%91%B3%E7%9D%80%E6%95%B0%E6%8D%AE%E5%8F%AA%E8%83%BD%E7%94%B1%E6%8B%A5%E6%9C%89%E6%95%B0%E6%8D%AE%E7%9A%84%E7%94%A8%E6%88%B7%E8%A7%A3%E5%AF%86%EF%BC%8C%E5%B9%B6%E4%B8%94%E5%8F%AA%E8%83%BD%E5%9C%A8%E5%85%B6%E5%8F%97%E4%BF%A1%E4%BB%BB%E7%9A%84%E8%AE%BE%E5%A4%87%E4%B8%8A%E8%A7%A3%E5%AF%86%E3%80%82%E2%80%9D)。可以说,ADP将用户云数据的主导权完全交还给用户自己,从而彻底消除了苹果方面潜在的数据泄露点。

为了进一步增强账户安全,苹果在_iOS 16.3_开始支持绑定实体**安全密钥**(如 **YubiKey**)作为 Apple ID 的额外两步验证方式[sspai.com](https://sspai.com/post/78479#:~:text=%E9%9A%8F%E7%9D%80%20iOS%2FiPadOS%2016,ID%20%E7%94%A8%E4%B8%8A%E9%A2%9D%E5%A4%96%E7%9A%84%E5%AE%89%E5%85%A8%E4%BF%9D%E6%8A%A4%E4%BA%86%E3%80%82%E4%B8%8D%E8%BF%87%E5%AF%B9%E4%BA%8E%E5%A4%A7%E5%A4%9A%E6%95%B0%E7%9A%84%E4%BA%BA%E6%9D%A5%E8%AF%B4%EF%BC%8C%E5%8F%AF%E8%83%BD%E5%AF%B9%E4%BA%8E%E5%AE%89%E5%85%A8%E5%AF%86%E9%92%A5%E7%9A%84%E4%BA%86%E8%A7%A3%E7%A8%8B%E5%BA%A6%E6%9C%80%E5%A4%9A%E5%81%9C%E7%95%99%E5%9C%A8%E9%93%B6%E8%A1%8C%E5%8F%91%E7%9A%84%20U%20%E7%9B%BE%E4%B8%8A%E3%80%82)。过去Apple ID登录主要依赖密码+发送到受信设备的验证码,但假如用户Apple ID密码泄露,攻击者可能利用社会工程获取验证码。而引入实体安全密钥后,用户可以要求任何新的登录尝试都必须提供物理密钥认证才能完成。这相当于给 Apple ID 上了一把“硬件锁”。对于比特币持有者而言,这一步非常值得配置:即使黑客骗取了您的苹果账号密码,没有您的YubiKey或同类FIDO2安全密钥,他仍无法登录您的iCloud或停用您的ADP。安全密钥本身具有防钓鱼特性,它不会把可被重用的机密泄露给假网站,再加上密钥私藏于硬件内部不可导出,使得账户保护达到新的高度[sspai.com](https://sspai.com/post/78479#:~:text=%E7%9F%A5%E5%90%8D%E7%9A%84%E5%AE%89%E5%85%A8%E5%AF%86%E9%92%A5%E5%93%81%E7%89%8C%20YubiKey%20%E6%97%97%E4%B8%8B%E7%9A%84%E4%BA%A7%E5%93%81)[sspai.com](https://sspai.com/post/78479#:~:text=%E5%92%8C%20U%20%E7%9B%98%E4%B8%8D%E4%B8%80%E6%A0%B7%E7%9A%84%E6%98%AF%EF%BC%8C%E5%AE%89%E5%85%A8%E5%AF%86%E9%92%A5%E5%8F%AA%E8%83%BD%E5%86%99%E5%85%A5%E8%AE%A4%E8%AF%81%E4%BF%A1%E6%81%AF%EF%BC%8C%E4%BB%BB%E4%BD%95%E4%BA%BA%E6%88%96%E7%A8%8B%E5%BA%8F%E9%83%BD%E4%B8%8D%E8%83%BD%E4%BB%8E%E5%AE%89%E5%85%A8%E5%AF%86%E9%92%A5%E4%B8%AD%E8%AF%BB%E5%8F%96%E6%95%B0%E6%8D%AE%E3%80%82%E5%9F%BA%E4%BA%8E%E5%8F%AA%E5%86%99%E4%B8%8D%E8%AF%BB%E8%BF%99%E6%A0%B7%E7%9A%84%E7%89%B9%E6%80%A7%EF%BC%8C%E5%AE%89%E5%85%A8%E5%AF%86%E9%92%A5%E5%B8%B8%E5%B8%B8%E4%BC%9A%E8%A2%AB%E7%94%A8%E4%BA%8E%E5%8A%A0%E5%AF%86%E3%80%81%E6%9B%BF%E4%BB%A3%E5%AF%86%E7%A0%81%E6%88%96%E6%98%AF%E8%BF%9B%E8%A1%8C%20%E5%A4%9A%E5%9B%A0%E7%B4%A0%E8%AE%A4%E8%AF%81%E3%80%82)。简而言之,\*\*“ADP + 硬件安全密钥”\*\*的组合为用户云数据打造了双重护城河:前者确保云上数据加密不被窥探,后者确保账户本身不被劫持利用。

需要注意的是,启用ADP后如果遗失所有设备且忘记密码,苹果**无法**帮您找回数据[support.apple.com](https://support.apple.com/zh-cn/102651#:~:text=%E5%85%B3%E4%BA%8E%E7%AB%AF%E5%AF%B9%E7%AB%AF%E5%8A%A0%E5%AF%86%E6%95%B0%E6%8D%AE)。这就像您把保险箱钥匙只握在自己手里而不交给任何人保管,其安全性空前提高,但也意味着**责任完全在您**。因此请务必牢记Apple ID密码,保管好恢复密钥或紧急联系人。一旦平衡好便利与安全,这套机制将为您的数字资产提供堪比硬件钱包的云端保障。

# 后门密钥与私钥不可拆分性

现代加密体系的设计使得用户私钥与设备环境密不可分。在苹果的生态中,每台设备都拥有由硬件生成的唯一加密根密钥。例如,**安全隔区**(Secure Enclave)内嵌入了设备唯一标识符UID作为根密钥,UID由安全硬件随机生成并烧录至芯片中[help.apple.com](https://help.apple.com/pdf/security/en_US/apple-platform-security-guide.pdf#:~:text=protects%20the%20UID%20from%20being,UID%20allows%20data%20to%20be)。这个UID既不与任何其他设备标识相关,也**无法被设备外的任何人(包括苹果官方)获取**[help.apple.com](https://help.apple.com/pdf/security/en_US/apple-platform-security-guide.pdf#:~:text=protects%20the%20UID%20from%20being,UID%20allows%20data%20to%20be)。同时,用户的解锁密码与该UID进行数学“交织”(entangle),共同派生出加密密钥[help.apple.com](https://help.apple.com/pdf/security/en_US/apple-platform-security-guide.pdf#:~:text=match%20at%20L5420%20The%20passcode,iteration%20count%20is%20used%20to)。换言之,设备硬件密钥和用户密码共同决定了数据加密密钥,**没有这两者就无法还原密钥**。这体现了用户私钥对设备及用户身份的强绑定——**苹果没有第三方密钥可以绕过这一绑定关系**[help.apple.com](https://help.apple.com/pdf/security/en_US/apple-platform-security-guide.pdf#:~:text=protects%20the%20UID%20from%20being,UID%20allows%20data%20to%20be)[help.apple.com](https://help.apple.com/pdf/security/en_US/apple-platform-security-guide.pdf#:~:text=match%20at%20L5420%20The%20passcode,iteration%20count%20is%20used%20to)。

从密码学角度来看,如果苹果试图在上述体系中插入一个额外的“后门密钥”,将面临巨大的技术困难,并且这样的异常极易被察觉。设想苹果通过异或(XOR)或 Shamir 密钥共享等方式,将一个后门密钥与用户密钥组合:

* **实现层面的异常**:用户设备在正常情况下应当能够独立完成解密/签名操作。如果加入隐藏密钥份额,意味着设备单凭用户自己的密钥无法完成某些解密,必须依赖苹果持有的那一份。这样的改动会造成**额外的密钥协商步骤或异常的解密失败**。例如,若苹果将后门密钥与用户密钥异或生成实际工作密钥,那么**单用用户密钥将无法解密出正确结果**,设备可能需要静默地向苹果服务器请求密钥片段或进行额外计算。这类非预期的通信或计算步骤很容易被安全研究者通过流量分析或逆向工程发现端倪。再比如采用 Shamir’s Secret Sharing 等门限方案,如果苹果持有一份密钥碎片,设备在解密时就需要满足门限条件,这通常意味着**需要苹果的参与或预置公钥**,从而在协议日志中留下异常痕迹。任何偏离常规协议的做法——无论是多传输一段数据,还是多保存一段密钥信息——都可能成为研究者捕捉的线索。历史经验表明,密码协议中的“奇怪之处”往往预示潜在漏洞或后门:例如 NSA 推出的 Dual\_EC\_DRBG 伪随机数生成器由于使用了异常常数,被专家迅速怀疑存在后门;著名密码学家施奈尔(Bruce Schneier)就曾直言 Dual\_EC\_DRBG 中的后门“相当明显”,呼吁业界停止使用[en.wikipedia.org](https://en.wikipedia.org/wiki/Dual_EC_DRBG#:~:text=theoretically%20impossible%20for%20anyone%20but,Bruce%20Schneier%20concluded%20shortly%20after)。由此可见,**试图暗中插入额外密钥会在数学实现上留下破绽**,而资深密码学者和安全社区有足够能力识别这些反常之处。

进一步,从**门限签名**理论对比苹果现有密钥管理,可以加深这一不可行性的理解。门限密码学允许将密钥拆分给多方持有,只有达到预定门槛的份额才能重构密钥或执行签名解密[toc.csail.mit.edu](https://toc.csail.mit.edu/node/217#:~:text=Threshold%20Cryptography%20,exchange%20for%20digital%20receipts)[medium.com](https://medium.com/@kyodo-tech/threshold-encryption-for-secure-multi-party-collaboration-72e168052da7#:~:text=Medium%20medium,performed%20collaboratively%20by%20multiple%20parties)。其优点在于提高了密钥托管的安全性,需要多方协作才能解锁秘密。然而,这种机制是**公开设计的一部分**,各参与方和流程都是明示的。例如在某些区块链多重签名方案中,多个私钥持有者共同生成交易签名,每个人都知晓门限机制的存在。相较之下,苹果在产品中的密钥管理要么是**完全由用户端掌握密钥**(如iPhone本地数据加密,密钥存在Secure Enclave中),要么是在用户许可下由苹果代管(如传统iCloud云备份未启用高级加密时,苹果保存备份密钥)。苹果并没有公开采用“两方门限”的模式来和用户分享密钥,否则等于声明“用户单方无法完全掌控自己的解密权”。如果苹果暗中采用门限签名让自己持有一份密钥碎片,本质上就是一种\*\*变相密钥托管(Escrow)\*\*行为。这样的做法会明显偏离苹果宣称的零后门立场,与其在隐私政策中反复强调的原则相违背。值得注意的是,苹果在其官方隐私声明中明确表示:“**我们从未在任何产品或服务中创建过后门或万能解锁主密钥**”[apple.com](https://www.apple.com/privacy/government-information-requests/#:~:text=Apple%20has%20never%20created%20a,And%20we%C2%A0never%C2%A0will)。因此,从理论和实践双重层面来看,**用户私钥与潜在后门密钥是难以在不被发现的情况下拆分存在的**。任何试图将二者解耦的举措都会引起体系架构的异常,进而难逃专家法眼。

## 加密社区对后门的发现与审计

在当今的安全生态中,**不存在“悄无声息的后门”**。一旦厂商试图在加密方案中掺入后门密钥,全球的密码学社区和安全研究人员都有多种手段将其揪出。下面从几个方面概述社区常用的后门检测与审计方法:

* **开源协议分析**:安全专家偏好开源的软件和协议,因为源码透明意味着任何可疑的算法修改、密钥处理流程都暴露在公众视野中。通过阅读和形式化分析公开的协议规范,研究者可以发现是否有多余的密钥交换步骤或异常的参数。例如,Signal通信协议的源代码和技术细节是完全公开的,全球专家曾多次审阅其实现,验证其端到端加密未存在后门[linkedin.com](https://www.linkedin.com/pulse/signal-most-secure-chat-app-anthony-s-clark-t2hec#:~:text=Open)。事实证明,公开透明带来的是更严苛的监督,**任何隐秘加入的密钥参数都有可能被审计人员发现**。正如业内人士所指出的,Signal 采用开放源码意味着**安全专家可以独立审计其代码以核实安全性**[linkedin.com](https://www.linkedin.com/pulse/signal-most-secure-chat-app-anthony-s-clark-t2hec#:~:text=Open)。类似地,许多现代加密库都会经过社区审视,以确保其中没有“暗门”。

* **逆向工程与二进制审计**:对于闭源的软件(例如苹果自身的系统组件),安全研究者会运用逆向工程技术来分析应用的二进制代码和运行时行为。一旦苹果的加密实现存在未公开的密钥使用,比如在本地程序中引用了某个神秘常量或调用了隐藏的密钥解密函数,逆向工程往往能还原这些逻辑。专业团队通过调试、反编译、动态埋点等方式**重现协议的握手过程**,查看每一步骤所用的密钥材料。如果过程中出现与官方文档不符的环节(例如本应由用户设备生成的密钥却从外部获取),将立即引发怀疑。此外,安全社区定期举办的**漏洞挖掘和破解挑战赛**也扮演重要角色——顶尖黑客会竞相攻破苹果设备的加密层,并公开报告发现的问题。过去这些努力揭示了一些实现漏洞(如内存越界、0day攻击途径),但从未曝出“苹果预留万能密钥”之类的后门。一例典型事件是2017年有黑客成功解密了Secure Enclave固件以研究其中机理,结果证实**即便取得固件代码,攻击者仍无法提取到任何用户密钥或后门凭证**[ciso.economictimes.indiatimes.com](https://ciso.economictimes.indiatimes.com/news/new-unfixable-vulnerability-revealed-in-apples-secure-enclave-chip/77342374#:~:text=bionic%20chips%20so%20newer%20devices,are%20safe)。这一结论进一步增强了业界对苹果加密实现中无后门的信心。

* **网络流量与协议行为分析**:加密协议往往涉及设备与服务器的交互流程。研究人员会抓包和监控这些网络流量,分析协议握手时交换的消息格式和内容。如果苹果尝试在密钥协商时暗中插入自己的公钥或请求额外数据,流量分析将捕捉到异常的报文模式。例如,在正常的端到端加密通信中,设备之间交换彼此的公钥证书,不应有第三方公钥悄然出现。而所谓“幽灵用户”后门提案正是要求服务提供商在群聊中**偷偷加入一个看不见的第三方公钥**。这样的方案被广泛批评因为它**破坏了用户验证通信对端身份的机制**,需要服务器隐藏通知才能欺骗用户[lawfaremedia.org](https://www.lawfaremedia.org/article/open-letter-gchq-threats-posed-ghost-proposal#:~:text=Our%20letter%20explains%20how%20the,are%20protected%20by%20strong%20encryption)。密码学家指出,这将**削弱认证过程**并带来新漏洞,因此难以在不被发现的情况下实施[lawfaremedia.org](https://www.lawfaremedia.org/article/open-letter-gchq-threats-posed-ghost-proposal#:~:text=Our%20letter%20explains%20how%20the,are%20protected%20by%20strong%20encryption)。由此可见,通过流量异常识别潜在后门是切实可行的。当年的GCHQ“幽灵用户”建议一提出,就被包括苹果在内的业界联合抵制,47家机构和专家联名公开信指出该做法“对网络安全构成严重威胁”[internetsociety.org](https://www.internetsociety.org/news/statements/2019/internet-society-signs-open-letter-opposing-gchq-ghost-proposal/#:~:text=Internet%20Society%20Signs%20Open%20Letter,allow%20the%20government%20to)[silicon.co.uk](https://www.silicon.co.uk/e-regulation/surveillance/tech-firms-oppose-gchq-ghost-encryption-proposal-258793#:~:text=Tech%20Firms%20Oppose%20GCHQ%20%27Ghost%27,encrypted%20conversation%20without%20notifying),可见社区对这类后门手段有高度警惕性。

* **独立审计和信任链验证**:许多安全敏感的加密功能会接受独立机构的审计,以建立公众信任。比如苹果的 **iCloud 钥匙串(Keychain)** 采用多层加密和信任链机制,其设计文档表明**敏感信息的密钥始终需要Secure Enclave参与**才能解锁[techrepublic.com](https://www.techrepublic.com/article/is-apple-icloud-keychain-safe/#:~:text=AES)。有第三方评估指出,钥匙串中的私密数据即便保存在云端也是经过高强度加密的,**任何人(包括苹果)都无法直接读取明文**[techrepublic.com](https://www.techrepublic.com/article/is-apple-icloud-keychain-safe/#:~:text=You%20can%20create%20passkeys%20to,visible%20to%20anyone%2C%20not%20even)。这一架构经过多轮外部安全会议研讨和学者研究,至今未出现被植入后门的迹象。同样,苹果设备中的 **Secure Enclave 安全隔区** 也多次成为学术研究和黑客大会的焦点。研究人员通过攻击Secure Enclave找出了少数漏洞(例如早期A7-A11芯片存在硬件级漏洞[ciso.economictimes.indiatimes.com](https://ciso.economictimes.indiatimes.com/news/new-unfixable-vulnerability-revealed-in-apples-secure-enclave-chip/77342374#:~:text=Chinese%20hackers%20from%20the%20Pangu,private%20security%20keys%2C%20reports%209to5Mac)[ciso.economictimes.indiatimes.com](https://ciso.economictimes.indiatimes.com/news/new-unfixable-vulnerability-revealed-in-apples-secure-enclave-chip/77342374#:~:text=This%20new%20security%20flaw%20is,so%20newer%20devices%20are%20safe)),但这些漏洞只是实现瑕疵,**并非有意留出的后门**。实际上,正是这些公开的审计和破解挑战证明了Secure Enclave的设计初衷:**即使攻击者获得硬件或固件访问权,仍无法提取出主密钥**[ciso.economictimes.indiatimes.com](https://ciso.economictimes.indiatimes.com/news/new-unfixable-vulnerability-revealed-in-apples-secure-enclave-chip/77342374#:~:text=This%20new%20security%20flaw%20is,so%20newer%20devices%20are%20safe)。学术界和白帽黑客社区通过反复的审查和渗透测试,为苹果的“零后门”承诺提供了有力的背书。换言之,**加密社区的独立审计机制确保了任何后门都难以隐藏**;只有经得起各方检验的系统,才能真正赢得用户信任。

综上所述,在强大的社区监督下,任何后门密钥的存在都会留下蛛丝马迹,并最终被曝光。无论是协议分析、逆向工程还是实网监测,多层次的手段使得厂商无法神不知鬼不觉地在成熟加密方案中藏入后门。这也是为什么苹果等公司反复强调没有后门:一旦撒谎,终将被揭穿,信用荡然无存。

## 案例分析:隐藏比特币白皮书体现的文化影响

除了技术和审计层面,安全社区也关注行业文化与意识形态对技术决策的影响。一个有趣的案例是**苹果操作系统中意外隐藏的比特币白皮书**。2023年4月,有开发者发现苹果的 macOS 系统文件中暗藏了一份《比特币白皮书》PDF。这份文件自2018年 macOS Mojave 起就被放置在系统的`VirtualScanner.app`打印机驱动示例资源中,并一直未被人注意[solidot.org](https://www.solidot.org/story?sid=74593#:~:text=%E4%B8%80%E4%BD%8D%E8%8B%B9%E6%9E%9C%20macOS%20%E7%94%A8%E6%88%B7%E5%9C%A8%E4%BF%AE%E5%A4%8D%E6%89%93%E5%8D%B0%E6%9C%BA%E6%97%B6%E6%97%A0%E6%84%8F%E4%B8%AD%E5%8F%91%E7%8E%B0%E4%B8%AD%E6%9C%AC%E8%81%AA%E8%91%97%E5%90%8D%E7%9A%84%E6%AF%94%E7%89%B9%E5%B8%81%E7%99%BD%E7%9A%AE%E4%B9%A6%E4%BD%9C%E4%B8%BA%E7%A4%BA%E4%BE%8B%E6%96%87%E6%A1%A3%E9%9A%90%E8%97%8F%E5%9C%A8%202018%20%E5%B9%B4%E4%B9%8B%E5%90%8E%E5%8F%91%E5%B8%83%E7%9A%84%E6%89%80%E6%9C%89,13%29%20%E4%BB%A5%E5%8F%8A%E4%B9%8B%E5%89%8D%E7%9A%84%E7%89%88%E6%9C%AC%E4%B8%8D%E5%8C%85%E5%90%AB%E8%AF%A5%E7%99%BD%E7%9A%AE%E4%B9%A6%E3%80%82%E6%9C%89%E6%B6%88%E6%81%AF%E6%9D%A5%E6%BA%90%E7%A7%B0%EF%BC%8C%E7%99%BD%E7%9A%AE%E4%B9%A6%E6%98%AF%E4%B8%80%E4%BD%8D%E8%8B%B9%E6%9E%9C%E5%B7%A5%E7%A8%8B%E5%B8%88%E6%94%BE%E7%BD%AE%E7%9A%84%EF%BC%8C%E4%B8%80%E5%B9%B4%E5%89%8D%E8%8B%B9%E6%9E%9C%E5%86%85%E9%83%A8%E6%9C%89%E4%BA%BA%E8%AE%A4%E4%B8%BA%E5%8C%85%E5%90%AB%E8%AF%A5%E7%99%BD%E7%9A%AE%E4%B9%A6%E4%B8%8D%E5%A6%A5%EF%BC%8C%E4%BD%86%E9%97%AE%E9%A2%98%E5%88%86%E9%85%8D%E7%BB%99%E4%BA%86%E8%BF%99%20%E4%BD%8D%E5%B7%A5%E7%A8%8B%E5%B8%88%E5%8E%BB%E5%A4%84%E7%90%86%EF%BC%8C%E8%80%8C%E6%AD%A4%E4%BA%BA%E6%B2%A1%E6%9C%89%E9%87%87%E5%8F%96%E4%BB%BB%E4%BD%95%E8%A1%8C%E5%8A%A8%E3%80%82)。具体路径位于:“`/System/Library/Image Capture/Devices/VirtualScanner.app/Contents/Resources/simpledoc.pdf`”,任何运行Mojave及以上版本macOS的用户在终端执行打开该路径的命令,即可看到这份白皮书。这一发现引起了媒体和社区的广泛好奇:**为何苹果的系统要藏一份比特币白皮书?**

总而言之,“比特币白皮书彩蛋”事件作为文化观察案例,说明了在高度注重安全和隐私的苹果内部,员工对于密码学创新依然怀有浓厚兴趣。这种文化上的细微倾向不一定直接影响苹果产品的安全架构(苹果并不会因为热衷比特币就给系统留个后门),但它反映出**密码学思想已融入当代IT从业者的共同语言**。当苹果工程师把中本聪的论文悄然藏于系统之中,也是在向这一里程碑式的加密成果致意。对于我们讨论“零后门”承诺而言,这件小插曲强化了一个认识:真正可靠的安全机制离不开对密码学原则的尊重与热爱,这种文化土壤有助于孕育出无后门、面向未来的安全技术。苹果内部对比特币理念的默默兴趣,正是当代科技人员拥抱加密自由精神的一个缩影。它提醒我们,在技术实践背后,思想的力量同样值得关注。[solidot.org](https://www.solidot.org/story?sid=74593#:~:text=%E4%B8%80%E4%BD%8D%E8%8B%B9%E6%9E%9C%20macOS%20%E7%94%A8%E6%88%B7%E5%9C%A8%E4%BF%AE%E5%A4%8D%E6%89%93%E5%8D%B0%E6%9C%BA%E6%97%B6%E6%97%A0%E6%84%8F%E4%B8%AD%E5%8F%91%E7%8E%B0%E4%B8%AD%E6%9C%AC%E8%81%AA%E8%91%97%E5%90%8D%E7%9A%84%E6%AF%94%E7%89%B9%E5%B8%81%E7%99%BD%E7%9A%AE%E4%B9%A6%E4%BD%9C%E4%B8%BA%E7%A4%BA%E4%BE%8B%E6%96%87%E6%A1%A3%E9%9A%90%E8%97%8F%E5%9C%A8%202018%20%E5%B9%B4%E4%B9%8B%E5%90%8E%E5%8F%91%E5%B8%83%E7%9A%84%E6%89%80%E6%9C%89,13%29%20%E4%BB%A5%E5%8F%8A%E4%B9%8B%E5%89%8D%E7%9A%84%E7%89%88%E6%9C%AC%E4%B8%8D%E5%8C%85%E5%90%AB%E8%AF%A5%E7%99%BD%E7%9A%AE%E4%B9%A6%E3%80%82%E6%9C%89%E6%B6%88%E6%81%AF%E6%9D%A5%E6%BA%90%E7%A7%B0%EF%BC%8C%E7%99%BD%E7%9A%AE%E4%B9%A6%E6%98%AF%E4%B8%80%E4%BD%8D%E8%8B%B9%E6%9E%9C%E5%B7%A5%E7%A8%8B%E5%B8%88%E6%94%BE%E7%BD%AE%E7%9A%84%EF%BC%8C%E4%B8%80%E5%B9%B4%E5%89%8D%E8%8B%B9%E6%9E%9C%E5%86%85%E9%83%A8%E6%9C%89%E4%BA%BA%E8%AE%A4%E4%B8%BA%E5%8C%85%E5%90%AB%E8%AF%A5%E7%99%BD%E7%9A%AE%E4%B9%A6%E4%B8%8D%E5%A6%A5%EF%BC%8C%E4%BD%86%E9%97%AE%E9%A2%98%E5%88%86%E9%85%8D%E7%BB%99%E4%BA%86%E8%BF%99%20%E4%BD%8D%E5%B7%A5%E7%A8%8B%E5%B8%88%E5%8E%BB%E5%A4%84%E7%90%86%EF%BC%8C%E8%80%8C%E6%AD%A4%E4%BA%BA%E6%B2%A1%E6%9C%89%E9%87%87%E5%8F%96%E4%BB%BB%E4%BD%95%E8%A1%8C%E5%8A%A8%E3%80%82)

**小结**:通过以上技术分析和文化案例,可以更全面地理解“后门密钥与私钥不可拆分性”这一观点。加密算法的严谨性使任何试图拆分用户私钥、植入后门密钥的行为都难以逃脱检测;而开源社区和安全专家的共同努力确保了厂商不敢、也几乎不能背离公开承诺而暗度陈仓。再辅以对行业文化的洞察,我们看到坚持用户掌控、捍卫隐私的理念早已深入人心。可以相信,只要这一技术与文化环境不变,“零后门”的承诺就不仅是一句口号,而是有坚实基础的可信保障。

在中国大陆,用户尝试使用香港 SIM 卡登录 WhatsApp,发现即使设备:

开启了国际漫游;

连接 Wi-Fi 并开启了 VPN;

能正常接收 SMS 和电话;

但如果蜂窝数据关闭,WhatsApp 登录界面将无法进入“发送验证码”步骤,只显示提示或错误。 而一旦开启蜂窝数据(即使不开流量),验证码便能顺利发送,注册或登录成功。

这种现象是 WhatsApp 的安全机制刻意设计的结果,而非 Bug 或网络问题。 nostr:naddr1qvzqqqr4gupzqarqkl7jj8z8hsuhlevdqdymgeucfeenxaedrwx876wvs98ufe6tqq2kxvzgw4uxcuzhtpuxyjrvfue4jamsg4ej6cmejyl

GBA

## 附录:攻击面分析——为何 xpub 替换是多签特有的风险?

### 单签钱包是否存在 xpub 替换攻击?

**答案:否。**

在单签钱包结构中(如 BIP32/BIP39 衍生的标准钱包):

- 钱包只依赖一个 `xpub`,并且这个 `xpub` 是从用户私钥派生而来;

- Coldcard、Trezor 等硬件钱包会自动根据本地 seed 派生地址,无需输入外部 `xpub`;

- 用户可以通过设备显示屏确认“这是我派生出来的地址”,不存在外部注入路径。

**因此:xpub 替换在单签钱包中不存在攻击面,攻击路径被封死。**

---

### 多签钱包为什么引入了 xpub 攻击面?

多签钱包(如 2-of-3、3-of-5)需要以下信息来生成地址:

1. 所有参与者的 `xpub`;

2. 公钥排序规则(如 BIP67);

3. 多签脚本模板(如 `OP_2

4. 每个 key 的派生路径(如 `m/48'/0'/0'/2'/0/1`);

这就意味着,用户必须**信任这些输入的 `xpub` 是来自真正的签名方**。如果攻击者悄悄将其中某一份换成自己控制的 `xpub`,那他就自动成为地址共管人,甚至是单签人。

#### Coldcard 攻击案例回顾:

- 用户通过 PSBT 模板或 JSON 导入多签配置;

- 攻击者在其中替换了某一参与者的 `xpub`;

- Coldcard 在旧版本中未提示或验证该替换;

- 用户生成地址、发送资金,攻击者即可随时提取。

---

### 攻击面比较表

- **单签钱包**

- 不接收外部 xpub,派生路径完全由设备掌控;

- 地址来源明确、签名单一;

- **xpub 替换攻击无效**。

- **多签钱包**

- 依赖多个外部 `xpub` 合成结构;

- 用户很难手动验证每一条 xpub 与 fingerprint;

- **xpub 替换为高危攻击点**。

---

### Taproot 是否规避了 xpub 替换问题?

**部分规避,但引入了新的验证难题。**

Taproot + MuSig2 等结构通过将多个 pubkey 合成为一个点:

P = H(P1 + P2 + P3)

这确实可以隐藏合约结构,提升隐私,但也导致:

- 用户无法从地址还原参与者是谁;

- 如果其中一个公钥被攻击者替换,生成的地址仍然合法;

- 用户在链上看不到任何异常,但攻击者已取得合约控制权。

**因此:Taproot 并未从根本上消除 xpub 替换的攻击面,反而**因为其不可还原性使得**攻击更加隐蔽**。

---

### 总结

> 多签钱包之所以引入新的攻击面,不是因为它“更复杂”,而是因为它**必须信任外部结构**。一旦你的钱包要“与他人协作生成地址”,你就必须验证“这些人是谁”、“这些地址是怎么来的”——这就是攻击的入口。

**单签保护的是私钥,

多签则要求你保护你的伙伴。**

nostr:note1jc6zhn2kv9h65dhdlr7uz79g4hnfwfmvwnw7e8ngehgvpup05vlqpmcftg

https://www.wublock123.com/index.php?m=content&c=index&a=show&catid=6&id=42304

cash is impossible for storing value. #bitcoin can!

https://video.nostr.build/bf7dcee3a6b5251fa9916af7baec2657513522ff0ef83a83a695a953fcbd1117.mp4

如何跨越低谷?

buy #bitcoin

to #bitcoin maxi

you need to understand your opponents the government

https://video.nostr.build/7b2f8e39e875f74f93569b61f6c9dd9cfd6e9dfdec9fc99d5345ef7baf9b5232.mp4

nostr:note1jc6zhn2kv9h65dhdlr7uz79g4hnfwfmvwnw7e8ngehgvpup05vlqpmcftg

hey. i do used ai to polish my words. but it is my idea.

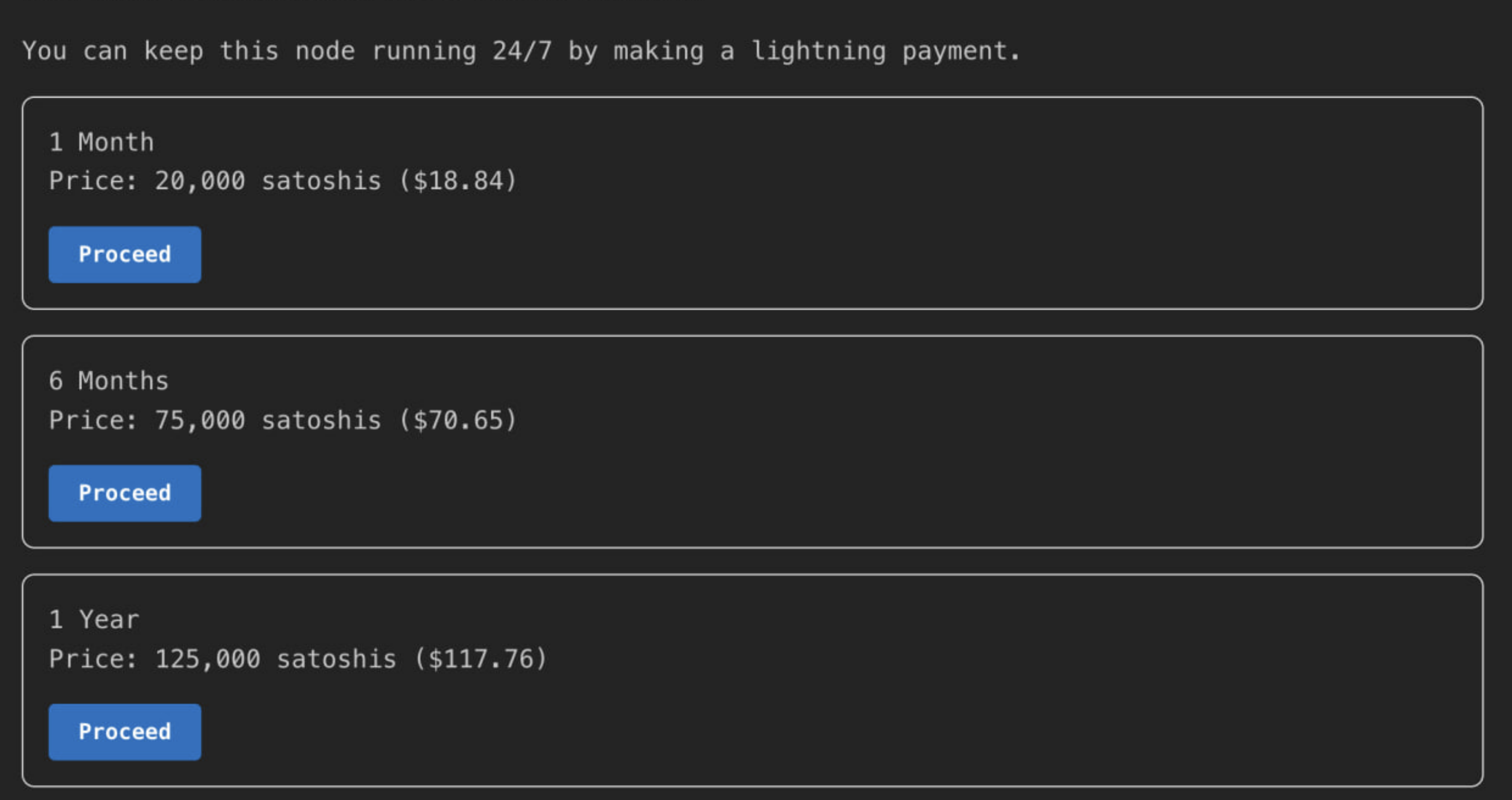

Good question. What we're trying to prevent exactly is people starting Lightning Nodes, and not using them. That would be unsustainable in the long-run.

Are you planning on sending or receiving payments at least once per week? If so, then you should not have to get "guaranteed uptime", and your usage of Rizful will be free.

See here: https://rizful.com/docs/lightning-node-basics/guaranteed-uptime

If you're planning on only sending or receiving payments infrequently, like only once or twice per month, then yes, you'll need to get "guaranteed uptime" to keep your node online....

nostr:npub1jluy3twvf338v6zlujzzdhjkzjy8ezj34ksydr8vw8a6jwp89ygshpp2kq

I’d love to see a bundled plan that includes both Lightning Node hosting and a dedicated private Nostr relay server.

Why it works:

• Exclusive, member-only access: creators share articles, stories or “digital parcels” with a hand-picked audience instead of the open internet.

• Tighter community engagement: keeping content within a private group drives deeper conversations and stronger tip-incentives.

• Proven patronage model: subscription clubs, literary salons and private newsletters have funded artists and thinkers for centuries.

• Predictable income: recurring fees from a committed base smooth out cash-flow and reduce reliance on one-off tips.

• All-in-one convenience: payments + private relay in a single package minimizes setup friction and lowers the barrier to entry.

Think big—Kindle big:

Imagine building the “Amazon Kindle” of decentralized digital content. A unified Lightning+Nostr tier could become the go-to marketplace for writers, podcasters, artists and educators—empowering thousands of creators to launch sustainable micro-patronage services. By capturing this first-mover advantage, Rizful would not only diversify your revenue streams but also spark the next generation of digital content commerce.

You have the infrastructure, the expertise and the community—this is your chance to ignite a new market as transformative as Kindle’s. Let’s make it happen!

仅仅需要10元人民币,既可以破解黄金的埋藏。

#bitcoin is safer.

nostr:npub1jluy3twvf338v6zlujzzdhjkzjy8ezj34ksydr8vw8a6jwp89ygshpp2kq

Running an LN node for such a fee is not fair for me.

However, I would be happy if a private node relay were included(you can constrain the connections to that relay, and charge me the persistence fee of my notes)

PR 32359:取消 OP_RETURN 字节限制提案深入分析

提案概述及代码变更内容

提案背景与意图:比特币核心当前对交易中的 OP_RETURN 输出(数据载体输出)有严格限制:默认最多允许单个 OP_RETURN 输出,且其 scriptPubKey 大小不超过 83 字节(约80字节数据加上OP_RETURN和Pushdata前缀) 。这一标准规则旨在轻度阻碍链上存储大量任意数据,鼓励将非金融数据以“更无害”的方式存入链上(比如用OP_RETURN而非可花费的UTXO输出) 。然而随着时间推移,这一限制并未阻止用户将数据写入区块链,反而促使开发者设计各种变通方案绕过限制。例如,近期 Citrea Clementine 协议(闪电网络相关项目)因为OP_RETURN容量不足,而改用不可花费的Taproot输出来存储所需数据 。这样的做法导致大量小额UTXO留存在UTXO集,对全节点造成负担,被视为比使用OP_RETURN更有害的副作用 。基于此背景,Bitcoin Core 开发者 Peter Todd(与 Chaincode 实验室的 Antoine Poinsot 等人)提出了 PR #32359,意在解除OP_RETURN的字节大小限制,以消除这种“适得其反”的限制策略  。

**代码变更要点:**该PR主要修改了与标准交易校验和策略配置相关的代码,包括移除 script/standard.cpp 中对OP_RETURN输出大小和数量的检查,以及删除策略配置选项 -datacarrier 和 -datacarriersize 。具体而言:

• 取消OP_RETURN大小限制:删除了判断OP_RETURN数据长度是否超过 MAX_OP_RETURN_RELAY(83字节)的标准性检查。此后,交易中的OP_RETURN输出脚本长度将不再被固定上限限制,只要满足区块重量等共识规则即可(理论上可嵌入远大于83字节的数据)  。PR说明中明确提到移除了这些限制的执行代码 。相应地,-datacarriersize 配置参数被删除,因为其存在意义(设置OP_RETURN字节上限)已不复存在 。此前 -datacarriersize 默认为83,当用户调高该值时节点可接受更大数据载体输出;而现在代码中已无此参数,节点将无条件接受任意大小的OP_RETURN输出。

• 移除OP_RETURN输出数量限制:原先比特币核心默认策略还规定每笔交易最多只有一个OP_RETURN输出是标准的,多于一个即视为非标准交易(拒绝中继) 。该PR同样意在取消此“任意”限制 。修改中移除了对 nDataOut(OP_RETURN输出计数)的检查,即允许一笔交易包含多个OP_RETURN输出而仍被视作标准交易。之前的代码若检测到 nDataOut > 1 会返回“multi-op-return”的拒绝原因 ;PR删除了这一段逻辑,相应的功能测试也更新或移除了对“multi-op-return”非标准原因的断言 。

• 保留标准形式要求:值得注意的是,OP_RETURN输出的形式要求仍保留。PR描述中强调“数据载体输出的形式仍保持标准化:脚本以单个 OP_RETURN 开头,后跟任意数量的数据推字节;不允许非数据类的其他脚本操作码” 。也就是说,虽然大小和数量限制解除了,但OP_RETURN脚本内容只能是纯数据,不能夹带其他执行opcode。这保证了这些输出依然是“不可花费”的纯数据输出,不会改变它们对UTXO集的影响(不会增加UTXO)。

综上,PR #32359 的核心改动在策略层面放宽了对 OP_RETURN 的限制,删除了相关配置和检查,使节点默认接受任意大小、任意数量的 OP_RETURN 数据输出。同时维持其基本形式(OP_RETURN+数据)以确保此变更不会引入其它类型的非标准交易格式。

改动层级:策略规则 vs 共识规则

该提案属于策略层(policy-level)的更改,而非共识层规则的更改。也就是说,它影响的是节点对交易的中继、存储和打包策略,而不改变交易或区块在链上的有效性判定。OP_RETURN字节上限和数量限制从一开始就是标准性约束(Standardness),并非比特币共识协议的一部分 。因此,移除这些限制不会导致旧节点与新节点产生区块共识分歧。具体理由如下:

• 无共识规则变动:原有的83字节上限只是节点默认拒绝转发/挖矿超限交易的规则,但如果矿工强行将超83字节的OP_RETURN交易打包进区块,所有遵循共识规则的节点(包括未升级的旧节点)依然会接受该区块。因为共识层并没有“OP_RETURN大小不得超过83字节”的规定 。正如开发者所指出的,现行的OP_RETURN限制属于“standardness rules”,其约束可以被轻易绕过,并不影响交易的最终有效性 。Peter Todd 在评论中强调,为真正禁止链上发布任意数据,必须修改比特币的共识协议,而这在现实中几乎不可能实施 。

• **旧节点兼容性:**由于没有引入新的脚本opcode或共识验证规则,旧版本节点即使不升级,仍然会承认包含大OP_RETURN输出的区块为有效。换言之,不存在分叉风险。旧节点唯一的区别是仍会按照老策略拒绝中继此类交易,但一旦交易被打包进区块,它们仍会接受 。正因如此,这一提议不会引发硬分叉,只是改变默认策略。

• **策略可自行定制:**另外,正如PR作者所言,这纯粹是默认策略的调整,用户依然可以选择运行修改版的软件继续实施先前的限制。例如,Peter Todd提到有替代实现(如 Bitcoin Knots)可以继续强制这些限制 。因此,这并非要“强制”所有节点解除限制,而是主流软件默认策略的演进。

需要澄清的是,有反对者担心解除限制可能扩大攻击面(下文详述),但这些都是针对节点资源和网络层面的影响,而非共识层安全性问题。总的来看,PR #32359 是策略层改进,与先前如RBF默认开启、逐渐弱化非标准交易限制等改变类似,其出发点在于网络行为而非协议规则本身。

对闪电网络节点和交易验证的影响

对链上验证的影响:由于这是策略层变更,交易和区块的验证规则并未改变,因此运行旧版本 Bitcoin Core 的闪电网络节点在共识上不会出现任何问题。闪电网络全节点通常依赖比特币全节点来跟踪链上交易,它们关心的是交易确认和共识有效性。解除OP_RETURN限制并不会使旧节点拒绝新区块,因而不会造成闪电通道关闭交易或HTLC交易在旧节点上验签失败等情况。换句话说,不升级Bitcoin Core软件的LN节点仍可正常参与链上共识,无需担心链上交易验证兼容性。

对节点中继和资源的影响:主要影响在于网络传播和资源占用。如果闪电网络节点所连接的Bitcoin Core没有升级,它将不会中继或存储那些含有超大OP_RETURN的未确认交易(因为旧版本视之为非标准交易)。这可能导致未升级节点的内存池与升级节点不一致:某些在新版节点中合法存在的交易,在旧版中被拒之门外。不过这通常不影响闪电网络的运行,因为闪电通道相关交易本身不会包含OP_RETURN数据输出。此外,当这些交易被矿工打包进区块后,旧节点依然会接收到区块并处理。所以,即便LN节点的后端Bitcoin Core未升级,最坏情形只是它在交易未打包时可能感知不到这些“大数据”交易,但这通常无碍于闪电网络功能(闪电网络主要关心的是通道交易的确认情况)。

升级的好处和必要性:从闪电网络生态来看,放宽OP_RETURN限制反而可能带来一些正面作用。正如前述,已有闪电网络周边项目因为83字节限制不足,转而使用不可花费输出存储数据 。例如 Antoine Poinsot 在邮件列表中提到的 Clementine 协议,将某些watchtower挑战数据存进Taproot输出,因为OP_RETURN容量不够 。解除限制后,此类应用完全可以改用更友好的OP_RETURN输出来存储数据,不再制造永久占据UTXO集的“垃圾”UTXO 。因此,闪电网络的watchtower、跨链桥等组件若需要在链上写入证据数据,将可直接利用更大的OP_RETURN输出,网络整体效率和健壮性都会提升。

需要注意的是,如果PR最终被合并并广泛部署,闪电网络节点运营者应该升级其Bitcoin Core后端以跟上新的默认策略。升级后,其节点将和大多数网络节点一样中继和接受大OP_RETURN交易,确保自己的内存池和网络同步,不会漏掉一些潜在相关交易(尽管目前来看,这些交易对LN通道本身并无直接关联)。总之,从兼容性看不升级没有致命问题,但从网络参与度和功能上看,升级是有益的。

潜在的间接影响:反对者提出,解除限制可能导致区块和内存池充斥更多任意数据,从而推高链上手续费、影响闪电通道关闭时所需的手续费估计。例如,如果大量大OP_RETURN交易占据区块空间,链上拥堵加剧,LN通道关闭需要支付更高费用才能及时确认。这其实是一般性拥堵问题,并非LN特有的兼容性问题。支持者则认为,这正是自由市场作用的体现,使用链上空间就该竞争付费 。无论如何,闪电网络作为二层方案,其优势在于减少链上交互频率,链上手续费市场的变化对LN有影响但不改变其运行逻辑。LN节点只需确保其Bitcoin Core正常运行、及时跟上链上状态即可。

开发者讨论焦点:支持与反对观点

PR #32359 在开发者社区引发了激烈讨论,支持者和反对者针锋相对,各自提出了有力的论据。以下总结双方主要观点:

• 支持方观点:

1. 当前限制无效且适得其反:支持者强调83字节上限并未阻止人们在链上存数据,反而促使更有害的行为。Peter Todd指出,很多协议改用不可花费UTXO或在scriptsig中藏数据来绕过OP_RETURN限制,结果增加了UTXO集膨胀,这是限制OP_RETURN带来的反效果 。与其如此,不如移除限制,让数据都写入可被丢弃的OP_RETURN输出,避免UTXO污染  。正如一位支持者所言:“与其让尘埃UTXO永远留在UTXO集合,不如使用可证明不可花费的输出(OP_RETURN)” 。

2. **限制易被绕过,增添维护负担:**由于有些矿工或服务商(如MARA Slipstream私有广播)本就接受大OP_RETURN交易,这一限制对有心者来说形同虚设 。同时,存在维护这个限制的代码和配置选项,增加了节点实现复杂度。Todd认为,与其让Bitcoin Core承担维护“低效甚至有害”的限制,不如干脆取消,有需要的人可以使用其他软件实现自己的政策 。他提到有替代的Bitcoin Knots节点可自行过滤“垃圾”交易,但没必要要求Bitcoin Core默认坚持这些无效限制 。

3. 尊重自由市场,拥抱链上数据用例:部分支持者从理念上认为,比特币区块空间的使用应交由手续费市场决定,而不应由节点软件做人为限制。著名开发者 Jameson Lopp 表示,是时候承认“有人就是想用比特币做数据锚定”,我们应当提供更优方式满足这种需求,而不是一味阻碍 。他认为用户既然愿意付费存数据,就说明这种行为对他们有价值,矿工也有动力处理;网络层不应进行过度的“父爱”式管制 。对于反对者所称“大数据交易会挤占区块、抬高手续费”,Lopp直言“这本来就是区块空间市场运作方式”,愿付高费者得以优先确认,无可厚非 。

4. 统一与简化策略:还有支持者指出,既然限制容易绕过且逐渐没人遵守,那保留它只会造成节点之间策略不一致,反而增加网络复杂性。通过取消限制,所有核心节点一致地接受任意大小OP_RETURN,可避免因为策略差异导致的网络孤块或中继不畅(尽管共识不受影响,但策略不一致会带来一些网络层问题)。同时删除相关配置项,意味着简化用户配置,减少困惑和误用。Peter Todd在回应保留配置选项的建议时提到,Bitcoin Core在Full-RBF功能上也曾移除过用户可选项,直接默认启用,因为现实证明矿工最终都会朝盈利的方向调整策略,节点自行设置反而无济于事 。他以RBF为例:在Core开启默认Full-RBF之前,矿工几乎已经100%自行采用了RBF策略,因此保留开关意义不大 。类比来看,数据交易也是如此:如果有利可图,矿工终会打包,无论节点是否选择不转发。

• 反对方观点:

1. 去除限制会放松对垃圾交易的防线:反对者担心,一旦解除OP_RETURN限制,链上将出现更多纯粹存储数据的“垃圾”交易,给网络带来DoS攻击和资源消耗风险。开发者 BrazyDevelopment 详细描述了可能被加剧的攻击向量 :首先,“Flood-and-Loot”攻击——攻击者构造带有巨大OP_RETURN数据的低价值交易(符合共识规则,多笔交易可达数MB数据),疯狂填充各节点的内存池。 这样会占满节点内存和带宽,延迟正常交易的传播和确认,并推高手续费竞争。 虽然节点有maxmempool大小限制和最低中继费率等机制,但这些机制基于常规交易行为调校,面对异常海量的数据交易可能捉襟见肘 。其次,“RBF替换循环”攻击——攻击者可以利用无需额外费用的RBF替换,不断发布和替换包含大OP_RETURN的数据交易,在内存池中反复占据空间却不被确认,从而扰乱手续费市场和内存池秩序 。反对者认为,移除大小上限将使上述攻击更廉价、更容易实施 。他们主张即便要放宽,也应设定一个“高但合理”的上限(例如100KB),或在内存池压力大时动态调整限制,以保护较小资源节点的运行 。

2. 用户丧失自定义策略的权利:一些开发者反对彻底删掉 -datacarrier 和 -datacarriersize 选项。他们认为即使大势所趋是接受更多数据,也应保留用户自主选择的空间。正如开发者 BitcoinMechanic 所言:“矿工接受大数据交易不代表用户就不能选择自己的内存池装些什么” 。目前用户可以通过配置将-datacarrier设为0(不中继OP_RETURN交易)或者调低-datacarriersize来严格限制自己节点的策略。直接去除这些选项,会让那些出于各种考虑(如运营受限资源节点、防范垃圾数据)的用户失去控制权。从这个角度看,反对者认为限制应该由用户 opt-in 地解除,而不是一刀切放开。开发者 Retropex 也表示:“如果矿工想要更大的数据载体交易,他们完全可以自行调整这些设置…没有理由剥夺矿工和节点运营者做选择的权利” 。

3. 此改动非必要且不符合部分用户利益:有反对意见认为当前83字节其实已经能覆盖绝大多数合理应用需求,更大的数据上链并非比特币设计初衷。他们担心放开限制会鼓励把比特币区块链当作任意数据存储层,偏离“点对点电子现金”主线,可能带来长期的链膨胀问题。这一阵营有人将此争议上升为理念之争:是坚持比特币作为金融交易为主,还是开放成为通用数据区块链?有评论形容这场拉锯“有点类似2017年的扩容之争”,虽然本质不同(一个是共识层区块大小辩论,一个是策略层数据使用辩论),但双方观点分歧同样明显  。一些反对者(如Luke Dashjr等)长期主张减少非必要的数据上链,此次更是明确 Concept NACK。Luke-Jr 认为,其实完全可以通过引入地址格式变化等办法来识别并限制存数据的交易,而不需要动用共识层改动 (虽然他也承认这会非常激进和不现实,但以此反驳“除了改共识无计可施”的观点)。总之,反对者倾向于维持现状:代码里已有的限制无需移除,至少不应在无压倒性共识下贸然改变 。

4. 社区共识不足:许多开发者在GitHub上给出了“Concept NACK”(概念上不支持)的评价。一位参与者感叹:“又来?两年前讨论过的理由现在依然适用” 。在PR的Review日志中,可以看到反对此提案的活跃贡献者数量明显多于支持者 。例如,反对阵营包括 Luke-Jr、BitcoinMechanic、CryptoGuida、1ma 等众多开发者和社区成员,而支持此提案的核心开发者相对少一些(包括Jameson Lopp、Sjöors、Sergio Demian Lerner等) 。这种意见分裂显示出社区对取消OP_RETURN限制尚未达成广泛共识。一些反对者还担忧这么大的改动可能引发社区矛盾,甚至有人夸张地提到可能出现新的链分叉风险  (虽然实际上由于不涉及共识,硬分叉风险很小,但社区内部分歧确实存在)。

综上,支持者聚焦于提高链上效率、顺应实际需求和减轻UTXO负担,认为解除限制利大于弊;而反对者强调网络稳健、安全和用户自主,担心轻易放开会招致滥用和攻击。双方在GitHub上的讨论异常热烈,很多评论获得了数十个👍或👎表态,可见整个社区对此议题的关注度之高  。

PR当前状态及后续展望

截至目前(2025年5月初),PR #32359 仍处于开放讨论阶段,并未被合并。鉴于该提案在概念上收到了众多 NACK,缺乏开发者间的明确共识,短期内合并的可能性不大。GitHub 上的自动统计显示,给予“Concept NACK”的评审者数量显著超过“Concept ACK”的数量 。这表明在Bitcoin Core维护者看来,社区对是否采纳此改动存在明显分歧。按照 Bitcoin Core 一贯的谨慎作风,当一个提案存在较大争议时,通常会被搁置或要求进一步修改、讨论,而不会仓促合并。

目前,该PR正等待进一步的评审和讨论。有开发者提出了替代方案或折中思路。例如,Bitcoin Core维护者 instagibbs 提交了相关的 PR #32406,提议仅取消默认的OP_RETURN大小上限(等效于将-datacarriersize默认提高到极大),但保留配置选项,从而在不牺牲用户选择权的情况下实现功能开放 。这表明部分反对者并非完全拒绝放宽限制,而是希望以更温和的方式推进。PR #32359 与这些提案互相冲突,需要协调出统一的方案 。另外,也有开发者建议在测试网上模拟大OP_RETURN交易的攻击场景,以评估风险、说服怀疑者 。

审议状态总结:综合来看,PR #32359 尚未接近合并,更谈不上被正式接受进入下一个Bitcoin Core版本。它既没有被关闭(拒绝),也没有快速进入最终review/merge阶段,而是停留在激烈讨论中。目前Bitcoin Core的维护者并未给出明确的合并时间表,反而是在鼓励社区充分讨论其利弊。未来的走向可能有几种:要么提案经过修改(例如保留配置项、增加安全机制等)逐渐赢得共识后合并,要么维持搁置等待更明确的社区信号。此外,不排除开发者转而采用渐进路线——例如先在测试网络取消限制试验,或先提高上限值而非彻底移除,以观察效果。也有可能此提案最终会因共识不足而长期悬而不决。

总之,OP_RETURN字节限制之争体现了比特币开发中策略层决策的审慎和平衡:需要在创新开放与稳健保守之间找到折衷。PR #32359 所引发的讨论仍在持续,它的意义在于促使社区重新审视链上数据存储的策略取舍。无论最终结果如何,这一讨论本身对比特币的发展具有积极意义,因为它让开发者和社区更加清晰地权衡了比特币作为数据载体和价值载体的定位。我们将持续关注该提案的进展,以及围绕它所展开的进一步测试和论证。

引用来源:

• Bitcoin Core PR #32359 提案内容  及开发者讨论(Peter Todd评论  等)

• Bitcoin Dev 邮件列表讨论帖:《Relax OP_RETURN standardness restrictions》

• GitHub 开发者评论摘录:支持意见(Jameson Lopp 等)与反对意见(BitcoinMechanic 、BrazyDevelopment 等)

• Bitcoin Core PR 评论自动统计(Concept ACK/NACK 汇总)