O FIM DA REDE TOR (não é uma sátira)

Olá a todos e meu pêsames para quem ainda está iludido com o The Onion Router assim como eu momentos atrás enquanto navegava por alguns fóruns na surface web estudando sobre a magnífica rede Tor… que já não é mais tão magnífica assim.

Quero ressaltar novamente que esta nota mão é uma piada, provavelmente nunca levei algo tão a sério como isso em minha vida, pois uso o Tor há anos e jamais pensei que esse dia iria chegar tão cedo… mas sim, o Tor acabou. E não ironicamente, eu estava escrevendo em um bloco de notas um texto enorme sobre o quão a rede Tor era "a blockchain do descentralismo" antes de me deparar com os blogs do Dr. Neal Krawetz (hackerfactor), um renomado especialista da tecnologia da informação que, assim como o nutrólogo Lair Ribeiro, é jogado de escanteio e não possui a devida notoriedade às suas pesquisas, estudos e conhecimento disponível publicamente.

Não irei me estender muito, pois o próprio já explicou detalhadamente, até mesmo na sessão de comentários, seus estudos sobre os bridges nesses dois blogs seguintes:

https://hackerfactor.com/blog/index.php?/archives/889-Tor-0day-Burning-Bridges.html

https://hackerfactor.com/blog/index.php?/archives/944-Tor-0day-Snowflake.html

Entretanto, resumindo:

O acesso a rede Tor possui praticamente o mesmo esquema lógico das Networks do Bitcoin, uma vez que você pode usar a Onchain, Lightning ou Liquid, enquanto no Tor você pode usar do acesso direto ou bridges, tecnicamente conhecidos como "pluggable transports", em sua definição.

O acesso direto é feito por aqueles aonde o Tor não foi bloqueado, enquanto os bridges prometem driblar a censura nos países ditatoriais; tais são derivados de: obfsX;; Snowflake; Meek e WebTunnel (juntamente com suas versões anteriores, ademais além destes estão defasados), cada um com sua peculiaridade de anonimização que, em seu protocolo, se torna vulnerável.

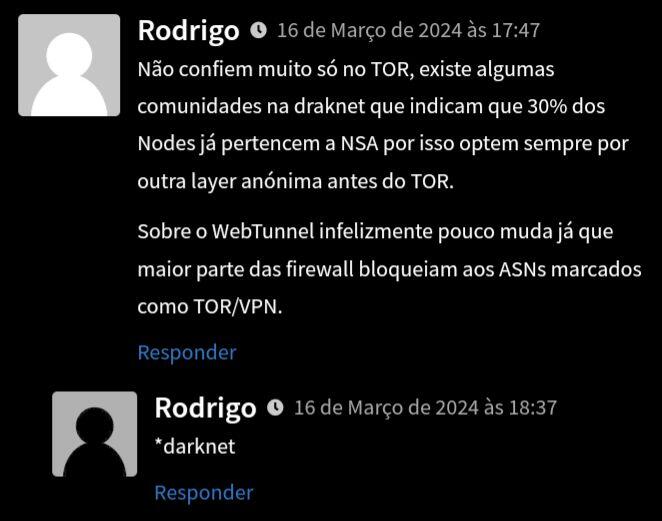

Nos blogs do Dr. Neal Krawetz, ele descreve o quão facilmente identificável são os bridges por suas diversas vulnerabilidades, principalmente no caso do Snowflake, o que torna apenas o WebTunnel uma opção viável, uma vez que é relativamente recente e o mesmo não fez um blog técnico sobre o protocolo em questão. Todavia, o WebTunnel, atualmente, conta com uma cadeia com cerca de 60 nós para falsificação de conexões HTTPS, o que o torna tão comparavelmete ineficiente quanto o Meek por insuficiência e deixando a rede congestionada, lenta e principalmente suspeita. Ademais, os nós podem ser facilmente bloqueados se identificados pelo seu padrão de funcionamento, assim como ocorreu com o obfsX na China.

E não, o obfs5 não é uma salvação por seguir a mesma linha cronológica da família obfs, pelo menos genericamente falando, pois não passariam de nós fugazes.

Enfim, se você busca anonimização na internet através do Tor, desista. O máximo que você irá conseguir fazer é dar algumas horas de trabalho a mais para a elite lhe confiscar o pescoço, seja lá por qual motivo.

Demais fontes:

https://pplware.sapo.pt/internet/webtunnel-novo-mecanismo-para-fugir-aos-bloqueios-a-rede-tor/

https://www.reddit.com/r/TOR/comments/169yyv4/comment/jz6fkwq/?utm_source=shareutm_medium=mweb3xutm_name=mweb3xcssutm_term=1utm_content=share_button