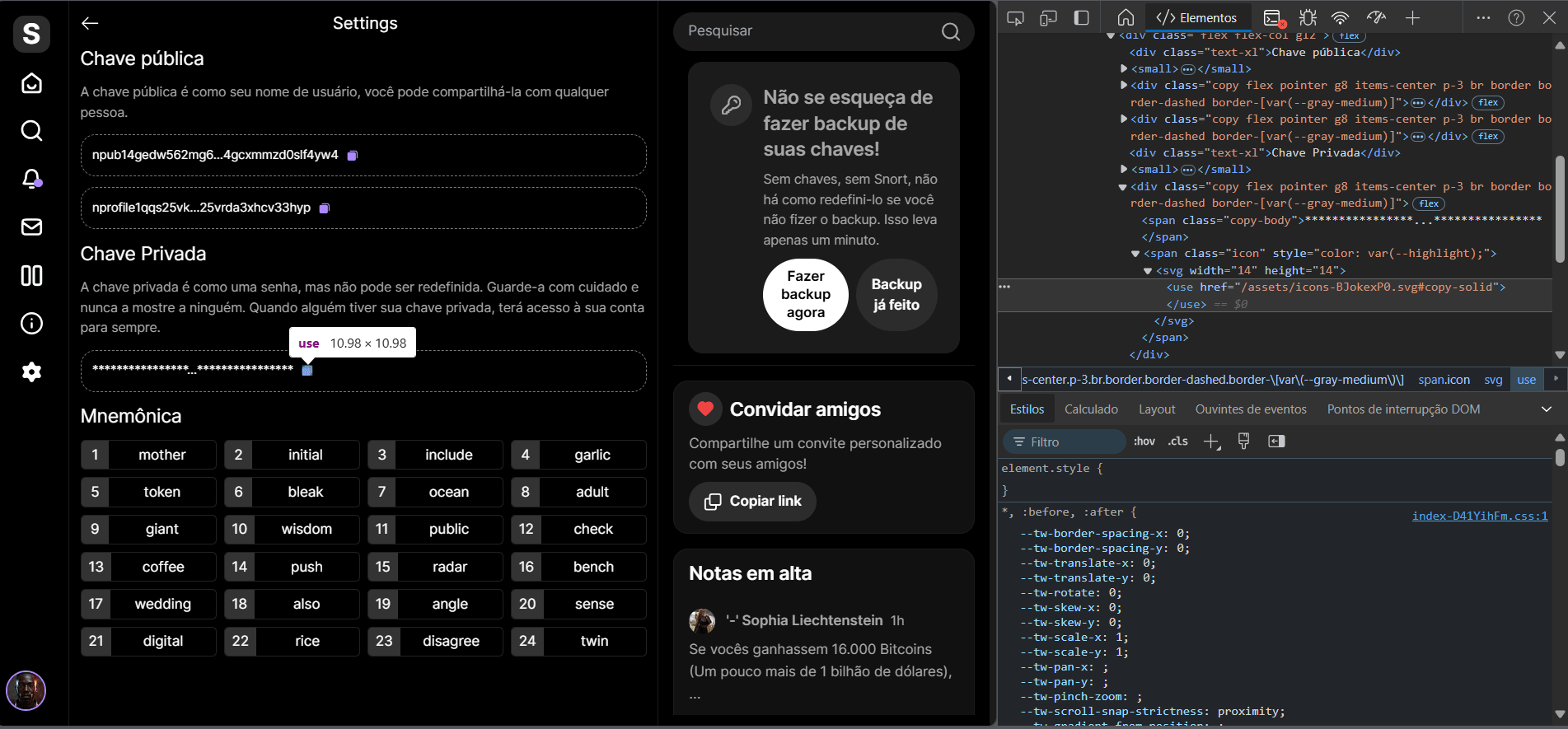

Armazenar chaves privadas em banco de dados é de longe uma desgraça kkk, não faça isso.

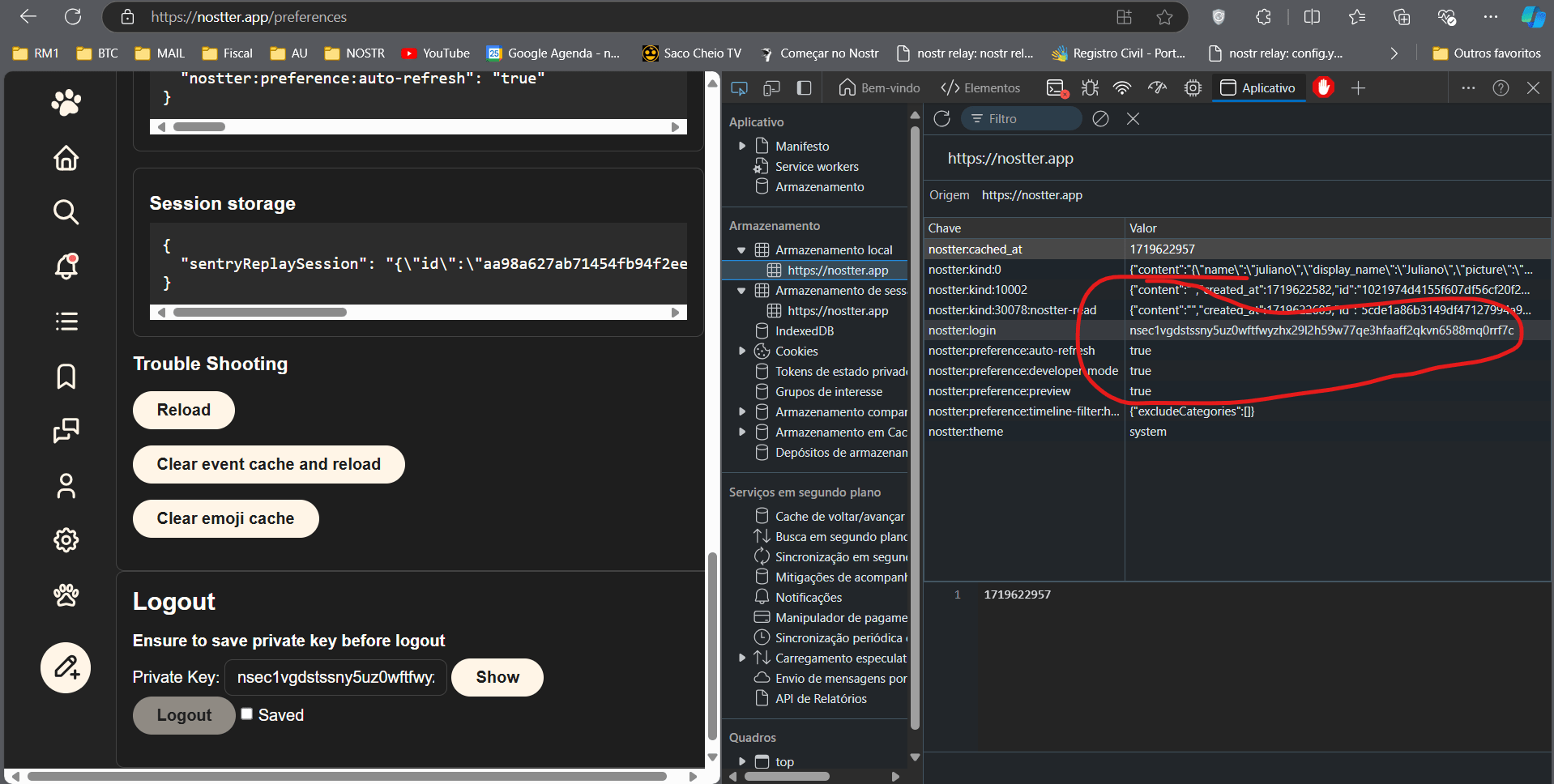

Boa descoberta no cliente nostter, as chaver serem guardadas em localStorage dessa forma em texto aberto é uma desgraça, compartilhe com mais pessoas ou se possível, notifique os desenvolvedores do cliente.

A forma mais adequada, que não é a coisa mais segura do mundo mas ao menos é uma redundância, é salvar em localstorage, porém criptografada com uma senha que o usuário defina, assim, a chave privada pode ser encontrada no localStorage, mas só pode ser descriptografada com a senha que o cliente digitou. essa senha não deve ser salva, fica em memória apenas enquando o usuário não faz reload da página, quando ele entra novamente, para assinar eventos, solicita a senha novamente para descriptografar a nsec e guardar em memória novamente em hexadecimal.

A nsec NUNCA deve transitar na internet até o back-end, e você jamais deve armazenar chaves privadas de usuários, mesmo nesse caso do cliente nostter, a chave está na máquina do usuário, ele só perde ela se a maquina dele for comprometida, mas salvar em texto aberto assim é uma forma porca de se fazer.

Desconheço cliente web que exige senha adicional 🤔

Eu costumo usar a extensão no desktop. Mas no mobile, copio e colo a nsec direto no cliente.

O Nostrudel pede senha, os outros devem gerar um token na sessão de login e criptografar a chave com ele, ou utilizar uma biblioteca como secure storage que salva as coisas criptografadas.

Thread collapsed

O primal pede essa senha, quando você loga ele deixa você cadastrar, se não me engano.

Thread collapsed

Thread collapsed

Pode cree, entendi. Valeu mano.

Que doidera isso ficar exposto assim no client Nostter, vamos tentar alertar o pessoal. É muito vulnerável mesmo, bizarro.

Vou de base aqui, valeu mano, até mais!

Thread collapsed