Rua Mariano Procópio, nº 37

https://video.nostr.build/1d73a50a2424b4d00d2a5140c9e0f2a6d6af4902785752a5ff91f7dcbbbe3441.mp4

🗿

#grownostr #nostr #brasil #bitcoin

Bem, a cloudfare é bem pior que o GFW da china para bloquear conexões de proxy e vpn, mas vamos observar a medida que os meses forem passando, mas creio que esta nova bridge vai ser realmente a prova de bala.

Todas as redes sociais mainstream estão sendo fortemente vigiadas e censuradas, usar uma VPN é extremamente simples, ProtonVPN ou Mullvad são recomendadas e o navegador Tor é apenas um browser igual ao Firefox, fácil de instalar e nem precisa configurar nada, apenas instalar e usar.

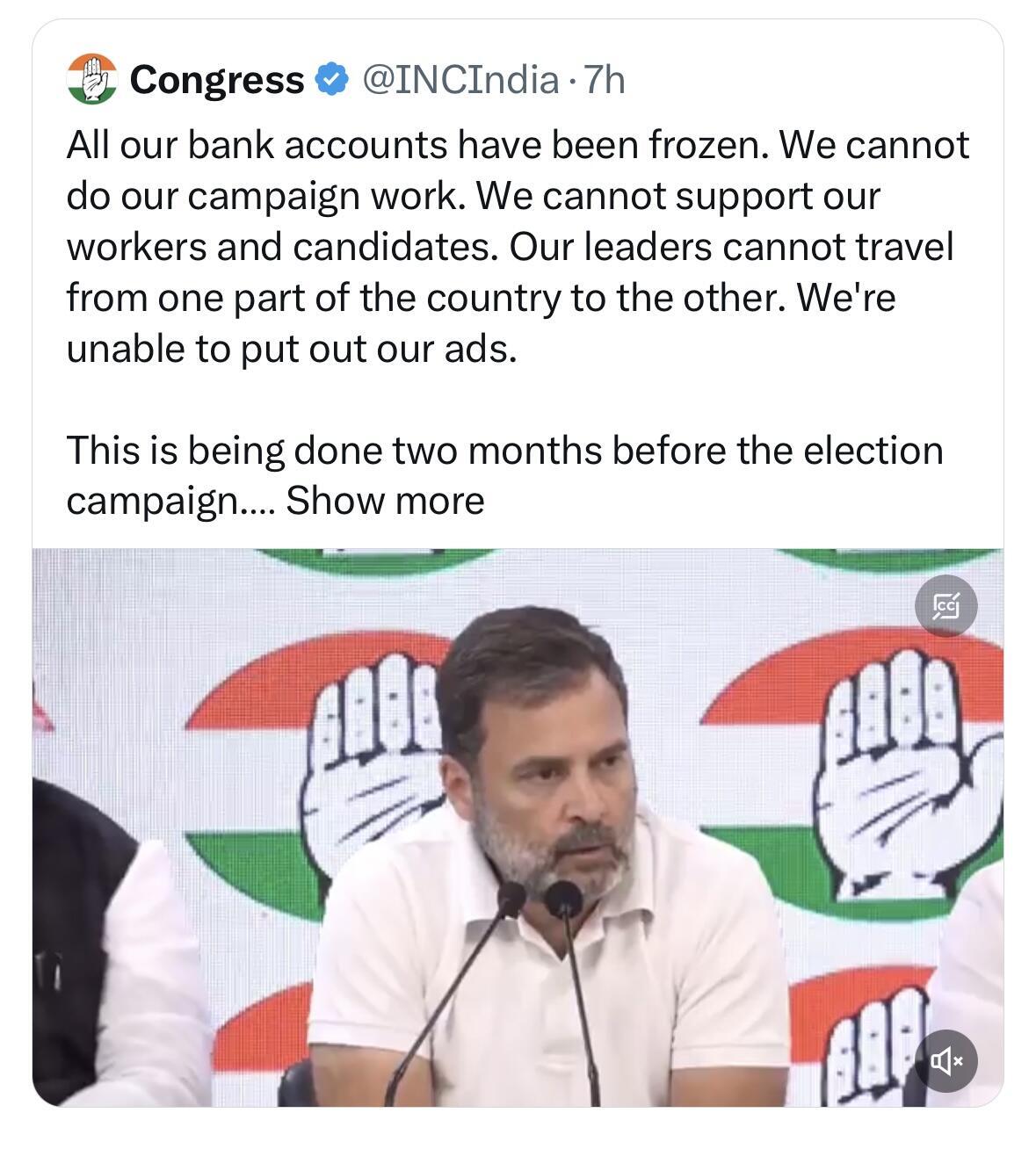

Alguém duvida que isso será copiado aqui no bostil ??

https://www.newsday.com/news/nation/india-election-opposition-congress-tax-accounts-u32482

A índia tbm é uma ditadura perigosa, não é pior que os vizinhos do pcch, mas as vezes agem bem parecido com eles.

Hackers da coréia do norte continuam atacando alvos na coréia do sul

O grupo de ameaças norte-coreano Kimsuky, também conhecido como Black Banshee ou Thallium, especializado em ciberespionagem, foi identificado explorando arquivos de ajuda do Windows em sua mais recente campanha. Desde 2012, o grupo foca em coletar inteligência, visando entidades governamentais sul-coreanas, indivíduos ligados à unificação da península coreana e especialistas internacionais de interesse para o regime norte-coreano. Eles evoluíram suas táticas, passando de documentos e arquivos ISO armados a abusar de arquivos de atalho (LNK) e agora, arquivos de Ajuda Compilada em HTML (CHM), que podem executar JavaScript e distribuir malware. Esta campanha utiliza arquivos CHM para coletar informações dos sistemas alvo e comunicar-se com servidores de comando e controle, representando uma sofisticação crescente e um alerta para a evolução contínua das ameaças cibernéticas.

Leia o artigo completo:

#grownostr #nostr #brasil #hacking #segurança

Nostr + VPN ou Tor, nunca vão conseguir nos censurar.

𝐖𝐞𝐛𝐓𝐮𝐧𝐧𝐞𝐥 𝐁𝐫𝐢𝐝𝐠𝐞: 𝐀 𝐧𝐨𝐯𝐚 𝐟𝐞𝐫𝐫𝐚𝐦𝐞𝐧𝐭𝐚 𝐝𝐚 𝐫𝐞𝐝𝐞 𝐓𝐨𝐫 𝐜𝐨𝐧𝐭𝐫𝐚 𝐚 𝐜𝐞𝐧𝐬𝐮𝐫𝐚 𝐧𝐚 𝐢𝐧𝐭𝐞𝐫𝐧𝐞𝐭

O projeto Tor inovou com o lançamento do WebTunnel, um novo tipo de bridge(ponte), projetado para combater a censura na internet. O WebTunnel, uma tecnologia de transporte plugável que imita o tráfego web criptografado (HTTPS), permite que os usuários contornem censuras ao mascarar as conexões como tráfego web comum, facilitando o acesso à internet livre e sem restrições. Este lançamento é especialmente relevante diante de esforços globais de censura, oferecendo uma alternativa eficaz às pontes obfs4 para usuários do Tor Browser. A introdução do WebTunnel representa um avanço significativo na luta pela liberdade na internet .

A rede Tor é vital para ativistas, jornalistas e defensores dos direitos humanos, pois oferece uma camada adicional de segurança e anonimato na internet. Em regiões sob regimes repressivos ou em situações onde a liberdade de expressão é limitada, o Tor permite a comunicação e o acesso a informações sem o medo de vigilância ou represálias. O lançamento de tecnologias como o WebTunnel destaca a importância contínua de ferramentas de privacidade e anti-censura, assegurando que esses indivíduos possam continuar seu trabalho crucial com um risco reduzido de detecção ou interferência.

Como funciona e como usar:

https://blog.torproject.org/introducing-webtunnel-evading-censorship-by-hiding-in-plain-sight/

Como configurar um relay para a bridge:

https://community.torproject.org/relay/setup/webtunnel/

#grownostr #nostr #brasil #tor #privacidade

Um relatório recente revelou que o Lazarus Group explorou uma vulnerabilidade de 0 day, CVE-2024-21338, no Windows para obter acesso ao kernel. Essa vulnerabilidade estava no driver AppLocker e permitiu que o grupo atualizasse seu rootkit FudModule, aprimorando sua furtividade e funcionalidade contra proteções de segurança como o Microsoft Defender. A Microsoft corrigiu a vulnerabilidade em sua atualização de fevereiro(28). Esse incidente destaca os recursos avançados do Lazarus Group e a ameaça contínua à segurança cibernética que eles representam, enfatizando a necessidade de medidas de segurança robustas e correção oportuna de vulnerabilidades.

Rootkit FudModule:

O rootkit FudModule, utilizado pelo grupo Lazarus, é uma ferramenta sofisticada de ciberespionagem e persistência que opera no nível do kernel do sistema operacional. Ele foi projetado para se esconder dentro do sistema, evitando detecção por soluções de segurança convencionais, e oferece aos atacantes controle remoto sobre as máquinas comprometidas. Este rootkit permite a execução de comandos arbitrários com privilégios elevados, acesso a arquivos, e a capacidade de manipular processos e serviços do sistema, tornando-o uma ameaça significativa para a segurança dos sistemas afetados.

Sobre o grupo Lazarus:

O grupo Lazarus é uma organização criminosa de ciberespionagem e ciberataques altamente sofisticada, financiada pelo regime da Coreia do Norte. Eles são conhecidos por realizar operações cibernéticas avançadas, visando instituições financeiras, infraestruturas críticas e empresas em todo o mundo. Suas atividades incluem roubo de informações, espionagem, ataques destrutivos e campanhas de malware, como o WannaCry. O grupo utiliza técnicas avançadas e ferramentas customizadas para evitar detecção, enfatizando a necessidade de defesas cibernéticas robustas contra suas ameaças persistentes e evolutivas.

CVE:

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2024-21338

#malwareanalysis #rootkit #nostr #grownostr #securitynews #brasil #microsoft

O malware WINELOADER, como muitos outros malwares, emprega técnicas astutas para infectar arquivos PDF, um formato amplamente utilizado para documentação e comunicação. Embora os detalhes específicos possam variar entre as variantes do malware, o processo de infecção geralmente segue uma abordagem padrão que explora as funcionalidades ou as vulnerabilidades dos leitores de PDF. Aqui está um resumo de como o WINELOADER pode infectar arquivos PDF:

📍 Exploração de Vulnerabilidades: O malware pode explorar vulnerabilidades conhecidas nos softwares leitores de PDF. Isso pode incluir buffer overflows, execução de código arbitrário, ou falhas de segurança que permitem a injeção de código malicioso dentro de um arquivo PDF. Quando o arquivo infectado é aberto pelo usuário, o código malicioso é executado.

📍 Anexos Maliciosos: WINELOADER pode ser embutido em um PDF como um anexo malicioso. Esse método frequentemente conta com a engenharia social para persuadir o usuário a abrir o anexo, que então executa o malware. Alguns leitores de PDF pedem ao usuário para confirmar a execução de conteúdos suspeitos, mas mensagens convincentes podem levar à execução do anexo malicioso.

📍 Scripts Maliciosos: Alguns arquivos PDF podem conter scripts (como JavaScript) que são automaticamente executados quando o arquivo é aberto. O WINELOADER pode utilizar esses scripts para baixar e executar o malware a partir de um servidor remoto. Embora muitos leitores de PDF ofereçam opções para desativar a execução automática de scripts, nem todos os usuários estão cientes dessas configurações ou as utilizam corretamente.

📍 Camuflagem e Engenharia Social: O malware pode ser disfarçado como um documento PDF legítimo, usando técnicas de engenharia social para enganar o usuário a abri-lo. Isso pode envolver o uso de títulos de arquivo atraentes ou relevantes para o alvo, fazendo com que o usuário acredite que o documento é inofensivo.

📍 Exploração de Funcionalidades: O WINELOADER também pode explorar funcionalidades legítimas dos PDFs, como formulários ou comentários, para ocultar o código malicioso. Essas áreas podem permitir a inserção de conteúdo que pode ser explorado para executar o malware quando o documento é visualizado ou interagido.

Para proteger-se contra tais ameaças, é crucial manter os leitores de PDF atualizados, ser cauteloso com arquivos recebidos de fontes não confiáveis e desabilitar a execução automática de scripts nos leitores de PDF sempre que possível. Além disso, o uso de soluções de segurança confiáveis que possam detectar e bloquear malware em documentos é essencial para a defesa proativa contra infecções por malware como o WINELOADER.

#malwareanalysis #wineloader #nostr #grownostr #securitynews #brasil

https://inv.us.projectsegfau.lt/watch?v=kFpkyT_KPpc&listen=false

🎸🎶 que país é esse? que país é esse? 🎸🎶

#tunestr #brasil #legiãourbana #nostr #grownostr

https://inv.us.projectsegfau.lt/watch?v=lCg2tvCqrog

🎸🎶 polícia para quê? quem precisa? de polícia 🎸🎶

#tunstr #brasil #titãs #nostr

bom demais kkkkk

Tive uma ideia, vou fazer um vídeo rasgando a Constituição Federal, afinal são apenas livros mesmo, papel e tinta kkkk

Try, baby, try

To trust in my love again

I will be there🎶🎶🎶

#tunestr #grownostr #nostrbrasil #scorpions

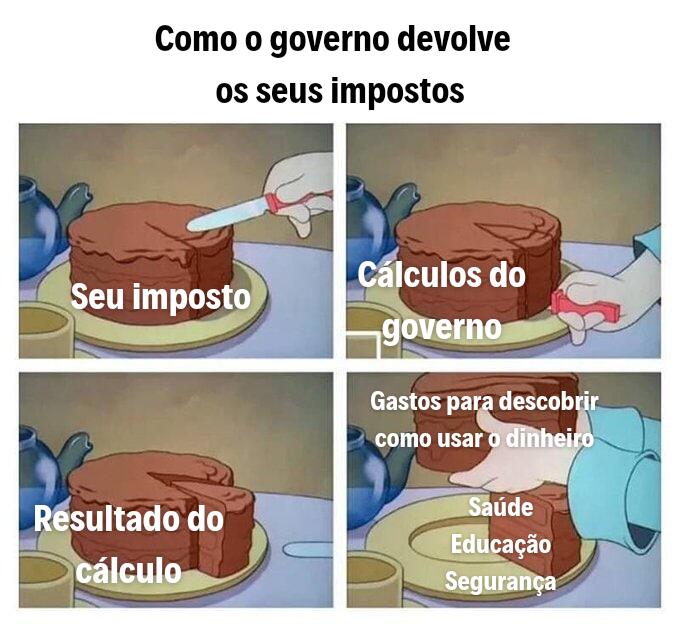

O governo e os impostos que vc paga:

#memestr #grownostr #nostrbrasil #brasil

Just

#grownostr #nostrbrasil #brasil #ancap #bitcoin