Profile: c8411a22...

## Remoção de Bloatwares via adb.

Tutorial feito por nostr:nprofile1qqspu2dr8um8kkchcusm69g5gutahhd3c28xmdxg8umkha6yen4lz2c7ndfr4 poste original abaixo:

Quando o assunto é privacidade em celulares, uma das medidas comumente mencionadas é a remoção de bloatwares do dispositivo, também chamado de debloat. O meio mais eficiente para isso sem dúvidas é a troca de sistema operacional. Custom Rom’s como LineageOS, GrapheneOS, Iodé, CalyxOS, etc, já são bastante enxutos nesse quesito, principalmente quanto não é instalado os G-Apps com o sistema. No entanto, essa prática pode acabar resultando em problemas indesejados como a perca de funções do dispositivo, e até mesmo incompatibilidade com apps bancários, tornando este método mais atrativo para quem possui mais de um dispositivo e separando um apenas para privacidade.

Pensando nisso, pessoas que possuem apenas um único dispositivo móvel, que são necessitadas desses apps ou funções, mas, ao mesmo tempo, tem essa visão em prol da privacidade, buscam por um meio-termo entre manter a Stock rom, e não ter seus dados coletados por esses bloatwares. Felizmente, a remoção de bloatwares é possível e pode ser realizada via root, ou mais da maneira que este artigo irá tratar, via adb.

## O que são bloatwares?

Bloatware é a junção das palavras bloat (inchar) + software (programa), ou seja, um bloatware é basicamente um programa inútil ou facilmente substituível — colocado em seu dispositivo previamente pela fabricante e operadora — que está no seu dispositivo apenas ocupando espaço de armazenamento, consumindo memória RAM e pior, coletando seus dados e enviando para servidores externos, além de serem mais pontos de vulnerabilidades.

## O que é o adb?

O Android Debug Brigde, ou apenas adb, é uma ferramenta que se utiliza das permissões de usuário shell e permite o envio de comandos vindo de um computador para um dispositivo Android exigindo apenas que a depuração USB esteja ativa, mas também pode ser usada diretamente no celular a partir do Android 11, com o uso do Termux e a depuração sem fio (ou depuração wifi). A ferramenta funciona normalmente em dispositivos sem root, e também funciona caso o celular esteja em Recovery Mode.

Requisitos:

Para computadores:

• Depuração USB ativa no celular;

• Computador com adb;

• Cabo USB;

Para celulares:

• Depuração sem fio (ou depuração wifi) ativa no celular;

• Termux;

• Android 11 ou superior;

Para ambos:

• Firewall NetGuard instalado e configurado no celular;

• Lista de bloatwares para seu dispositivo;

## Ativação de depuração:

Para ativar a Depuração USB em seu dispositivo, pesquise como ativar as opções de desenvolvedor de seu dispositivo, e lá ative a depuração. No caso da depuração sem fio, sua ativação irá ser necessária apenas no momento que for conectar o dispositivo ao Termux.

## Instalação e configuração do NetGuard

O NetGuard pode ser instalado através da própria Google Play Store, mas de preferência instale pela F-Droid ou Github para evitar telemetria.

F-Droid:

https://f-droid.org/packages/eu.faircode.netguard/

Github: https://github.com/M66B/NetGuard/releases

Após instalado, configure da seguinte maneira:

Configurações → padrões (lista branca/negra) → ative as 3 primeiras opções (bloquear wifi, bloquear dados móveis e aplicar regras ‘quando tela estiver ligada’);

Configurações → opções avançadas → ative as duas primeiras (administrar aplicativos do sistema e registrar acesso a internet);

Com isso, todos os apps estarão sendo bloqueados de acessar a internet, seja por wifi ou dados móveis, e na página principal do app basta permitir o acesso a rede para os apps que você vai usar (se necessário). Permita que o app rode em segundo plano sem restrição da otimização de bateria, assim quando o celular ligar, ele já estará ativo.

## Lista de bloatwares

Nem todos os bloatwares são genéricos, haverá bloatwares diferentes conforme a marca, modelo, versão do Android, e até mesmo região.

Para obter uma lista de bloatwares de seu dispositivo, caso seu aparelho já possua um tempo de existência, você encontrará listas prontas facilmente apenas pesquisando por elas. Supondo que temos um Samsung Galaxy Note 10 Plus em mãos, basta pesquisar em seu motor de busca por:

```

Samsung Galaxy Note 10 Plus bloatware list

```

Provavelmente essas listas já terão inclusas todos os bloatwares das mais diversas regiões, lhe poupando o trabalho de buscar por alguma lista mais específica.

Caso seu aparelho seja muito recente, e/ou não encontre uma lista pronta de bloatwares, devo dizer que você acaba de pegar em merda, pois é chato para um caralho pesquisar por cada aplicação para saber sua função, se é essencial para o sistema ou se é facilmente substituível.

### De antemão já aviso, que mais para frente, caso vossa gostosura remova um desses aplicativos que era essencial para o sistema sem saber, vai acabar resultando na perda de alguma função importante, ou pior, ao reiniciar o aparelho o sistema pode estar quebrado, lhe obrigando a seguir com uma formatação, e repetir todo o processo novamente.

## Download do adb em computadores

Para usar a ferramenta do adb em computadores, basta baixar o pacote chamado SDK platform-tools, disponível através deste link: https://developer.android.com/tools/releases/platform-tools. Por ele, você consegue o download para Windows, Mac e Linux.

Uma vez baixado, basta extrair o arquivo zipado, contendo dentro dele uma pasta chamada platform-tools que basta ser aberta no terminal para se usar o adb.

## Download do adb em celulares com Termux.

Para usar a ferramenta do adb diretamente no celular, antes temos que baixar o app Termux, que é um emulador de terminal linux, e já possui o adb em seu repositório. Você encontra o app na Google Play Store, mas novamente recomendo baixar pela F-Droid ou diretamente no Github do projeto.

F-Droid: https://f-droid.org/en/packages/com.termux/

Github: https://github.com/termux/termux-app/releases

## Processo de debloat

Antes de iniciarmos, é importante deixar claro que não é para você sair removendo todos os bloatwares de cara sem mais nem menos, afinal alguns deles precisam antes ser substituídos, podem ser essenciais para você para alguma atividade ou função, ou até mesmo são insubstituíveis.

Alguns exemplos de bloatwares que a substituição é necessária antes da remoção, é o Launcher, afinal, é a interface gráfica do sistema, e o teclado, que sem ele só é possível digitar com teclado externo. O Launcher e teclado podem ser substituídos por quaisquer outros, minha recomendação pessoal é por aqueles que respeitam sua privacidade, como Pie Launcher e Simple Laucher, enquanto o teclado pelo OpenBoard e FlorisBoard, todos open-source e disponíveis da F-Droid.

Identifique entre a lista de bloatwares, quais você gosta, precisa ou prefere não substituir, de maneira alguma você é obrigado a remover todos os bloatwares possíveis, modifique seu sistema a seu bel-prazer. O NetGuard lista todos os apps do celular com o nome do pacote, com isso você pode filtrar bem qual deles não remover.

Um exemplo claro de bloatware insubstituível e, portanto, não pode ser removido, é o com.android.mtp, um protocolo onde sua função é auxiliar a comunicação do dispositivo com um computador via USB, mas por algum motivo, tem acesso a rede e se comunica frequentemente com servidores externos. Para esses casos, e melhor solução mesmo é bloquear o acesso a rede desses bloatwares com o NetGuard.

MTP tentando comunicação com servidores externos:

## Executando o adb shell

No computador

Faça backup de todos os seus arquivos importantes para algum armazenamento externo, e formate seu celular com o hard reset. Após a formatação, e a ativação da depuração USB, conecte seu aparelho e o pc com o auxílio de um cabo USB. Muito provavelmente seu dispositivo irá apenas começar a carregar, por isso permita a transferência de dados, para que o computador consiga se comunicar normalmente com o celular.

Já no pc, abra a pasta platform-tools dentro do terminal, e execute o seguinte comando:

```

./adb start-server

```

O resultado deve ser:

*daemon not running; starting now at tcp:5037

*daemon started successfully

E caso não apareça nada, execute:

```

./adb kill-server

```

E inicie novamente.

Com o adb conectado ao celular, execute:

```

./adb shell

```

Para poder executar comandos diretamente para o dispositivo. No meu caso, meu celular é um Redmi Note 8 Pro, codinome Begonia.

Logo o resultado deve ser:

begonia:/ $

Caso ocorra algum erro do tipo:

adb: device unauthorized.

This adb server’s $ADB_VENDOR_KEYS is not set

Try ‘adb kill-server’ if that seems wrong.

Otherwise check for a confirmation dialog on your device.

Verifique no celular se apareceu alguma confirmação para autorizar a depuração USB, caso sim, autorize e tente novamente. Caso não apareça nada, execute o kill-server e repita o processo.

## No celular

Após realizar o mesmo processo de backup e hard reset citado anteriormente, instale o Termux e, com ele iniciado, execute o comando:

```

pkg install android-tools

```

Quando surgir a mensagem “Do you want to continue? [Y/n]”, basta dar enter novamente que já aceita e finaliza a instalação

Agora, vá até as opções de desenvolvedor, e ative a depuração sem fio. Dentro das opções da depuração sem fio, terá uma opção de emparelhamento do dispositivo com um código, que irá informar para você um código em emparelhamento, com um endereço IP e porta, que será usado para a conexão com o Termux.

Para facilitar o processo, recomendo que abra tanto as configurações quanto o Termux ao mesmo tempo, e divida a tela com os dois app’s, como da maneira a seguir:

Para parear o Termux com o dispositivo, não é necessário digitar o ip informado, basta trocar por “localhost”, já a porta e o código de emparelhamento, deve ser digitado exatamente como informado. Execute:

```

adb pair localhost:porta CódigoDeEmparelhamento

```

De acordo com a imagem mostrada anteriormente, o comando ficaria “adb pair localhost:41255 757495”.

Com o dispositivo emparelhado com o Termux, agora basta conectar para conseguir executar os comandos, para isso execute:

```

adb connect localhost:porta

```

Obs: a porta que você deve informar neste comando não é a mesma informada com o código de emparelhamento, e sim a informada na tela principal da depuração sem fio.

Pronto! Termux e adb conectado com sucesso ao dispositivo, agora basta executar normalmente o adb shell:

```

adb shell

```

Remoção na prática

Com o adb shell executado, você está pronto para remover os bloatwares. No meu caso, irei mostrar apenas a remoção de um app (Google Maps), já que o comando é o mesmo para qualquer outro, mudando apenas o nome do pacote.

Dentro do NetGuard, verificando as informações do Google Maps:

Podemos ver que mesmo fora de uso, e com a localização do dispositivo desativado, o app está tentando loucamente se comunicar com servidores externos, e informar sabe-se lá que peste. Mas sem novidades até aqui, o mais importante é que podemos ver que o nome do pacote do Google Maps é com.google.android.apps.maps, e para o remover do celular, basta executar:

```

pm uninstall –user 0 com.google.android.apps.maps

```

E pronto, bloatware removido! Agora basta repetir o processo para o resto dos bloatwares, trocando apenas o nome do pacote.

Para acelerar o processo, você pode já criar uma lista do bloco de notas com os comandos, e quando colar no terminal, irá executar um atrás do outro.

Exemplo de lista:

Caso a donzela tenha removido alguma coisa sem querer, também é possível recuperar o pacote com o comando:

```

cmd package install-existing nome.do.pacote

```

## Pós-debloat

Após limpar o máximo possível o seu sistema, reinicie o aparelho, caso entre no como recovery e não seja possível dar reboot, significa que você removeu algum app “essencial” para o sistema, e terá que formatar o aparelho e repetir toda a remoção novamente, desta vez removendo poucos bloatwares de uma vez, e reiniciando o aparelho até descobrir qual deles não pode ser removido. Sim, dá trabalho… quem mandou querer privacidade?

Caso o aparelho reinicie normalmente após a remoção, parabéns, agora basta usar seu celular como bem entender! Mantenha o NetGuard sempre executando e os bloatwares que não foram possíveis remover não irão se comunicar com servidores externos, passe a usar apps open source da F-Droid e instale outros apps através da Aurora Store ao invés da Google Play Store.

Referências:

Caso você seja um Australopithecus e tenha achado este guia difícil, eis uma videoaula (3:14:40) do Anderson do canal Ciberdef, realizando todo o processo: http://odysee.com/@zai:5/Como-remover-at%C3%A9-200-APLICATIVOS-que-colocam-a-sua-PRIVACIDADE-E-SEGURAN%C3%87A-em-risco.:4?lid=6d50f40314eee7e2f218536d9e5d300290931d23

Pdf’s do Anderson citados na videoaula: créditos ao anon6837264

Processo de instalação do Termux e adb no celular: https://youtu.be/APolZrPHSms

Vou testa.

Robô sats e muito bom pra pequenos valores pra maiores valores usar Bisq

Gostei é bem interessante pra criadores de conteúdo em videos #Nostr 🤔🤔🤔

Vídeo imparável. Você hospeda seu próprio conteúdo, posta no Nostr e compartilha com o mundo. Não há nada que os comunistas possam fazer sobre isso.

Site pra converte vídeo em link.

Curso do Renato Amoedo e alan Schramm #Bitcoin já está lá HAHHA

https://flare.pub/channel/npub1q4c70sr48dz33x8m9hzd79k0uyad7avzxcz2qw7u2ax5c22zr9dqva2gl4

🤔

TUTORIAL Instalando o Kleopatra e criando seu primeiro par de chaves PGP

Tutorial feito por Grom Mestre ⚡

Poste original Abaixo.

Parte 4:

TUTORIAL DE PGP USANDO O KLEOPATRA.

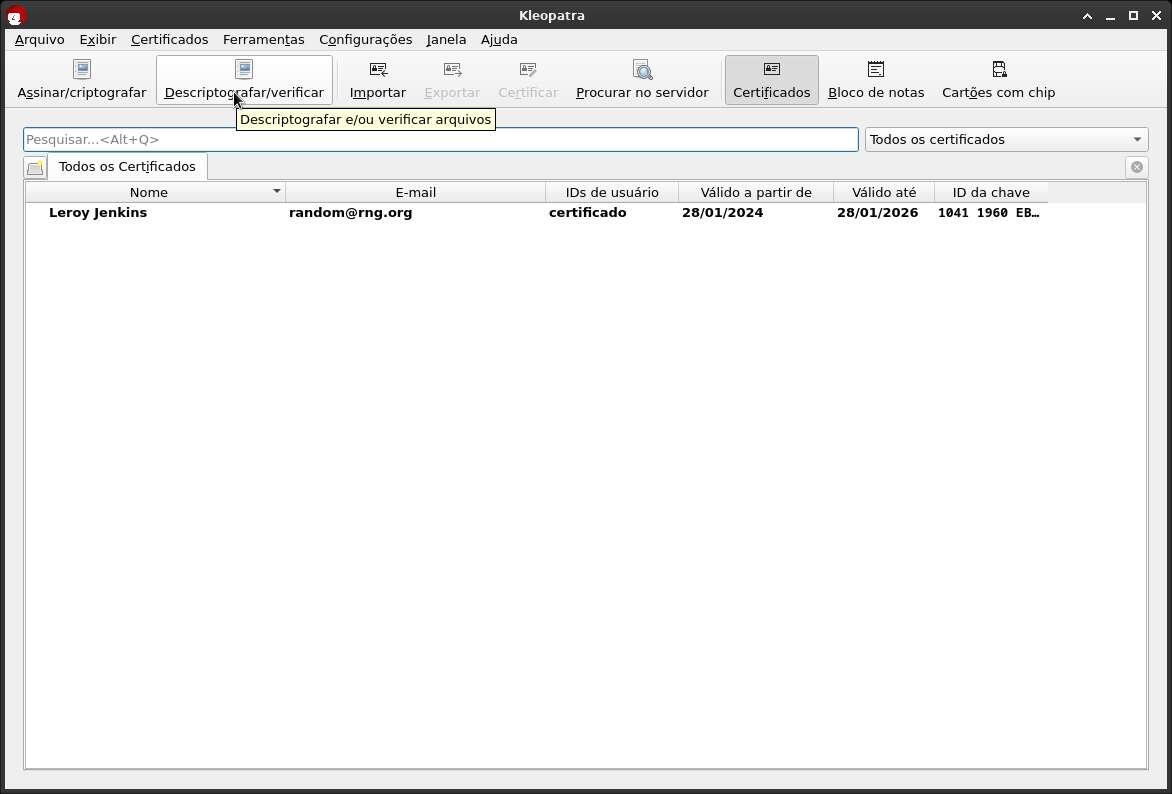

Instalação do Kleopatra

O Kleopatra, como citado no post anterior, está disponivel para Linux e Windows. Em Linux ele pode ser instalado facilmente através do respectivo gerenciador de pacotes da sua distribuição. Alguns exemplos de comandos para algumas distros são:

ArchLinux : sudo pacman -S kleopatra

Debian : sudo apt install kleopatra

Fedora : sudo dnf install kleopatra

O Kleopatra também está disponível como pacote em Flatpak, porém nos meus testes eu tive problemas na sua utilização. Portanto, para esse tutorial estarei usando a versão empacotada pelo Debian 12.

Em Windows o Kleopatra se encontra disponível no pacote Gpg4win, o qual contém, além do Kleopatra, o GnuPG e outros utilitários que podem ser úteis.

No nosso caso nós só precisaremos mesmo do dois primeiros. O link para download do Gpg4win se encontra aqui https://www.gpg4win.org/download.html

CRIANDO O SEU PRIMEIRO PAR DE CHAVES

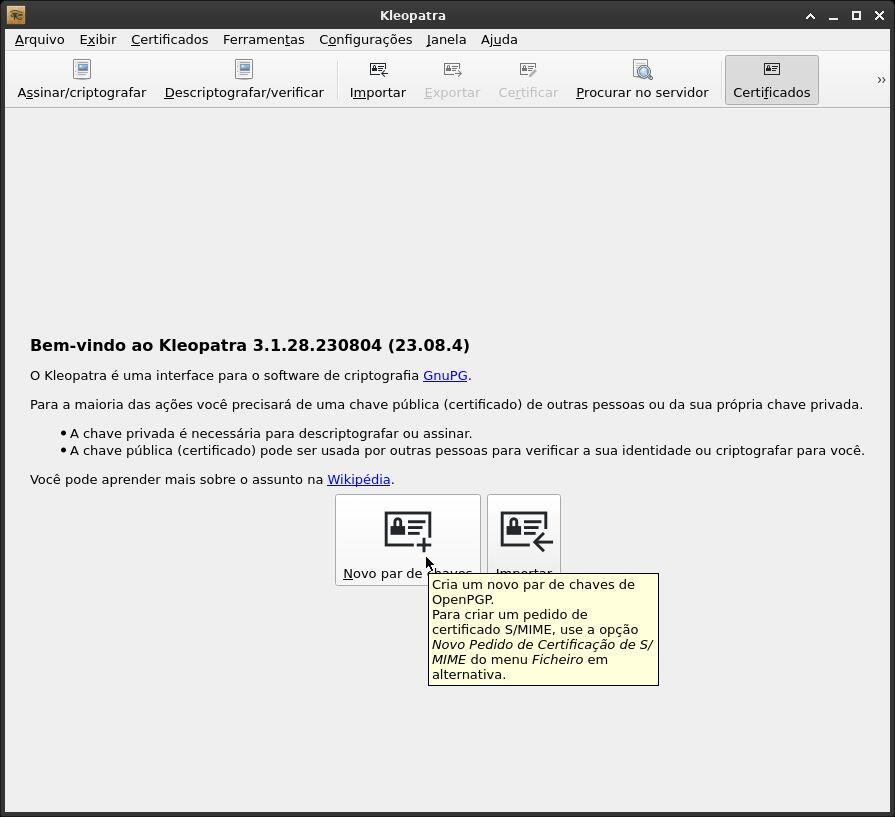

Ao iniciar o Kleopatra pela primeira vez a seguinte tela será mostrada caso nenhuma chave esteja presente no seu sistema. Nesse caso apenas clique em 'Novo Par de Chaves' ou acesse a opção em Arquivo -> Novo Par de Chaves OpenPGP

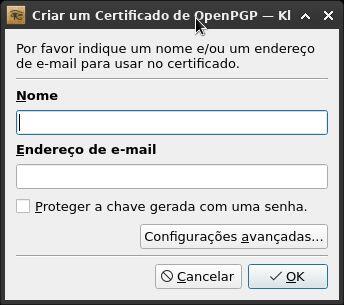

Ao clicar nessa opção a seguinte janela será aberta:

Os campos 'Nome' e 'Endereço de e-mail' são apenas formas convenientes de identificar a chave. A outra forma seria decorar o fingerprint da chave, o que é algo bem inviável de ser fazer.

Marque a opção 'Proteger a chave gerada com uma senha' para que ao utilizar a sua chave ou tentar importar a chave secreta uma senha seja solicitada. É extremamente recomendado que você use senhas muito longas (+20 caracteres) com uma alta entropia para inviabilizar ataques de força bruta. Use ferramentas como o gerador de senhas do KeePassXC https://keepassxc.org/download/ para isso caso você deseje.

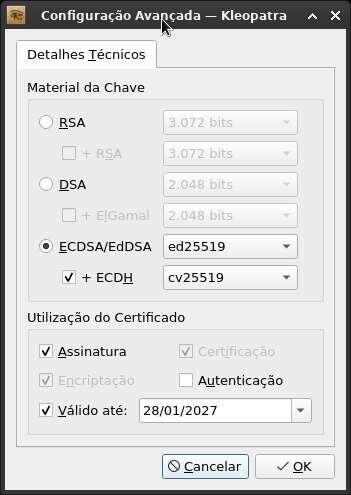

Clicando na botão 'Configurações Avançadas' você pode selecionar qual é o algoritmo que será usado para a criação das chaves. Nesse tutorial usaremos o algorítmo de curva eliptica, pois se trata de um método mais avançado, que gera chaves menores e computacionalmente mais eficientes.

Nas configurações avançadas, marque as seguintes opções:

• Material da Chave : ECDSA/EdDSA usando curva ed25519

• '+ ECDH' (Elliptic Curve Diffie-Hellman) usando cv25519

• Assinatura : Necessário caso você deseje gerar assinaturas digitais

A validade da sua chave é arbitrária, mas na dúvida coloque por um périodo de dois anos a partir da data da sua criação. Se você quiser inclusive você pode configurar para que ele nuca expire. Isso pode ser alterado depois caso você deseje.

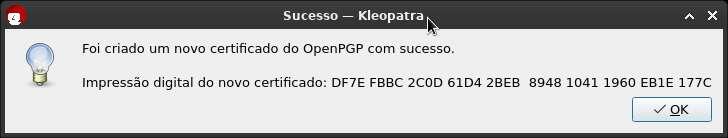

Após isso, clique em OK para fechar as configurações avançadas e em OK para iniciar a geração das suas chaves. Uma caixa de diálogo vai solicitar a inserção da senha para proteger a sua chave. Depois de inserí-la e clicando em OK aguarde alguns instantes. Se tudo ocorrer como conforme uma mensagem vai aparecer sinalizando que a chave foi gerada com sucesso.

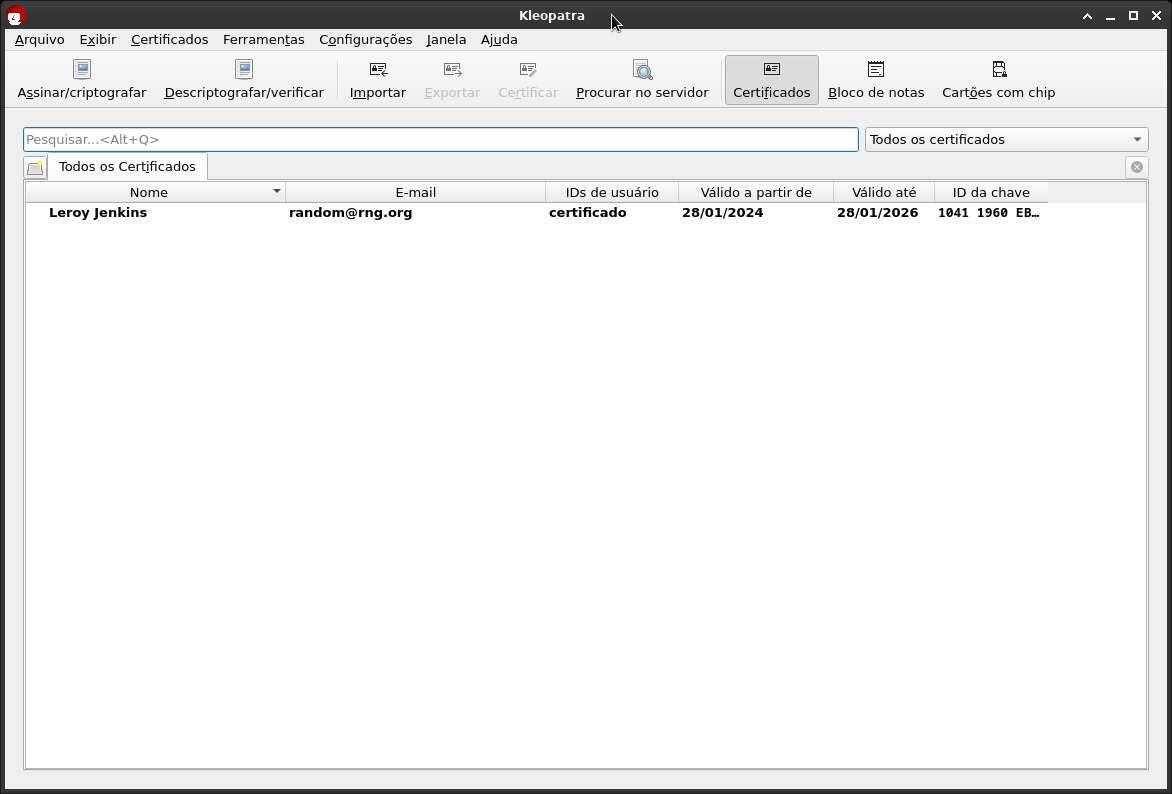

Sua chave agora vai aparecer na listagem de certificados do Kleopatra.

IMPORTANDO E EXPORTANDO CHAVES PÚBLICAS NO KLEOPATRA.

2.1 Importando chaves públicas.

Agora vamos aprender como importar as chaves públicas de outros usuários presentes na internet. Para esse exemplo eu usarei a chave pública do usuário nostr:nprofile1qqs8lgmawellu6ulw4tfd3hcn6v4ccyx9xn87ezxkxlerp84j90j0vgpz9mhxue69uhkummnw3ezuamfdejj7k58ysf presente em seu perfil.

Uma informações importante de comentar é que as chaves públicas podem ser exportadas de duas formas: como um binario ou codificada em base64. Nesse tutorial usaremos as chaves codificadas em b64, porém saibam também que elas podem estar em outro formato perfeitamente reconhecível pelo Kleopatra.

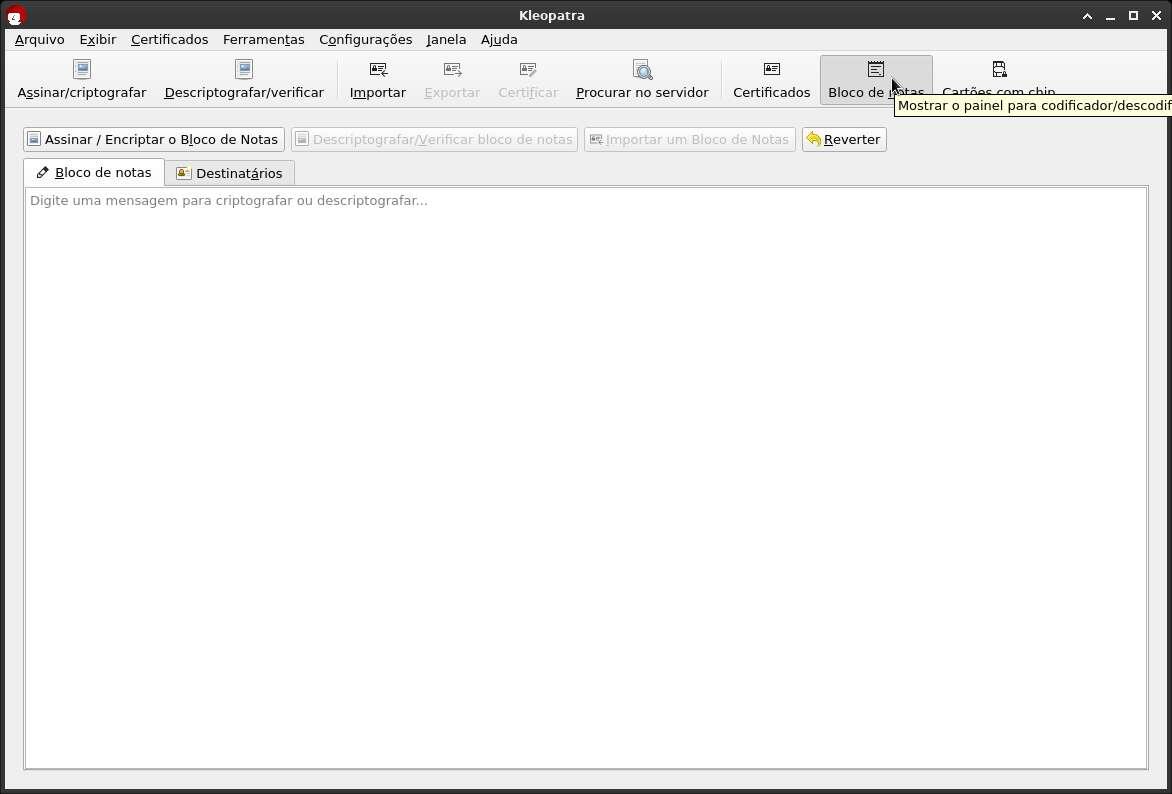

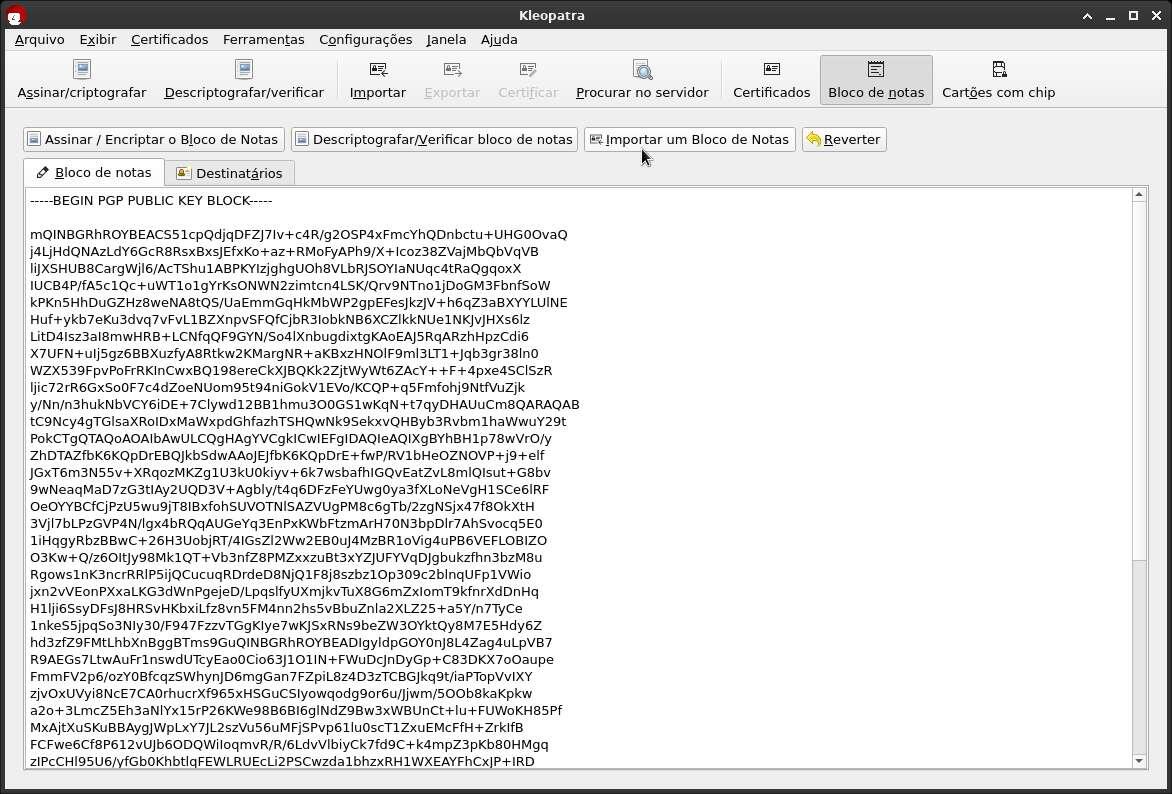

Para isso vamos abrir o Bloco de Notas do Kleopatra, um seção do programa que nos permite criptografar rapidamente pequenos trechos de texto e importar as chaves em base64.

Abra o Bloco de Notas do Kleopatra clicando no ícone de paineis do Kleopatra.

Copie e cole a chave pública no campo de texto e clique em seguida em 'Importar um Bloco de Notas'

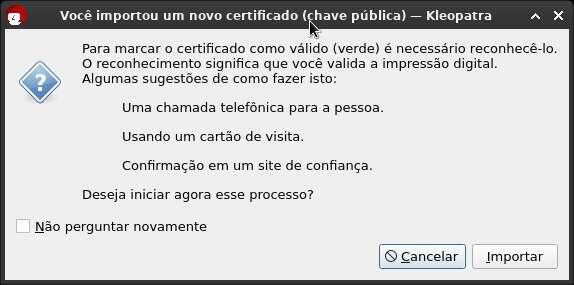

Uma nova janela vai abrir nos solicitando o reconhecimento do certificado do usuário. Como nós usamos o eficiente método chamado "Confia", apenas clique em Importar para dar prosseguimento.

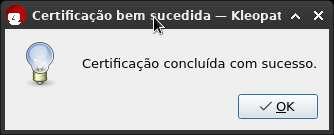

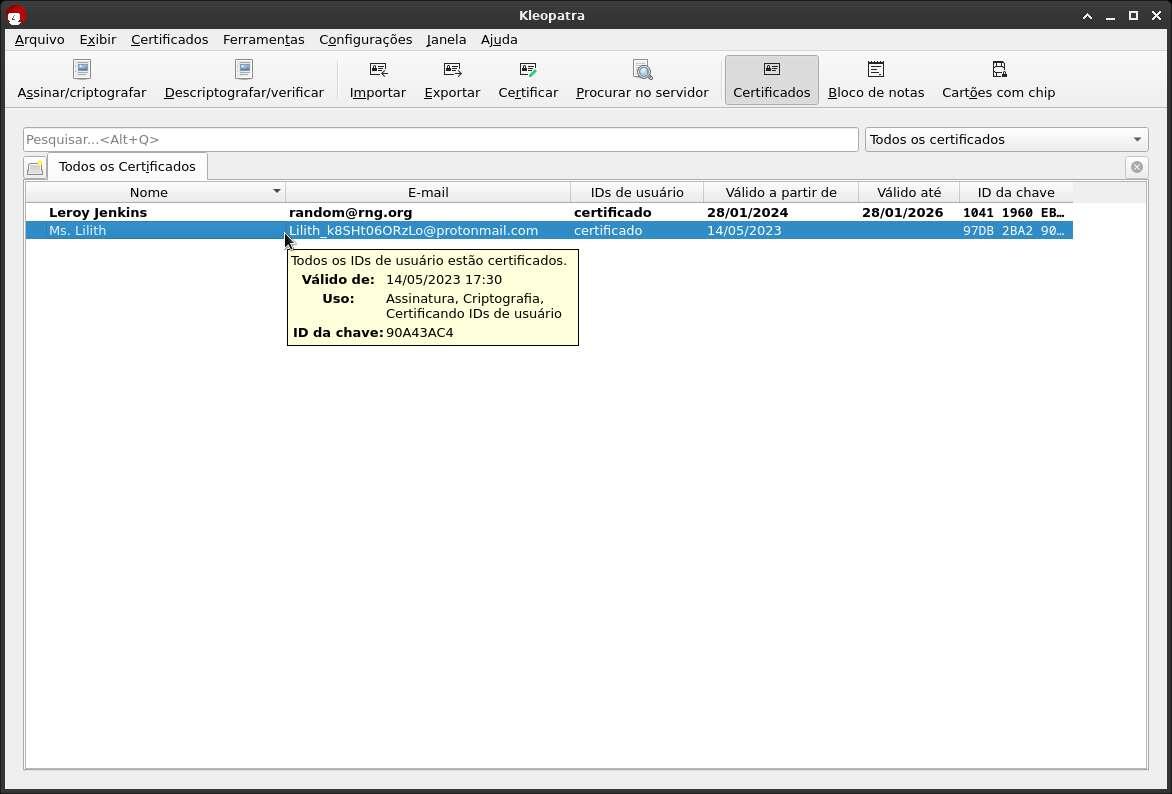

Na janela seguinte vamos certificar a chave do Ms.Lilith usando a nossa chave privada criada anteriormente, bastando selecioná-la no campo 'Certificar com:' e clicar em 'Certificar'. Se tudo ocorrer como previsto uma caixa de mensagem vai aparecer indicando que a operação foi um sucesso. Você pode ver que agora a chave do Ms.Lilith aparece no painel de certificados do Kleopatra.

2.2 Exportando a nossa chave públlica

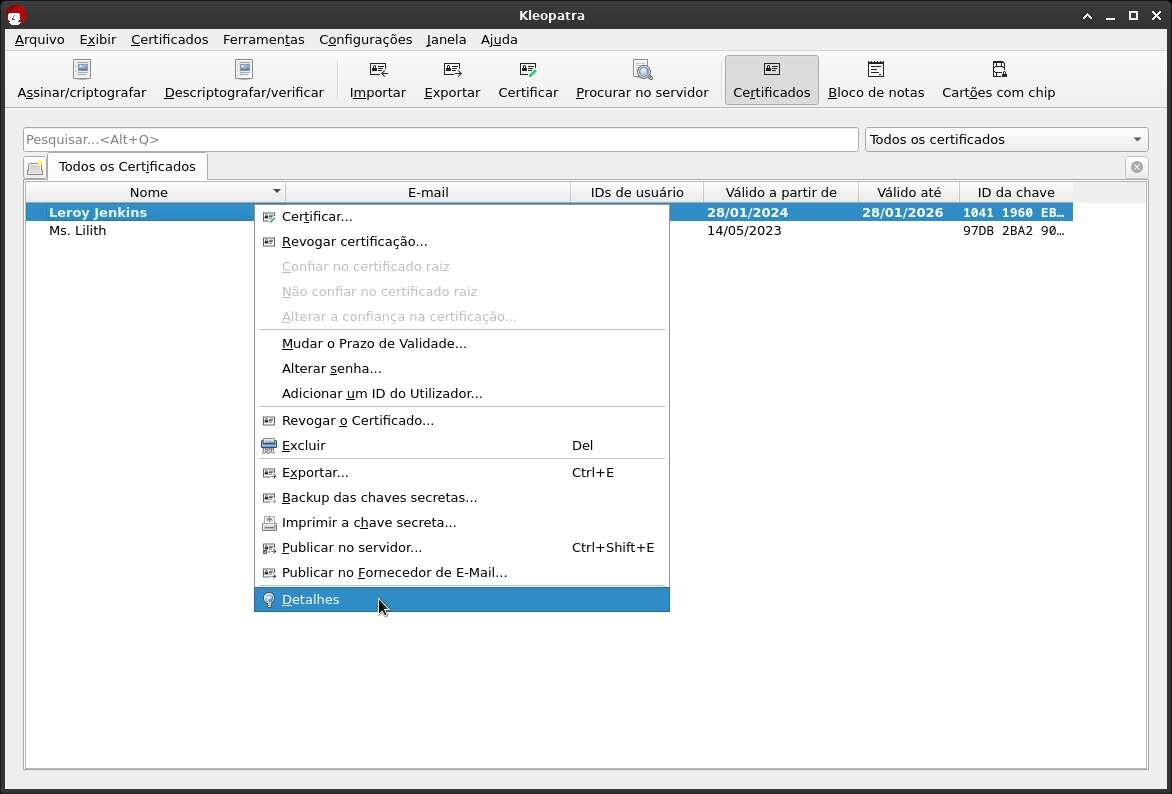

Como dito anteriormente, as chaves podem se apresentar tanto no formato binário como base64. Vamos agora exportar a nossa chave de modo que ela possa ser facilmente compartilhada em um site ao estilo pastebin. Para isso, no painel de Certificados, clique com o botão direito na sua chave e selecione 'Detalhes'

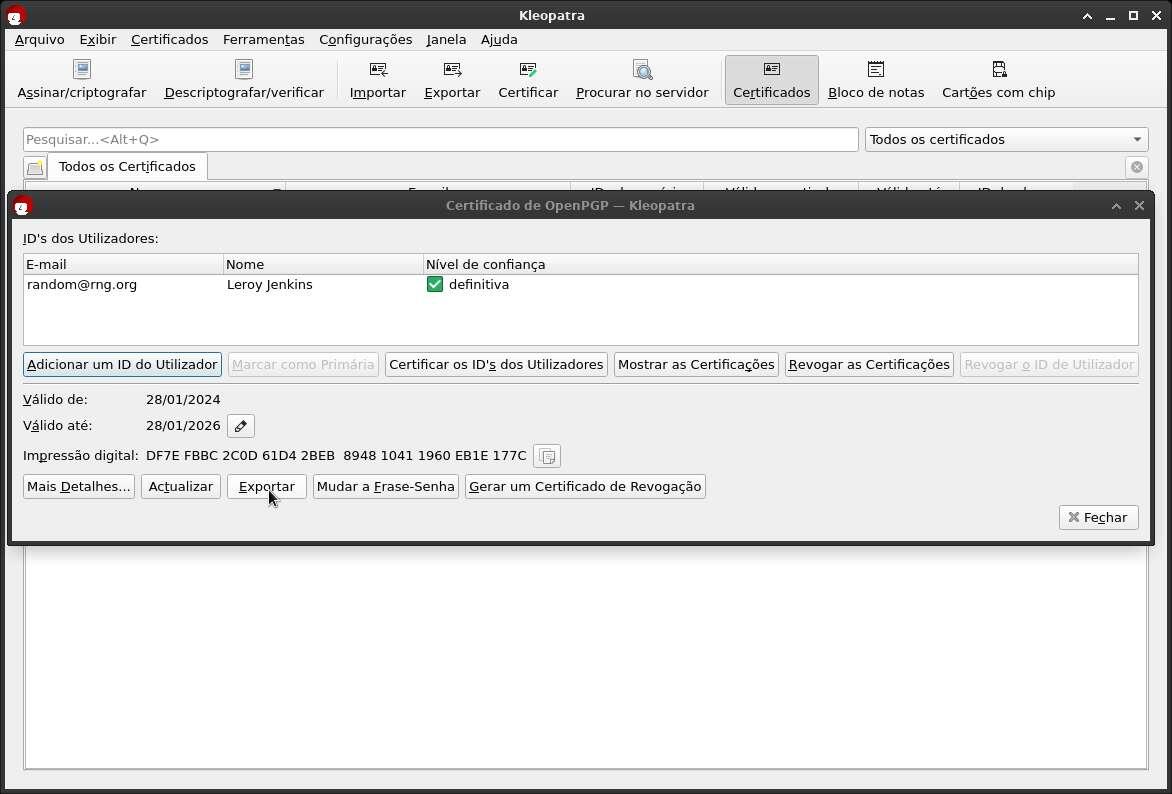

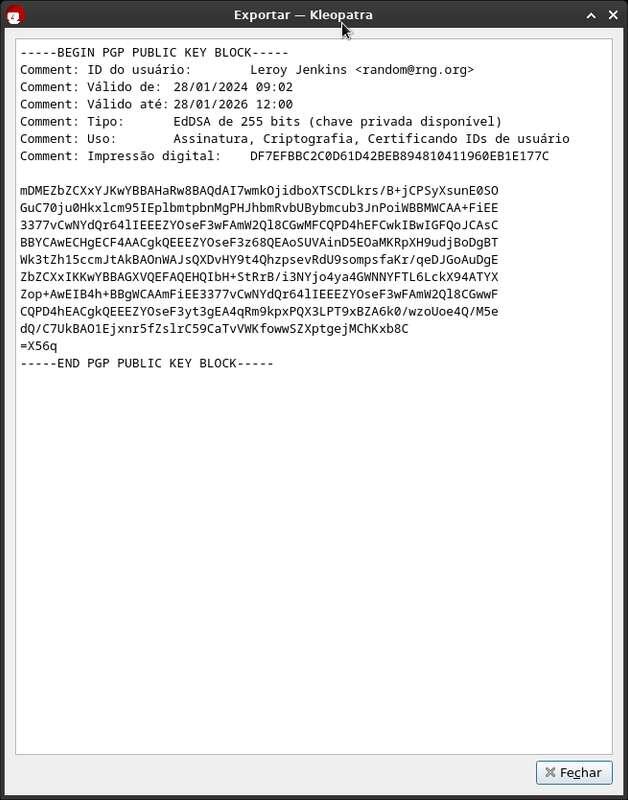

Na nova janela, clique em Exportar, a qual vai mostrar a sua chave em formato texto que poderá ser facilmente copiada e colada no local adequado.

CRIPTOGRAFANDO E DESCRIPTOGRAFANDO NO KLEOPATRA.

3.1 Criptografando e assinando arquivos

A criptografia e a assinatura de arquivos e textos usando o Kleopatra é extremamente simples e intuitiva. No nosso exemplo eu vou criptografar e assinar um arquivo de imagem usando a minha própria chave, já que usando a chave pública de outra pessoa me impossibilitaria de descriptografa-la depois. Lembre-se que você também pode usar o Bloco de Notas do Kleopatra para criptografar e assinar rapidamente textos curtos e copiá-los em formato base64.

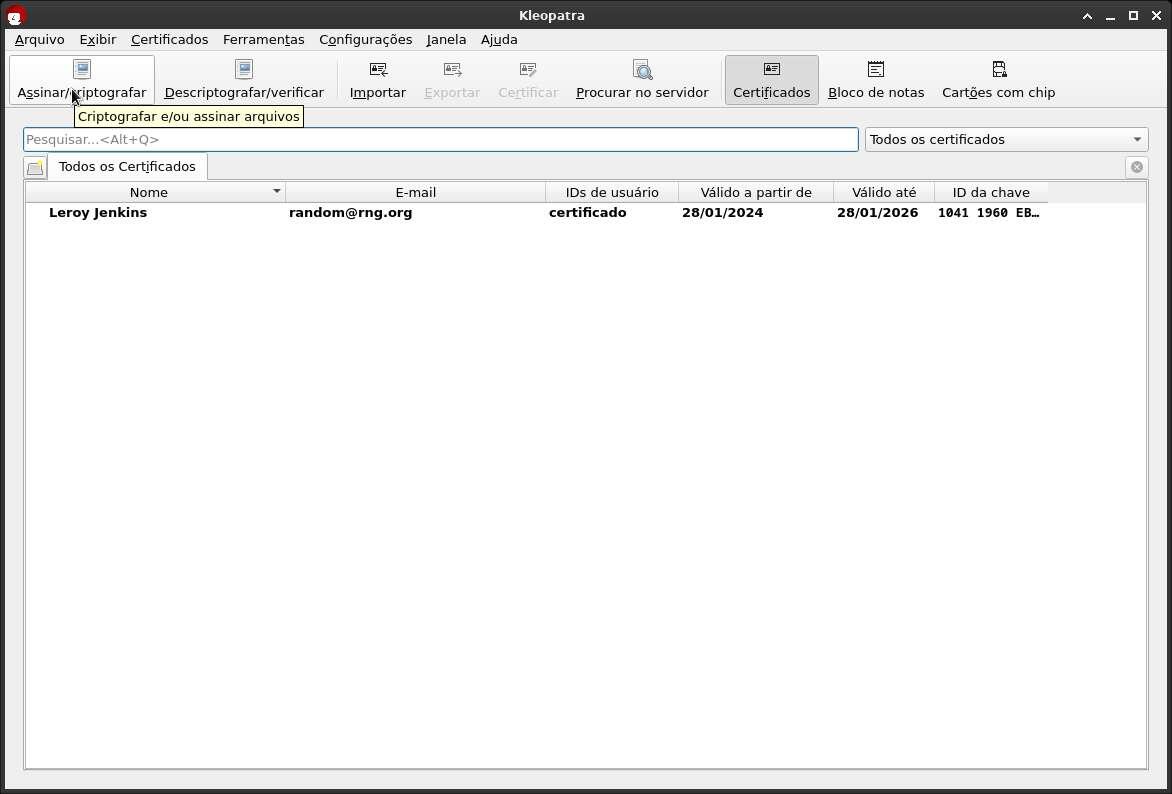

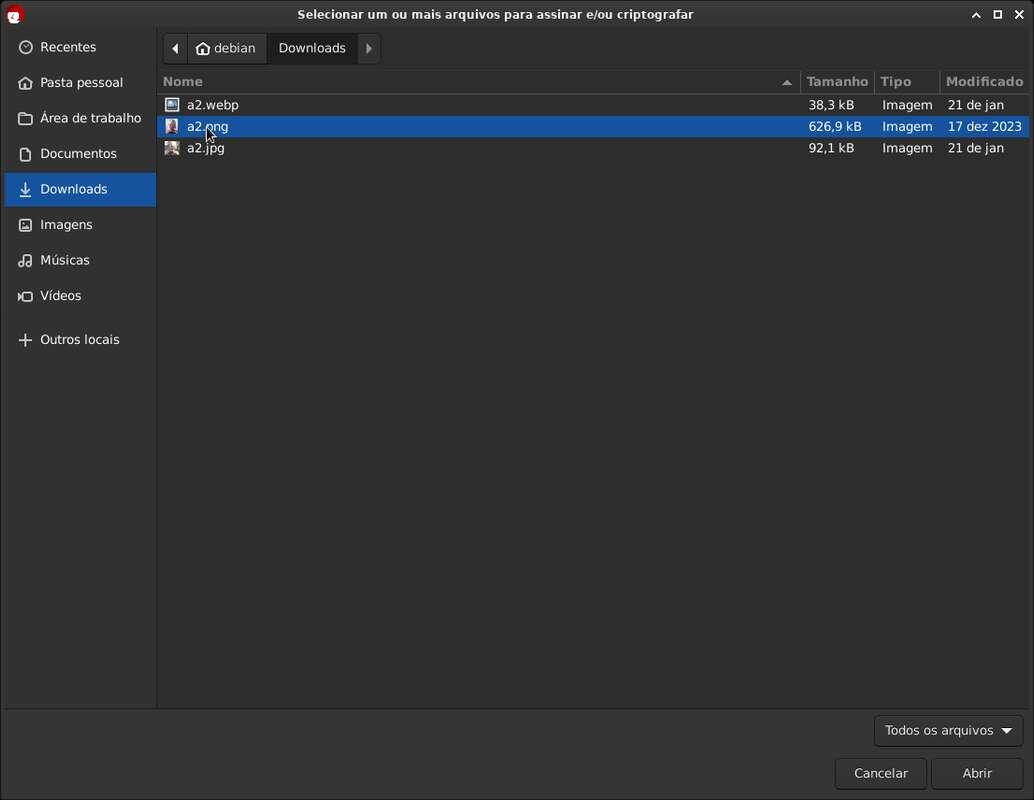

Clique na opção 'Assinar / Criptografar'. O gerenciador de arquivos será aberto para selecionar um ou mais arquivos que você deseja criptografar. No nosso caso eu vou criptografar o arquivo de imagem do meu avatar.

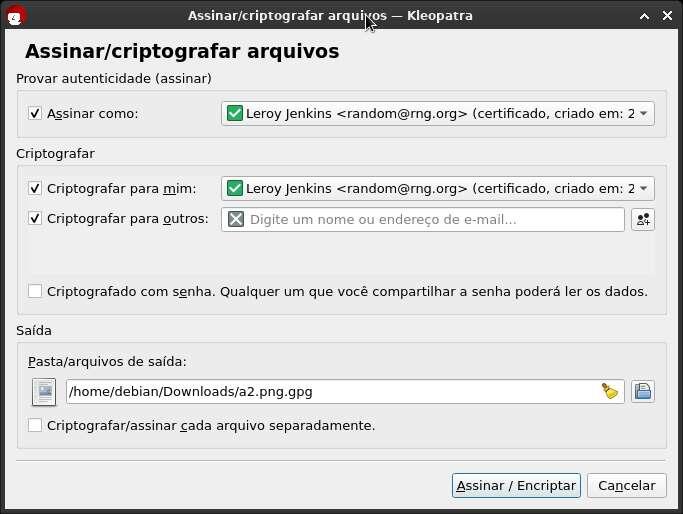

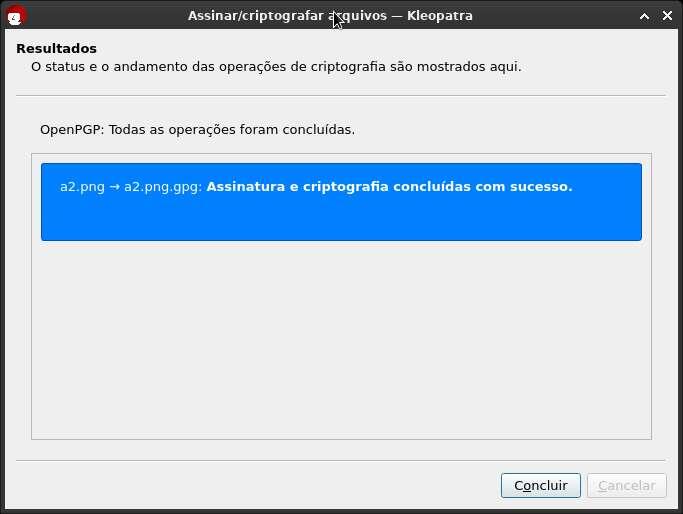

Uma janela abrirá perguntando pelas chaves que você deseja usar para assinar e criptografar. Usarei nesse cenário a mesma chave para ambos os processos, porém em situações onde se almeja a segurança das informações entre as partes marque apenas a opção 'Criptografar para outros' e selecione as chaves das pessoas em questão. Feito as devidas seleções clique em 'Assinar / Encriptar'. Uma janela será mostrada confirmando o sucesso da operação.

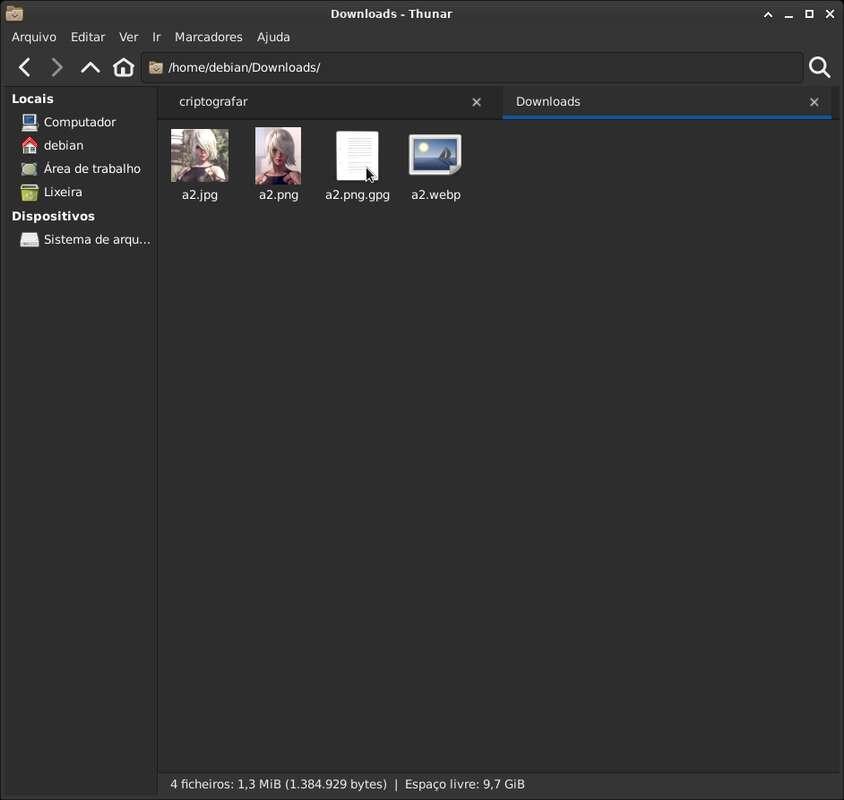

Verifique o arquivo gerado no diretório do arquivo original

3.2 - Criptografando textos pelo Bloco de Notas

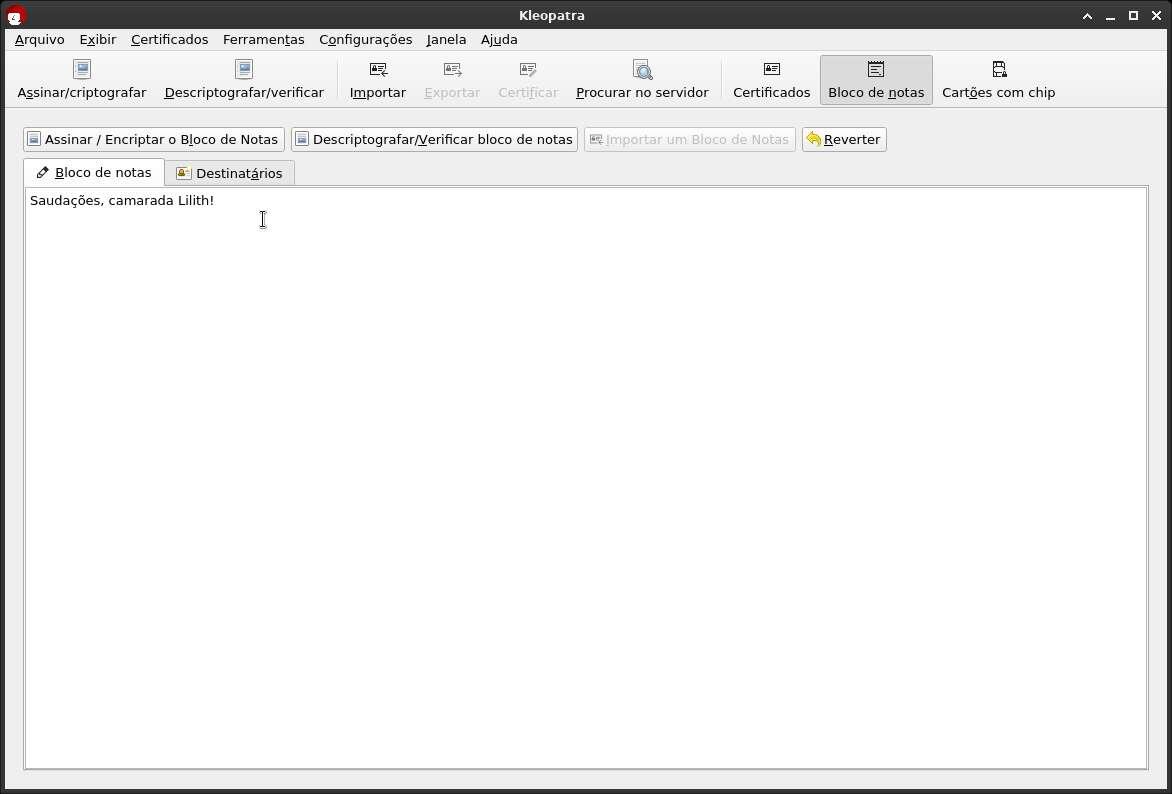

As mesmas operações que foram feitas com um arquivo podem ser repetidas facilmente através do Bloco de Notas. As figuras a seguir ilustram esse processo.

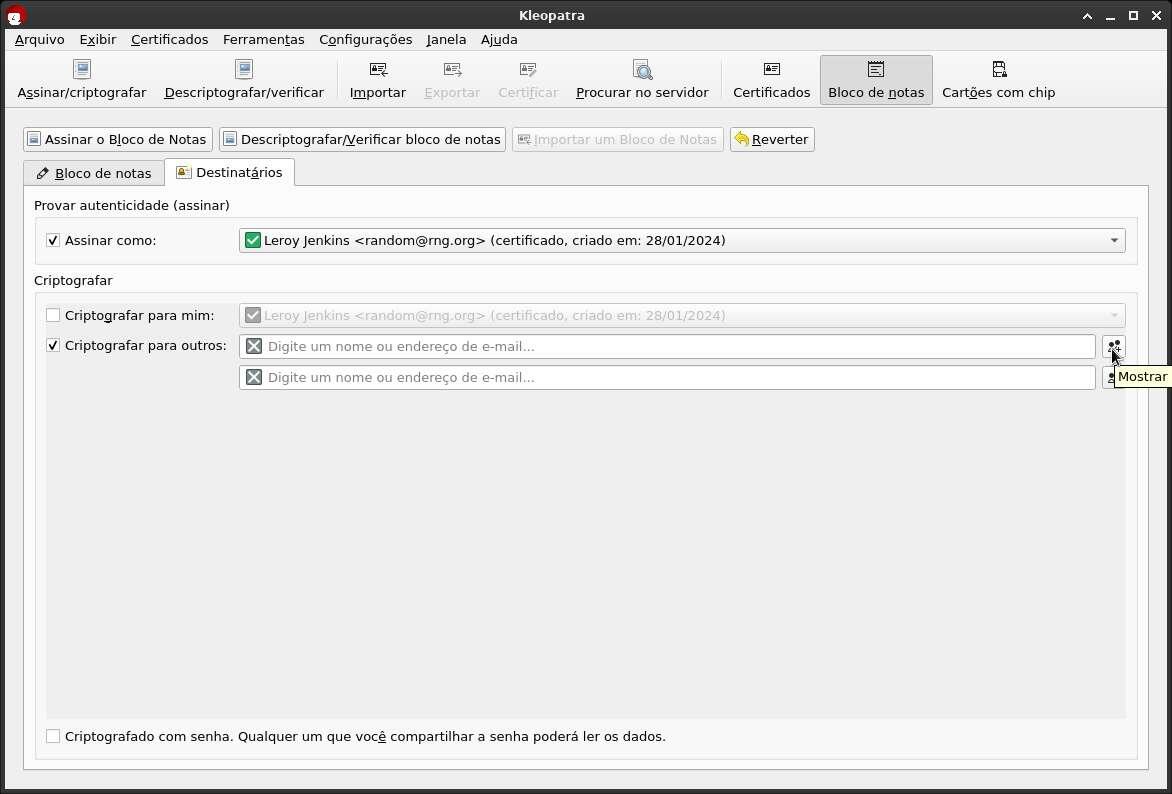

Primeiro escreva o texto que você pretende cifrar e em seguida clique na aba 'Destinatários'

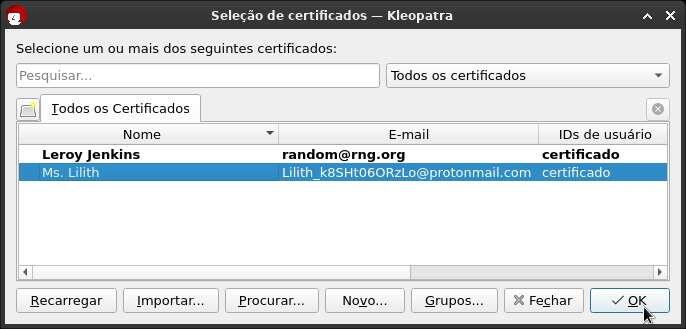

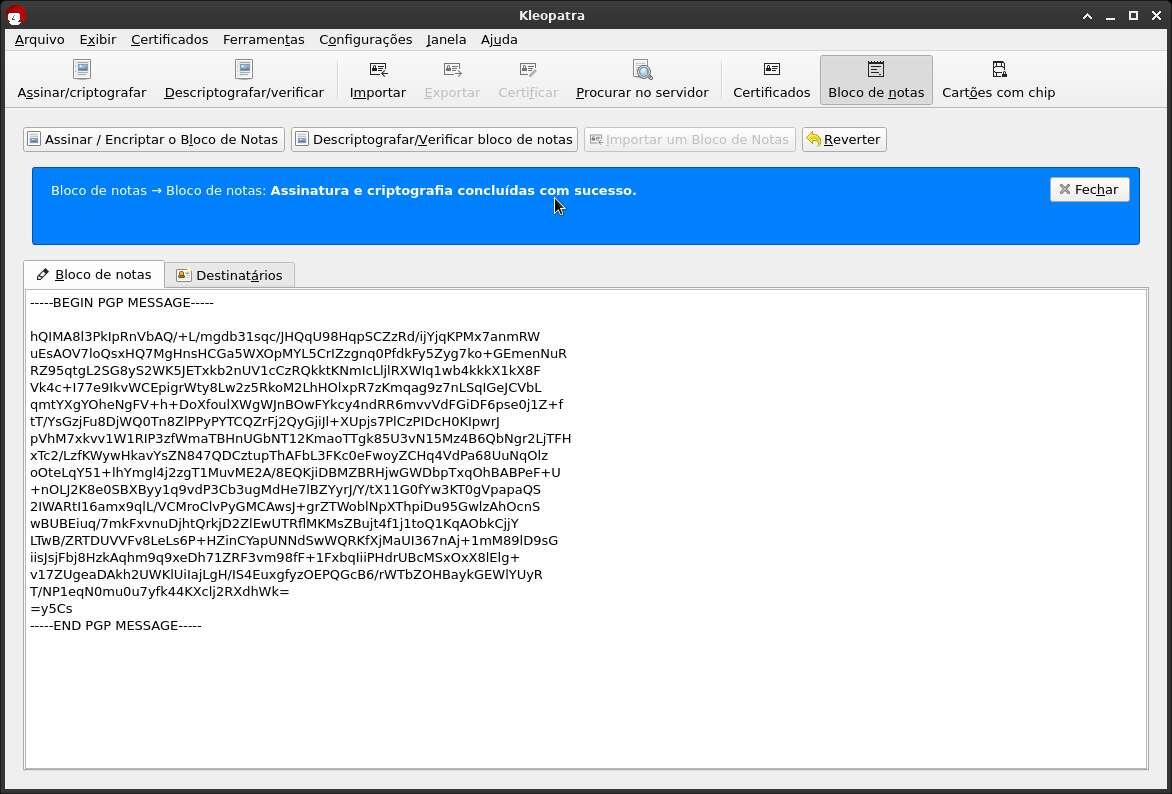

Na aba 'Destinatários' marque a opção 'Assinar' e selecione a sua chave; desmarque a opção 'Criptografar para mim' e marque a opção 'Criptografar para outros'; clique no botão a direita do campo de endereços e selecione a chave do destinatário; clique em OK e em seguida em 'Assinar/Encriptar o Bloco de Notas'; se tudo ocorreu corretamente uma mensagem de aviso vai aparecer confirmando a operação.

Verifique o arquivo gerado no diretório do arquivo original

3.2 - Criptografando textos pelo Bloco de Notas

As mesmas operações que foram feitas com um arquivo podem ser repetidas facilmente através do Bloco de Notas. As figuras a seguir ilustram esse processo.

Primeiro escreva o texto que você pretende cifrar e em seguida clique na aba 'Destinatários'

Na aba 'Destinatários' marque a opção 'Assinar' e selecione a sua chave; desmarque a opção 'Criptografar para mim' e marque a opção 'Criptografar para outros'; clique no botão a direita do campo de endereços e selecione a chave do destinatário; clique em OK e em seguida em 'Assinar/Encriptar o Bloco de Notas'; se tudo ocorreu corretamente uma mensagem de aviso vai aparecer confirmando a operação.

Descriptografar é basicamente o processo inverso, bastando copiar o bloco de mensagem PGP no Bloco de Notas e clicar em 'Descriptografar/Verificar bloco de notas'

Descriptografar é basicamente o processo inverso, bastando copiar o bloco de mensagem PGP no Bloco de Notas e clicar em 'Descriptografar/Verificar bloco de notas'

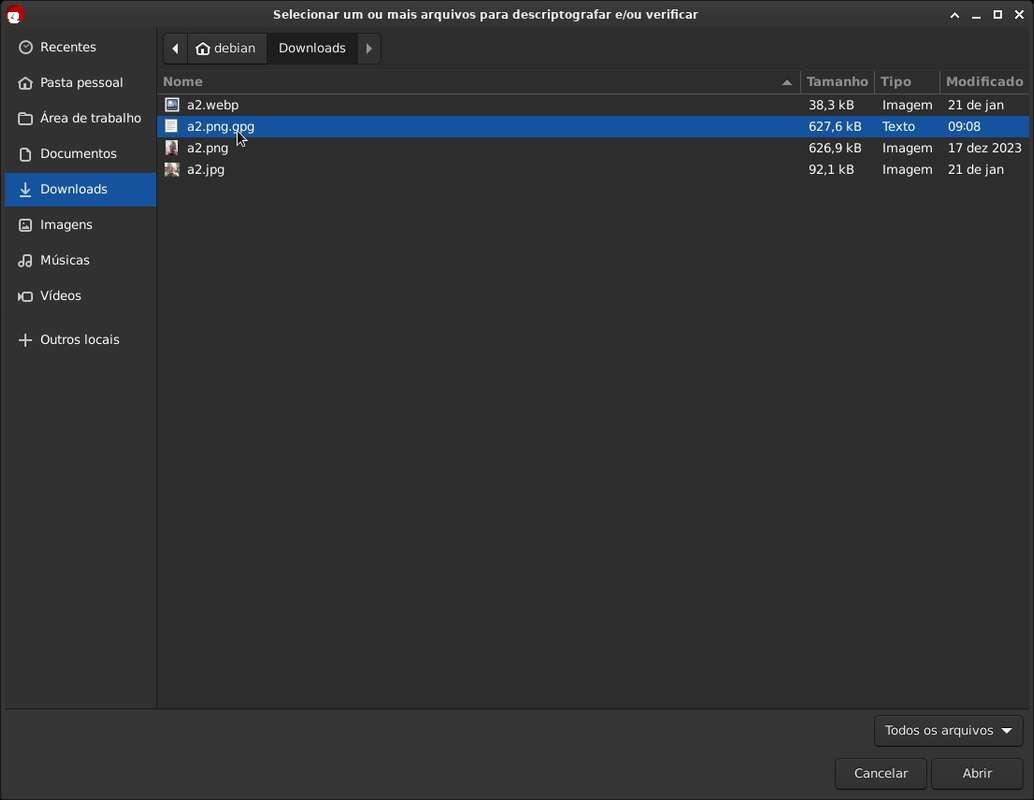

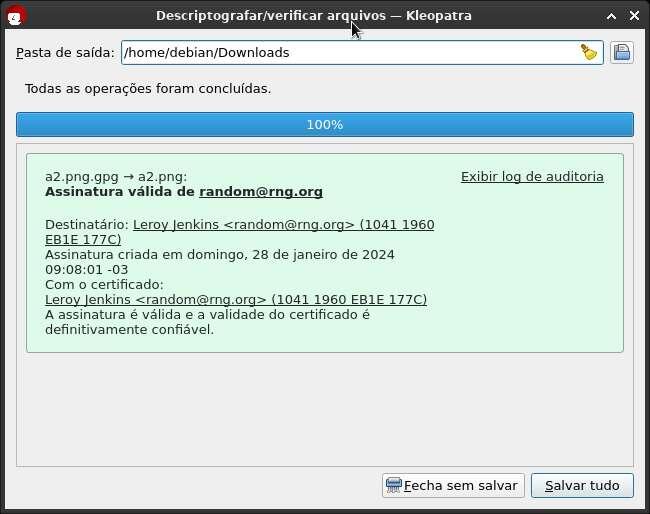

3.3 - Descriptografando arquivos

Descriptografar é tão simples quanto criptografar arquivos e textos, bastando clicar na opção Descriptografar / Verificar e selecionar os arquivos em questão. Só lembrando que todas essas operações podem ser executadas a partir do Bloco de Notas do Kleopatra para a sua conveniência.

FAZENDO BACKUP DAS CHAVES SECRETAS E CHECKSUMS.

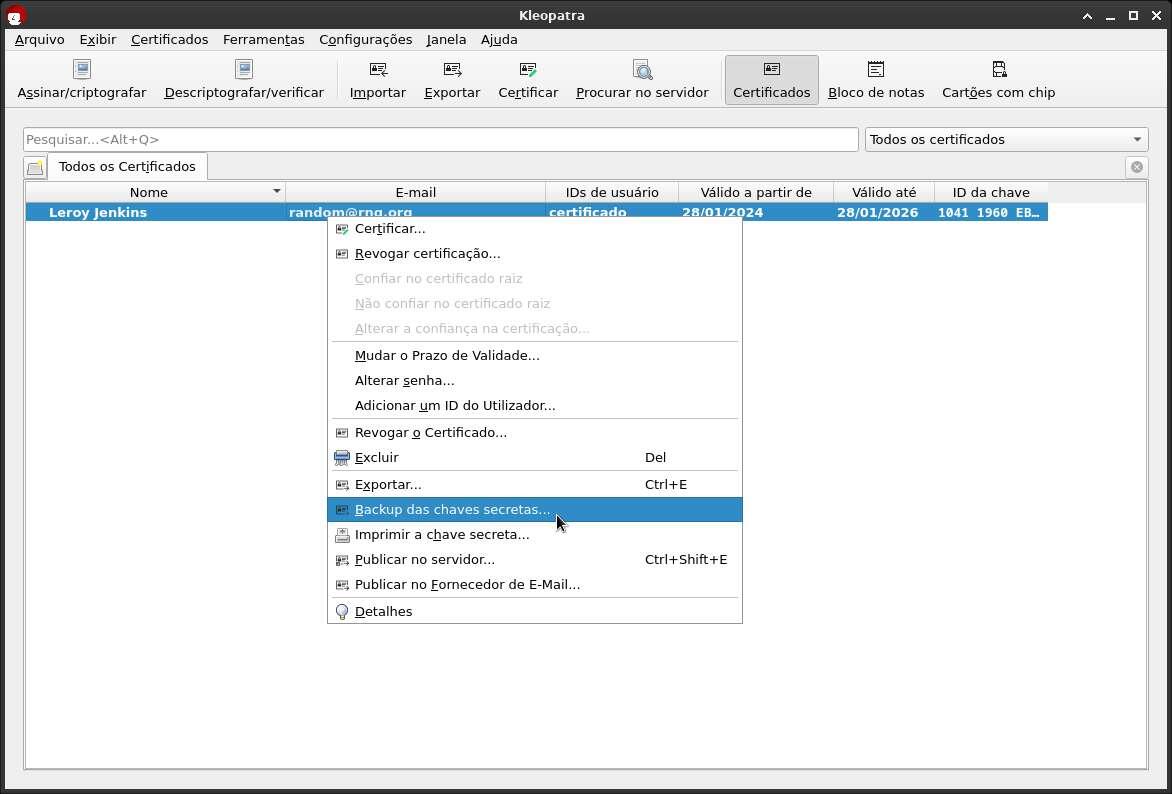

4.1 - Fazendo backup da sua chave privada

AVISOS!

1 - É de suma importância que você tenha ao menos duas cópias de backup da sua chave privada devidamente protegida em mídias de tipos distintos. Um exemplo seria ter uma cópia em um pendrive e outra no seu celular dentro de um contêiner criptografado com LUKS2, Veracrypt ou até mesmo chaveiros do KeePassXC.

2 - Em hipótese alguma coloque as suas chaves na nuvem em texto plano, pois já é de conhecimento público que Google, Microsoft, Apple e afins, por mais que criptografem seus dados nos servidores, possuem cópias da chave e usam-nas para diversos fins como análise de tráfego, indexação de conteúdo, coleta de analytics e entre outros. Vocês podem conferir detalhes dessa brecha para o OneDrive abaixo:

Microsoft OneDrive: https://privacy.microsoft.com/en-us/privacystatement [Archive.org]: Productivity and communications products, “When you use OneDrive, we collect data about your usage of the service, as well as the content you store, to provide, improve, and protect the services. Examples include indexing the contents of your OneDrive documents so that you can search for them later and using location information to enable you to search for photos based on where the photo was taken”.

Feito as considerações iniciais, vamos dar prosseguimento ao tutorial.

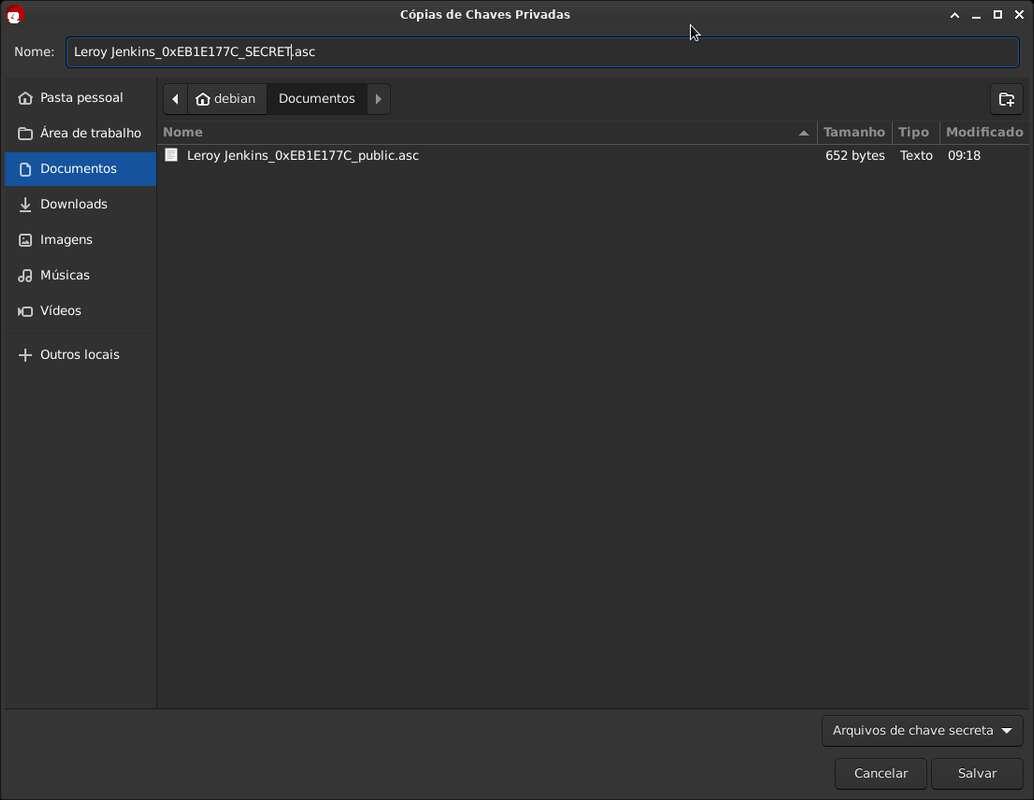

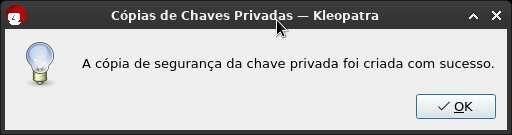

Abra o painel de certificados do Kleopatra, clique com o botão direito na sua chave e seleciona a opção 'Backup das chaves secretas'.

Selecione o nome do arquivo de destino e clique em Salvar

Eventualmente a senha da sua chave poderá ser solicitada, mas nesse caso ela não foi pois a senha dela estava armazenada em cache. Reforçando: não coloque suas chaves secretas em um local inseguro.

4.2 - Checksum de arquivos

Operações de checksum são de suma importância quando desejamos verificar a integridade de um arquivo enviado pela internet ou verificar se os arquivos foram modificados durante o processo de transferência. Pense em casos no qual adversários realizam a interceptação dos seus arquivos pela rede e trocam-no por arquivos maliciosos contendo um malware. A checagem de checksum nos permite verificar essas alterações através de algoritmos de hash, que geram um número de tamanho fixo que muda mesmo que um único bit seja alterado no arquivo original. Por padrão o Kleopatra usa o sha256sum, o que é forte o suficiente para evitar colisões de hash, mas há algoritimos mais modernos como sha512sum que podem ser mais adequados.

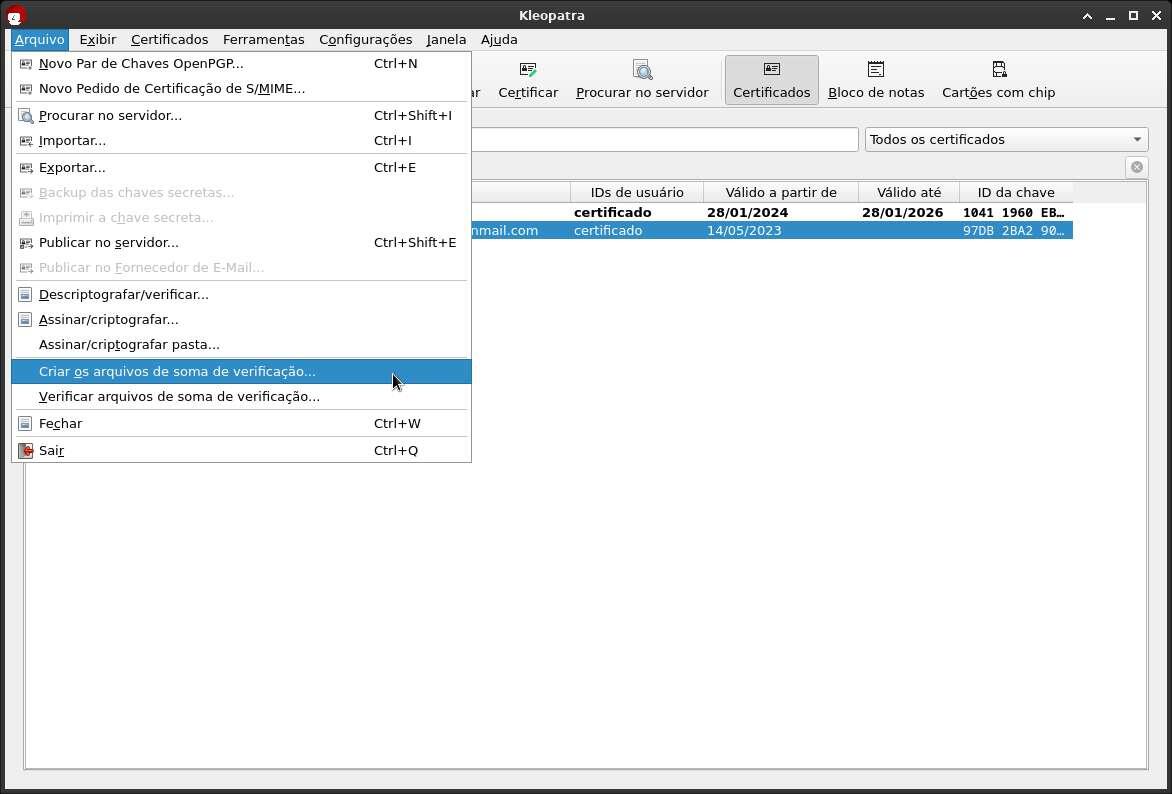

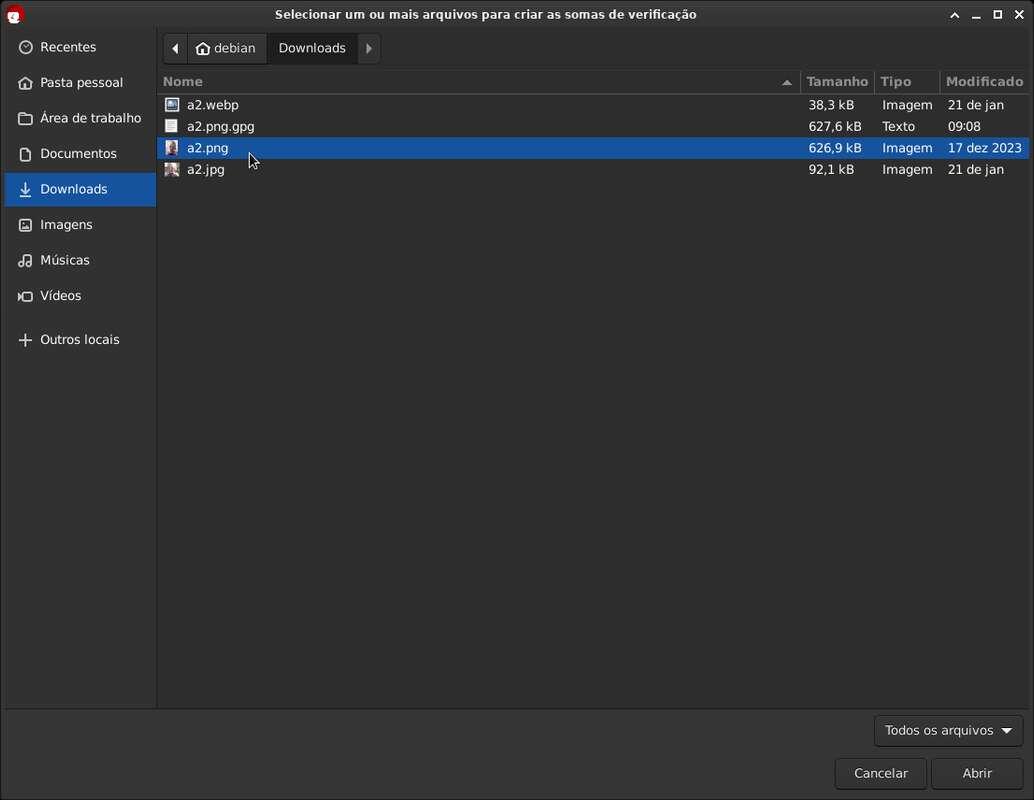

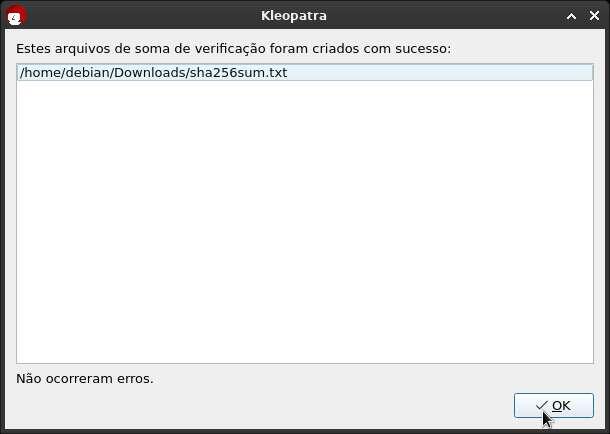

Gerar um checksums no Kleopatra é muito simples. Basta selecionar a opção 'Arquivo -> Criar os arquivos de soma de verificação', selecionar o arquivo do qual você deseja gerar um checksum e salvar.

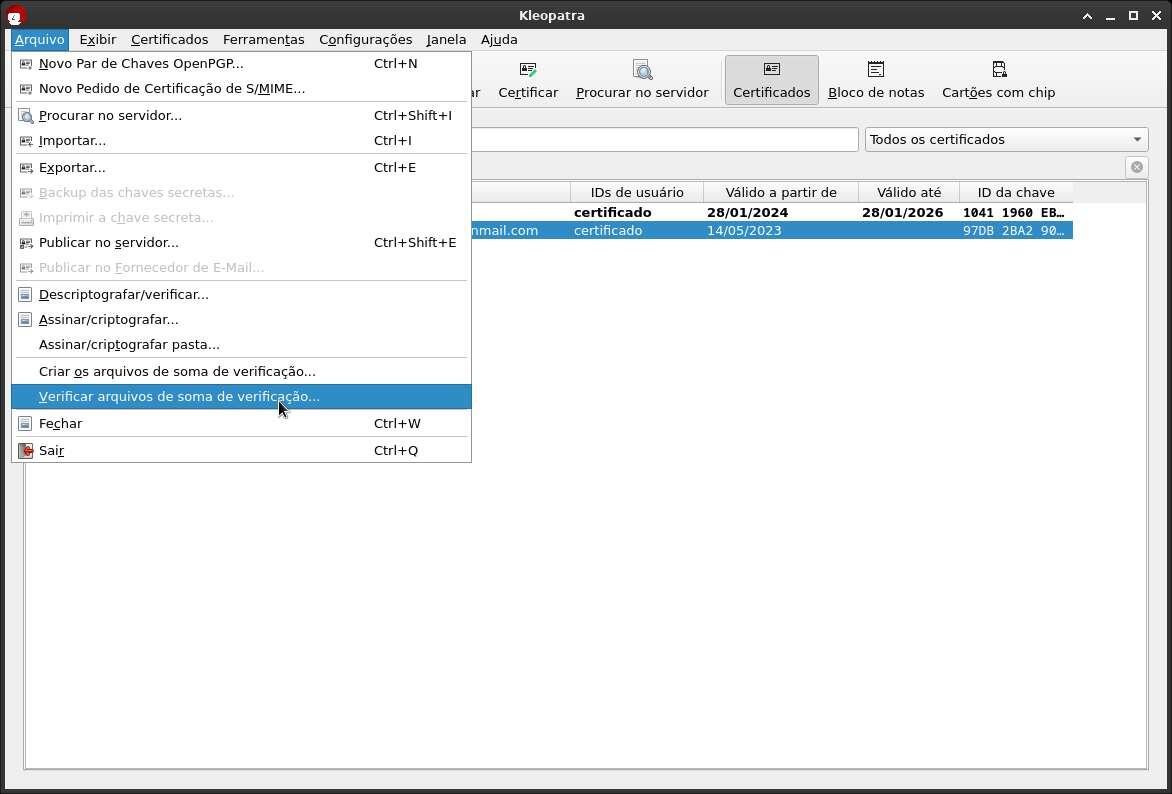

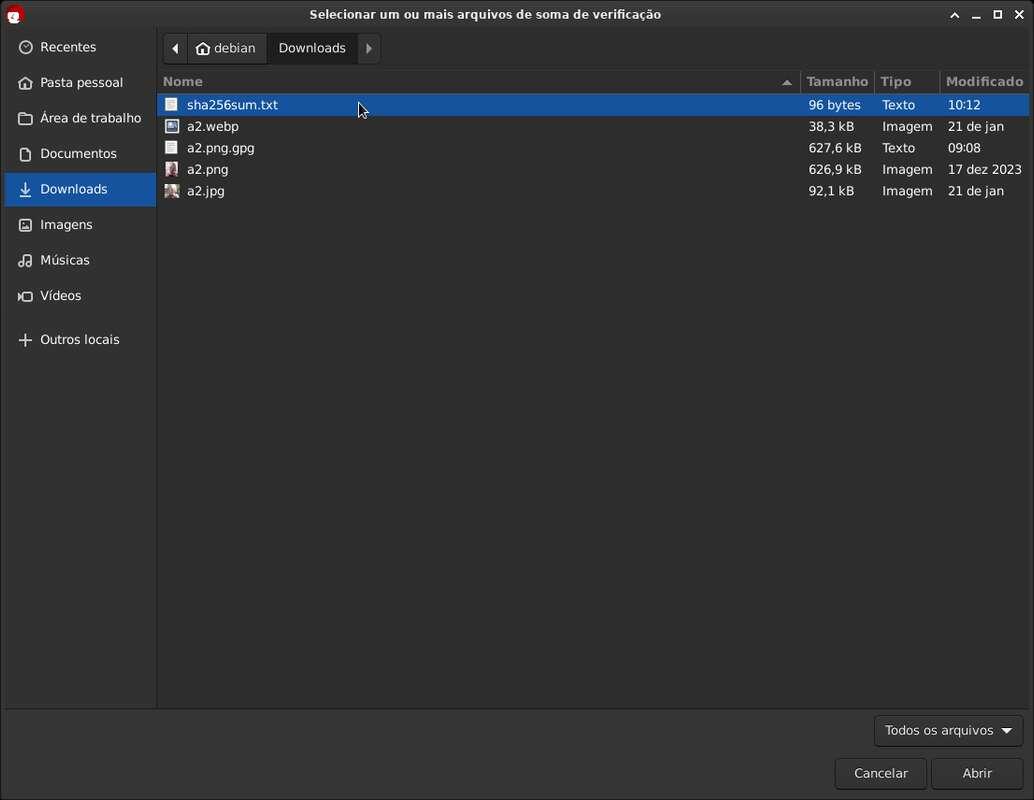

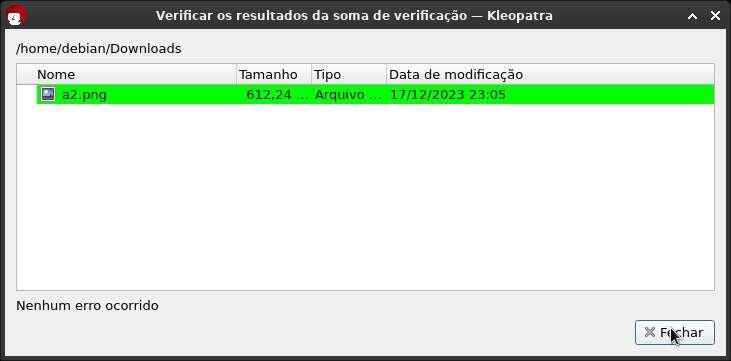

Para verificar o checksum, basta ir em 'Arquivo -> Verificar arquivos de soma de verificação', selecionar o arquivo sha256sum.txt. Se a soma estiver correta o Kleopatra irá retornar um sinal positivo.

Um processo que também é realizado em paralelo ao processo de checksum é a geração da sua assinatura digital, já que esse também pode e será alterado por um agente malicioso para evitar suspeitas. É muito comum que desenvolvedores de distros Linux forneçam além do checksum a assinatura desse checksum para evitar essas falsificações.

4.4 Considerações finais

Com isso eu finalizo esse breve tutorial de uso do PGP através do Kleopatra. Espero que façam bom uso dos conhecimentos adquidos aqui e busquem conhecer mais dessa ferramenta. Alguns recursos como smart cards, publicação de chaves públicas em keyservers e outros não serão citados aqui. Deixo isso para vocês pesquisarem por conta própria por não serem triviais. Espero em breve ver mais usuários do fórum conscientes da importância dessa ferramenta na internet em geral.

Até a próxima. Пока Пока Grom.

☄️☄️☄️☄️