A farsa da privacidade (Proton, Brave & Kiwi Browser, VPNs, Relays e mais algumas merdas)

Eu já falei anteriormente sobre a farsa da rede Tor, então irei desbravar outros tópicos.

Proton:

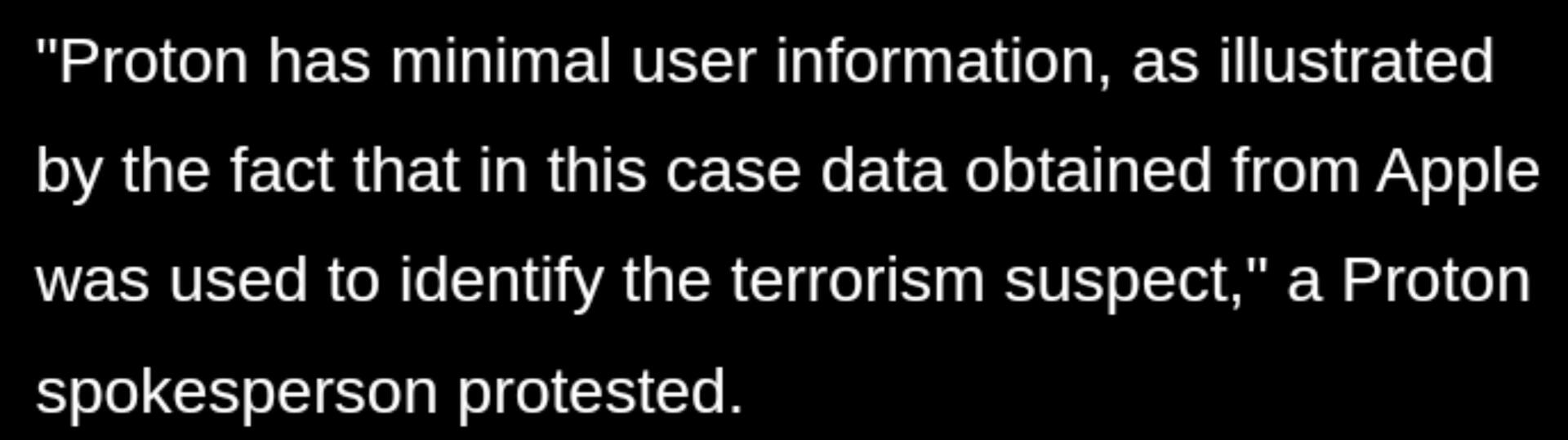

Muitas pessoas falam sobre os serviços da empresa suiça Proton AG, principalmente relativo a VPN e ProtonMail. Às vezes eu prefiro acreditar estar sonhando do que estar vivendo em um delírio coletivo, afinal não é segredo pra ninguém que a Proton já entregou pessoas que usam estes serviços para a polícia e autoridades.

https://www.theregister.com/2024/05/13/infosec_in_brief/

Resposta extremamente convincente da Proton para suas atitudes: "somos obrigados a obedecer às leis suíças."

Inclusive, no próprio site, fica bem claro seu posicionamento: "… a Proton pode ser legalmente obrigada a divulgar determinadas informações de usuários às autoridades suíças…" — "As autoridades suíças podem ajudar as autoridades estrangeiras periodicamente com solicitações, desde que sejam válidas de acordo com os procedimentos internacionais de assistência jurídica e determinadas como estando em conformidade com a lei suíça."

https://proton.me/pt-br/legal/transparency

Já aproveitando esse gancho, VPN:

É realmente hilário quando eu vejo alguém dizendo algo do tipo "…use VPN no nostr para ocultar seu IP dos relés…", afinal; sim, irá ocultar seu IP dos relés, mas não da própria VPN. Imagine que esta pessoa esteja usando exatamente a Proton VPN, confiando a anonimidade de seu IP nas mãos de uma astroturfing que definitivamente não está preocupada com sua privacidade/segurança. Pareceu adiantar de alguma coisa?

Brave:

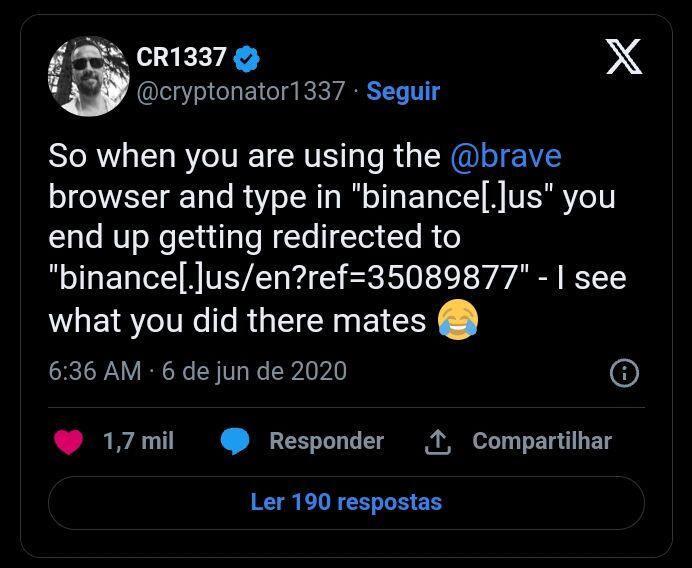

Não é segredo pra ninguém que o Brave Browser vende seus dados de navegação para anunciantes para fins de marketing sem consentimento prévio e ciência do usuário. Da mesma forma que os mesmos usam o PC para mineração através de executáveis binários em segundo plano sem um mínimo esforço para escondê-los. Também, uma das diversas outras merdas é a de burlar URLs de exchanges (como Binance) e outros ganhos-bônus através de redirecionamentos de URL para links de referência, o qe foi tão óbvio que fez o CEO da empresa (Brendan Eich) pedir desculpas publicamente pela artimanha, confirmando sua veracidade, como sempre, apenas depois da merda ser jogada no ventilador.

https://cryptobriefing.com/basic-attention-token-rebounds-despite-brave-autofill-controversy/

https://stackdiary.com/brave-selling-copyrighted-data-for-ai-training/#an-update-from-brave

Resumindo: sequer se esforçam para esconder suas traquinagens, imagina só o esforço que devem fazer pela sua privacidade/segurança.

Kiwi Browser:

Um navegador mobile baseado no chromium que promete uma individualidade: suporte a extensões.

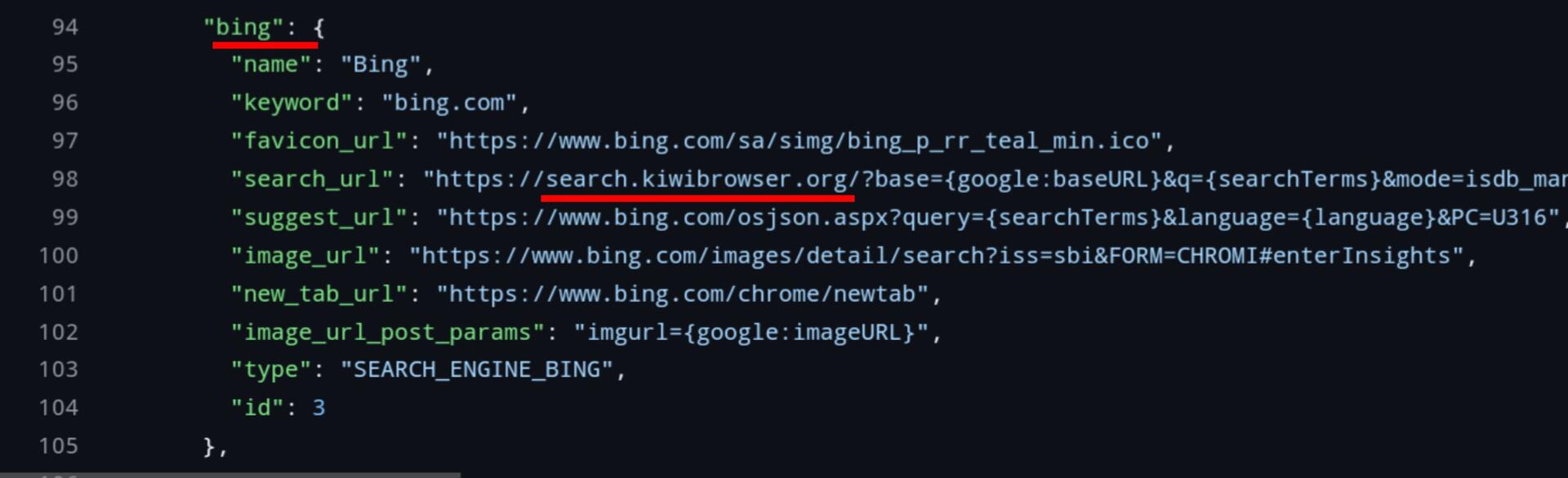

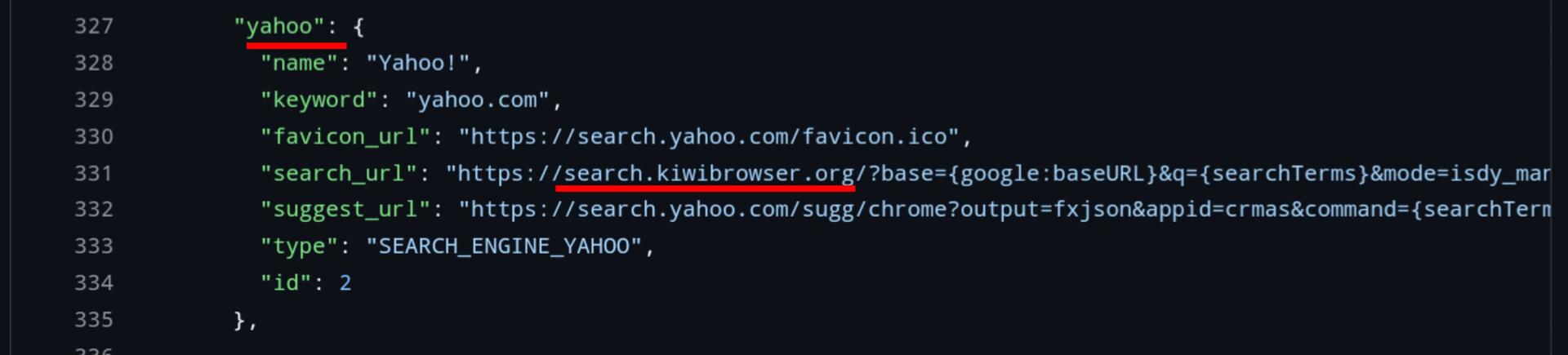

Isso com certeza atraiu bastante trouxa a usar o app que, de fato, é open-source. E exatamente por ser open-source que você pode ver nitidamente a "filhadaputagem" que os mesmos fazem com os mecanismos de pesquisa, desviando o redirecionamento de um site para um sub-server pessoal dos mesmos, onde terão todas as informações de suas pesquisas e possíveis keyloggers:

Irônico que eles deixaram alguns mecanismos sem sub-server. Um deles, o famoso Baidu, coitado.

https://github.com/Tobi823/ffupdater/issues/35

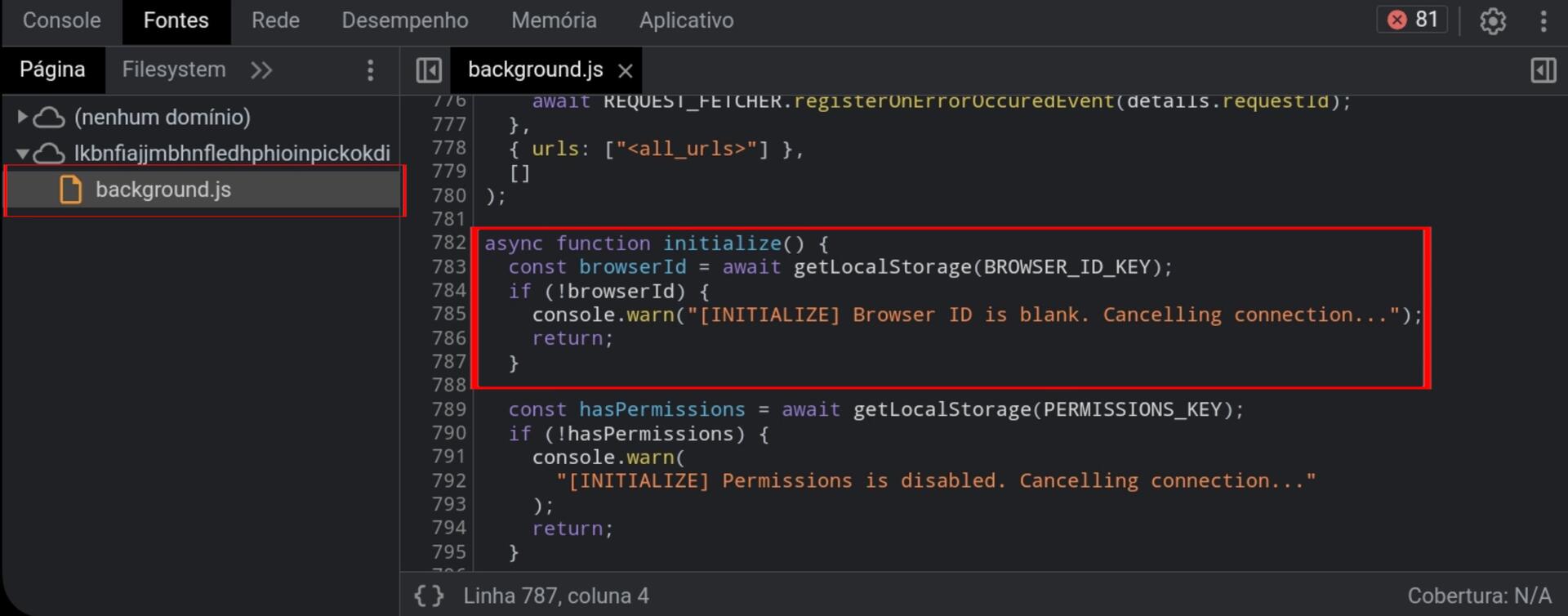

Felizmente, eu não vi ninguém falando sobre o Airdrop GetGrass ($GRASS) no nostr além de um chinês aleatório, mas deixando aqui como aviso: além de não ter whitepaper, estão usando CursedChrome na extensão que pode ser visto sem nenhum esforço no código-fonte, indo no arquivo JavaScript "background.js" da extensão:

É realmente hilário ver que eles apenas removeram as tags comments (), mas mantiveram a metadata em uma tentativa definitivamente nada convincente de enganar pessoas leigas.

https://sagerunner.net/get-grass-extension-is-spying-on-you-hack-warning/

Isso é ilegal pelo próprio criador do CursedChrome e pela revisão da Web Store, entretanto a extensão se mantém em atividade até hoje no catálogo, provando que a empresa Google também é realmente muito empenhada em prol da sua privacidade/segurança.

Enfim, cansei de escrever e minha cabeça já está estourando.

Se alguém ler isso e pensar "você trás apenas problemas, mas zero soluções." — Sim, é exatamente o que estou fazendo. Não estou aqui para dar soluções, estou apenas escrevendo notas de alerta.

Também não recomendo as ferramentas que eu uso para não ser responsabilizada no futuro. O máximo que posso dizer é o óbvio: faça seu próprio relay; faça sua própria VPN; troque o Play Services pelo MicroG; Desative conexões SSL; Não use WindowsOS; adapte-se aos IRCs e use Browsers e Mecanismos de Pesquisa descentralizados.

É isso, se foda por sua conta e risco.