Habeck sagt die Inflation geht runter und die Preise sinken. Ollum was will man mehr?

It is time for

#NFL

#Patriots

#DoYourJob

Klar

Geh mal auf die Straße. Jeder kennt Bitcoin. Auch wenn nicht alle einen Plan haben. Bitcoin ist schon lange nicht mehr im Underground.

https://media.ccc.de/v/38c3-erpressung-aus-dem-internet-auf-den-spuren-der-cybermafia

Einige Streams haben immer massive Tonprobleme. Spackt meine Leitung oder mein Handy oder sind das Tonprobleme die vor Ort auftraten? Live war das gestern manchmal nur kurz der Fall und dann war es weg. Kann man sich sonst nicht geben. 🙈

https://m.youtube.com/watch?v=lbbf8vdNVtE&t=860s

Auf den Punkt gebracht. 😁

Hollywood ist ein FIAT Opfer.

Viel Geld in etwas pumpen, macht es nicht zu einem guten Produkt.

Ich möchte niemanden erziehen.

Mir reichen die Aufgaben meiner Kinder.

😂

Deepseek über POW und Difficulty Target:

Der Block, den ein Miner findet, muss einen Blockheader enthalten, dessen Hashwert kleiner ist als das Difficulty Target. Um zu verstehen, wie das genau aussieht, müssen wir uns den Blockheader und den Hashprozess genauer ansehen.

1. Blockheader-Struktur

Der Blockheader besteht aus folgenden Feldern (insgesamt 80 Byte):

Version (4 Byte): Die Version des Bitcoin-Protokolls.

Previous Block Hash (32 Byte): Der Hash des vorherigen Blocks in der Blockchain.

Merkle Root (32 Byte): Der Hash, der alle Transaktionen im Block repräsentiert.

Timestamp (4 Byte): Der Zeitpunkt, zu dem der Block erstellt wurde.

Difficulty Target (4 Byte): Die aktuelle Schwierigkeit, die der Hash erfüllen muss.

Nonce (4 Byte): Eine beliebige Zahl, die der Miner ändert, um einen gültigen Hash zu finden.

2. Hashprozess

Der Miner berechnet den SHA-256-Hash des Blockheaders. Der Hash ist eine 256-Bit-Zahl (32 Byte), die normalerweise als 64-stellige Hexadezimalzahl dargestellt wird. Beispiel:

Copy

0000000000000000000abcdef1234567890abcdef1234567890abcdef1234567

3. Difficulty Target

Das Difficulty Target ist eine 256-Bit-Zahl, die angibt, wie klein der Hashwert des Blockheaders sein muss, um gültig zu sein. Es wird in kompakter Form im Blockheader gespeichert und kann in eine vollständige 256-Bit-Zahl umgewandelt werden.

Ein Beispiel für ein Difficulty Target in Hexadezimaldarstellung:

Copy

00000000FFFF0000000000000000000000000000000000000000000000000000

Dies bedeutet, dass der Hashwert des Blockheaders kleiner sein muss als diese Zahl.

4. Bedingung für einen gültigen Block

Der Hash des Blockheaders muss kleiner sein als das Difficulty Target. In der Praxis bedeutet dies, dass der Hash eine bestimmte Anzahl von führenden Nullen aufweisen muss. Je kleiner das Difficulty Target, desto mehr führende Nullen sind erforderlich.

Beispiel:

Difficulty Target: 00000000FFFF0000000000000000000000000000000000000000000000000000

Gültiger Hash: 00000000abcde1234567890abcdef1234567890abcdef1234567890abcdef123

5. Nonce und Änderungen

Da der Miner den Blockheader nicht ändern kann (außer der Nonce), probiert er verschiedene Nonce-Werte aus, bis der Hash des Blockheaders kleiner ist als das Difficulty Target. Wenn die Nonce alle möglichen Werte durchlaufen hat, kann der Miner andere Felder im Blockheader ändern, z. B. die Transaktionen (und damit die Merkle Root) oder den Timestamp.

6. Beispiel

Angenommen, ein Miner hat folgenden Blockheader:

Copy

Version: 0x20000000

Previous Block Hash: 0000000000000000000123456789abcdef0123456789abcdef0123456789abcdef

Merkle Root: 1234567890abcdef1234567890abcdef1234567890abcdef1234567890abcdef

Timestamp: 0x5F5E100

Difficulty Target: 0x1B0404CB (kompakte Form, entspricht einem vollen Target)

Nonce: 0x00000000

Der Miner berechnet den SHA-256-Hash des Blockheaders. Wenn der Hash größer ist als das Difficulty Target, erhöht er die Nonce und versucht es erneut. Dieser Prozess wird wiederholt, bis ein gültiger Hash gefunden wird.

7. Zusammenfassung

Ein gültiger Block muss einen Blockheader haben, dessen SHA-256-Hash kleiner ist als das Difficulty Target. Dies wird erreicht, indem der Miner die Nonce und andere Felder im Blockheader ändert, bis der Hash die Bedingung erfüllt. Der Hash muss eine bestimmte Anzahl von führenden Nullen aufweisen, die von der aktuellen Schwierigkeit abhängt.

----

AI hat auch seine Vorteile. Man kann schnell Antworten für Normies generieren. Die ich wieder viel zu kompliziert erklären würde. 😄

Ein **Merkle Tree** (auch bekannt als Hashbaum) ist eine Datenstruktur, die in Bitcoin und anderen Blockchain-Systemen verwendet wird, um die Integrität und Effizienz von Daten zu gewährleisten. Er spielt eine zentrale Rolle bei der Verifizierung von Transaktionen in einem Block. Hier ist eine einfache Erklärung, wie ein Merkle Tree in Bitcoin funktioniert:

---

### 1. **Zweck des Merkle Trees**

Der Merkle Tree ermöglicht es, eine große Menge von Transaktionen in einem Block effizient und sicher zu verifizieren, ohne jede einzelne Transaktion überprüfen zu müssen. Dies reduziert den Speicherbedarf und die Rechenleistung, die für die Validierung von Blöcken erforderlich sind.

---

### 2. **Aufbau des Merkle Trees**

Ein Merkle Tree wird aus den Transaktionen eines Blocks erstellt. Hier ist der Prozess Schritt für Schritt:

1. **Transaktionen hashen**: Jede Transaktion im Block wird gehasht (z. B. mit dem SHA-256-Algorithmus), um einen eindeutigen Hashwert zu erzeugen.

2. **Paarweises Hashen**: Die Hashes der Transaktionen werden paarweise kombiniert und erneut gehasht. Wenn die Anzahl der Transaktionen ungerade ist, wird der letzte Hash mit sich selbst kombiniert.

3. **Wiederholung**: Dieser Prozess wird wiederholt, bis nur noch ein einziger Hash übrig bleibt. Dieser letzte Hash wird **Merkle Root** genannt.

---

### 3. **Merkle Root**

Die Merkle Root ist der oberste Hash im Merkle Tree und wird im Blockheader gespeichert. Sie repräsentiert alle Transaktionen im Block in kompakter Form. Wenn auch nur eine einzige Transaktion im Block geändert wird, ändert sich die Merkle Root, was die Manipulation von Transaktionen sofort erkennbar macht.

---

### 4. **Vorteile des Merkle Trees**

- **Effizienz**: Statt alle Transaktionen überprüfen zu müssen, kann ein Node nur den Merkle Tree und die relevanten Hashes verwenden, um die Integrität einer bestimmten Transaktion zu überprüfen.

- **Sicherheit**: Die Merkle Root gewährleistet, dass keine Transaktion im Block unbemerkt geändert werden kann.

- **Skalierbarkeit**: Der Merkle Tree reduziert die Menge der Daten, die für die Verifizierung benötigt werden, was besonders in dezentralen Netzwerken wie Bitcoin wichtig ist.

---

### 5. **Beispiel**

Angenommen, ein Block enthält vier Transaktionen: **A**, **B**, **C** und **D**.

1. Hashe jede Transaktion:

- Hash(A) = H_A

- Hash(B) = H_B

- Hash(C) = H_C

- Hash(D) = H_D

2. Kombiniere und hashe paarweise:

- Hash(H_A + H_B) = H_AB

- Hash(H_C + H_D) = H_CD

3. Kombiniere und hashe die resultierenden Hashes:

- Hash(H_AB + H_CD) = H_ABCD (Merkle Root)

Die Merkle Root **H_ABCD** wird im Blockheader gespeichert.

---

### 6. **Verwendung in Bitcoin**

- **Blockvalidierung**: Nodes können mithilfe des Merkle Trees schnell überprüfen, ob eine Transaktion in einem Block enthalten ist, ohne den gesamten Block herunterladen zu müssen.

- **Light Clients**: Lightweight-Clients (wie mobile Wallets) verwenden den Merkle Tree, um Transaktionen zu verifizieren, ohne die gesamte Blockchain speichern zu müssen.

---

Zusammenfassend ist der Merkle Tree eine elegante und effiziente Methode, um die Integrität von Transaktionen in Bitcoin zu gewährleisten und die Skalierbarkeit des Netzwerks zu verbessern.

Verstehe ich das richtig?

Frau Kogel kündigt bei WAMS, weil ein Bericht über Musk erscheint, den sie offenbar doof findet und postet anschließend auf X, das sie nun kündigt?

Deepseek: über die kryptografische Sicherheit von #Bitcoin

Bitcoin verwendet eine Kombination verschiedener kryptografischer Techniken, um Sicherheit und Integrität zu gewährleisten. Hier sind die wichtigsten kryptografischen Methoden, die in Bitcoin eingesetzt werden:

SHA-256 (Secure Hash Algorithm 256-bit):

Hash-Funktion: SHA-256 wird verwendet, um Transaktionen und Blöcke in der Blockchain zu hashen. Ein Hash ist eine eindeutige Zeichenfolge fester Länge, die aus den Daten erzeugt wird. Jede kleine Änderung in den Eingabedaten führt zu einem völlig anderen Hash.

Mining: SHA-256 wird auch im Mining-Prozess verwendet, bei dem Miner versuchen, einen Hash zu finden, der bestimmte Bedingungen erfüllt, um einen neuen Block zu erstellen.

ECDSA (Elliptic Curve Digital Signature Algorithm):

Digitale Signaturen: ECDSA wird verwendet, um Bitcoin-Transaktionen zu signieren. Jeder Benutzer hat ein Paar aus einem privaten und einem öffentlichen Schlüssel. Der private Schlüssel wird verwendet, um Transaktionen zu signieren, und der öffentliche Schlüssel wird verwendet, um die Signatur zu überprüfen.

Sicherheit: ECDSA bietet eine hohe Sicherheit bei relativ kurzen Schlüssellängen, was es effizient und sicher macht.

Public-Key-Kryptographie:

Schlüsselpaare: Bitcoin verwendet Public-Key-Kryptographie, bei der jeder Benutzer ein Paar aus einem privaten und einem öffentlichen Schlüssel hat. Der öffentliche Schlüssel wird als Bitcoin-Adresse verwendet, während der private Schlüssel zur Signierung von Transaktionen verwendet wird.

Sicherheit: Die Sicherheit basiert auf der mathematischen Schwierigkeit, den privaten Schlüssel aus dem öffentlichen Schlüssel abzuleiten.

Merkle Trees:

Effizienz: Merkle Trees werden verwendet, um die Integrität der Transaktionen in einem Block effizient zu überprüfen. Jeder Block enthält einen Merkle Root, der aus den Hashes aller Transaktionen im Block abgeleitet wird.

Verifizierung: Mit Merkle Trees kann man schnell überprüfen, ob eine bestimmte Transaktion in einem Block enthalten ist, ohne den gesamten Block durchsuchen zu müssen.

Proof of Work (PoW):

Konsensmechanismus: PoW ist der Konsensmechanismus, der verwendet wird, um neue Blöcke zur Blockchain hinzuzufügen. Miner müssen ein komplexes mathematisches Problem lösen, das auf SHA-256 basiert, um einen neuen Block zu erstellen.

Sicherheit: PoW macht es sehr schwierig und ressourcenintensiv, die Blockchain zu manipulieren, da ein Angreifer mehr als 50% der gesamten Rechenleistung des Netzwerks kontrollieren müsste.

Diese kryptografischen Techniken arbeiten zusammen, um die Sicherheit, Integrität und Vertrauenswürdigkeit des Bitcoin-Netzwerks zu gewährleisten. Wenn du noch mehr Details oder spezifische Aspekte wissen möchtest, lass es mich wissen! 😊

Dafür bezahlt man mit seinen Zwangsabgaben.

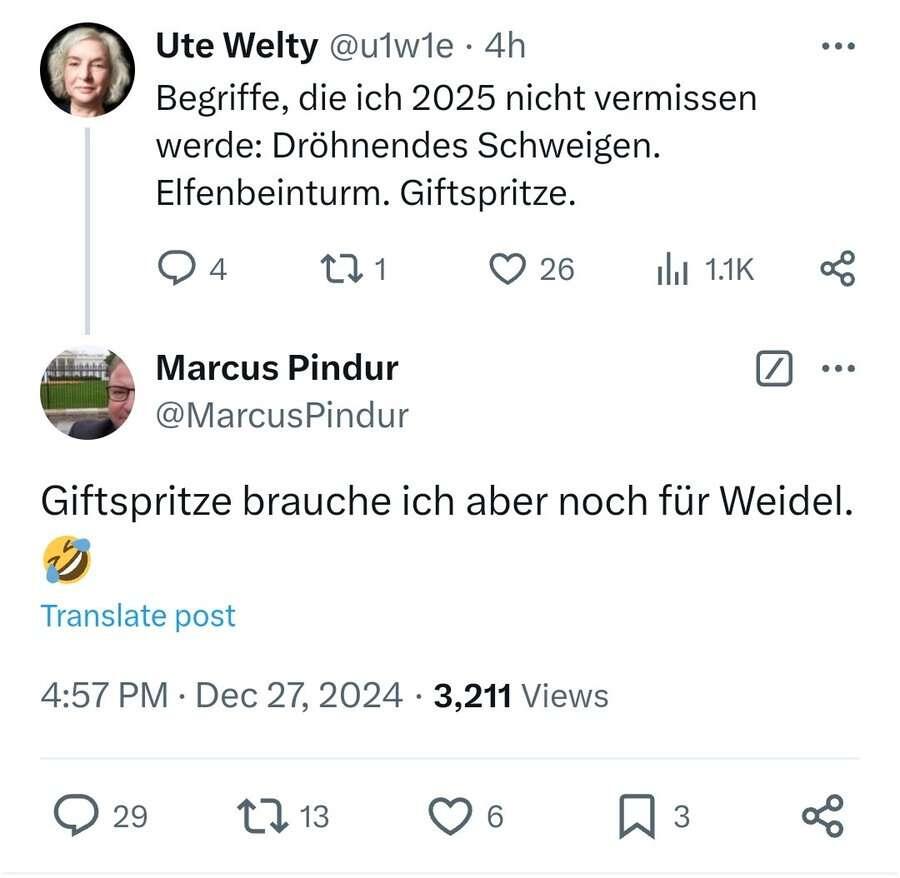

"Der DLF-Journalist Marcus Pindur bezeichnete

AfD-Kanzlerkandidatin Alice Weidel in einem inzwischen gelöschten X-Post als „Giftspritze“. Erst kürzlich forderte DLF-Journalist Nils Schniederjann die Einführung der Todesstrafe für Superreiche."

Marcus Pindur DLF Journalist bekommt vermutlich von der Freiheit und Demokratie keinen Besuch um 6 Uhr in der Früh.

Wobei auch eine Antifa ohne Probleme mit einem Banner durch die Straßen ziehen kann, auf dem "AFDler töten" steht.

Oder in einer Konfere von "Die Linken" darf man zum töten von Reichen aufrufen.

Man kann das natürlich abtun als "über trieben und polemisch."

Würde die AFD mit solche Aussagen um die Ecke kommen, dann würde der Baum schon wieder brennen.

Aus dem Epos

"Die Demokratie macht sich die Welt, wie sie ihr gefällt."

Geywitz: Heizungsgesetz wird nicht gestrichen https://www.tichyseinblick.de/daili-es-sentials/geywitz-heizungsgesetz-wird-nicht-gestrichen/ Hat jemand Klara Geywitz zurückgepfiffen? Noch vor einem Monat wollte die SPD zu Wahlkampfbeginn nichts mehr vom Heizungsgesetz wissen. Da tönte die Bauministerin: „Aus meiner Sicht müssen wir dieses Gebäudeenergiegesetz grundsätzlich reformieren und viel, viel einfacher machen.“ Es sei zu komplex, habe zu viele Einzelvorschriften. Besser wäre es, einen

Alles, was man noch zur SPD sagen kann, wird in Deutschland strafrechtlich verfolgt.

Also lasse ich das lieber. 😄

Hitler hated capitalism. He pursued a national and fascist policy. He sought hatred and blame among the Jews. NationalSOCIALISM is crap.

The state is the biggest gang and the biggest gang has too much power. Whether Hitler, Stalin, Mussolini, Mao etc..

Dictators and power over the masses are not a good alternative.

Read - Gustave Le Bon's "The Psychology of Crowds".

That was just an ANCAP joke.😁

Since statists always come up with such an argument. Things are crumbling here in Germany too. And despite a very high tax burden, decay is coming.🤷

Ich spreche manchen Männern ihre Psychose nicht ab. So lange sie mich nicht zu irgendwas zwingen wollen. Können Sie den ganzem Tag ihre Fingernägel lackieren, einen BH tragen und eine FFP2 Maske aufsetzen.

Jetzt redet ein Mann mit BH und lackierten Fingernägeln. Das lenkt mich irgendwie ab.

Spannend wie sich auch dort die Menschen ändern. ^^

Ungewöhnlich viele Männer scheinen Probleme mit sich selber zu haben. 😄

Warum so hoch ansetzen?

Beine brechen und weiter ziehen. 🤷♂️

Wäre das nicht wahrscheinlicher, wenn man eh schon so niedrig ist?